脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム(2/5 ページ)

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ第2回は、脆弱(ぜいじゃく)性に関する講演を中心に紹介する。

サイボウズが目指すセキュリティの新しいカタチ

別の特別講演には、サイボウズ CSIRT(Cy-SIRT)のメンバーでセキュリティ室の伊藤彰嗣氏が登壇。「常に試行錯誤するサイボウズ セキュリティ室」と題して、活動を開始して1年目のセキュリティ室の取り組みを紹介した。

サイボウズのセキュリティ室とCSIRT

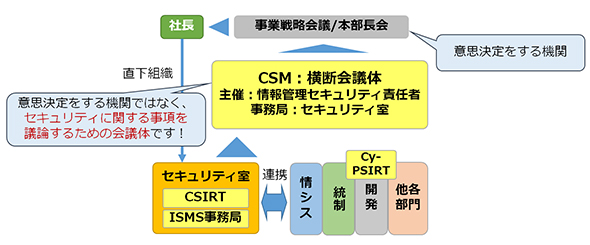

セキュリティ室は2017年に社長直下の組織として新設された部署で、既存のセキュリティを現状に合った形にデザインし直すことを目的に、5年計画で取り組みを進めている。

セキュリティの関連組織としては、セキュリティ室の他に、セキュリティに関する事項を議論する会議体「CSM」、製品に関する脆弱性情報を取り扱うチーム「Cy-PSIRT」などがある。セキュリティ室は、そうした組織と連携しながら、セキュリティに関する専門知識に基づき各事業部で行うセキュリティ施策を支援することが役割だ。CSIRT活動やISMS推進もセキュリティ室が主導する。

「平時からEDR(Endpoint Detection & Response)製品を導入し、既知の脆弱性が存在するアプリケーションを継続して利用しているユーザーに対して、更新を依頼するといった活動を進めている」(伊藤氏)

2017年5月に本格化したWannaCryへの対応でも、そうした活動が奏功した。2017年3月にMicrosoftが脆弱性情報を公開し、2017年4月にはセキュリティベンダーからシグネチャが配布。2017年5月12〜13日に感染キャンペーンが開始されたが、EDRで管理する全端末で感染は確認されなかった。念のため、2017年5月17日には、全クライアントのSMB v1を停止。LAN内で感染が広がらないようにした上で、社内に注意喚起を行った。

「注意喚起しているときに気を付けているのは、必ず1次情報源を挙げること、そして、日本語のリンクを付けることだ」(伊藤氏)

その上で、伊藤氏は、セキュリティ室が2017年度に注力する施策を2つ紹介した。

バックオフィス部門との連携

1つは、バックオフィス部門との連携だ。具体的には、「多様な働き方を推進する」という会社の取り組みを支えるために、セキュリティマネジメントの一環として、技術的なセキュリティ上の管理策とポリシーの関係性を整理した。

「『育自分休暇』という制度を使ってパリで1年間生活した後、『パリの自宅からリモートワークで復職したい』といったニーズがありました。それに応えるために、人事などの部門と連携して、定性・定量評価する仕組みを整備。共感、スキル、時間、場所といった評価軸で評価し、個人の働き方に合ったセキュリティ施策を実施できるようにしました」

例えば、海外からリモートワークを行う場合にはPCスキルや作業内容を判断して、VDI端末などを支給するといった具合だ。運用可能な社内ルールを策定し、社内周知にも取り組んだ。

クラウドサービスの利用ルール作り

2017年度に注力した、もう1つの施策は、クラウドサービスの利用ルール作りだ。ファイル共有サービスやSNSなど、管理下にないサービスの利用はセキュリティリスクになりやすい。そこで、情報システム部が管理するのではなく、データオーナーがクラウドサービスを利用するためのルールを整備した。

まず、ユーザーにセキュリティチェックシートを配布し、利用者に起因するリスクと事業者に起因するリスクへの対策の双方を確認。全社員から「パブリックコメント」を求め、CSMで議論。議論の内容は全社員に公開し、不足部分をガイドラインなどで補った。

最終的に、申請せずに利用できるサービスを明記し、それらについてはユーザーが自由に利用できるようにした。一方、利用されているクラウドサービスを確認し、セキュリティ室でアセスメントを実施できるようにした。「関係者だけでルールを決めず、全社員から意見を求めることが大事。議事録にも質問できる仕組みだ」と伊藤氏。今後は、SOC(Security Operation Center)設置などを計画しているという。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

CSIRTが果たすべき「社会的責任」とは

CSIRTが果たすべき「社会的責任」とは

@IT編集部が2017年2月に開催した「@ITセキュリティセミナー」レポートシリーズ。最終回は、これまでに紹介できなかったセッションの模様をまとめてお届けする。 「標的型攻撃に気付けない組織」にならないための確認ポイントとは

「標的型攻撃に気付けない組織」にならないための確認ポイントとは

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。 インターポールの考える「サイバー犯罪撲滅策」

インターポールの考える「サイバー犯罪撲滅策」

@IT編集部は2016年3月8日、大阪市で「@ITセキュリティセミナー」を開催した。本稿では大阪会場のみで行われたセッションを取り上げて紹介する。