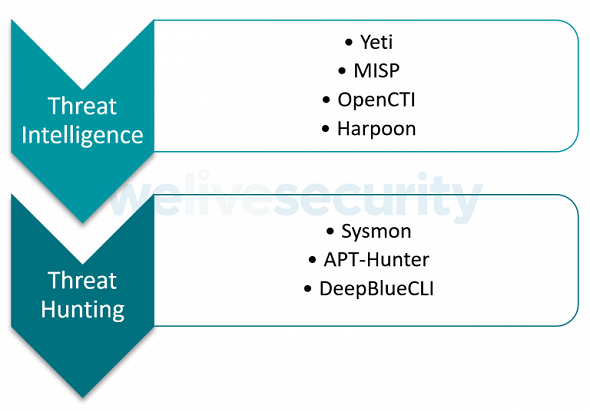

人気のオープンソース脅威インテリジェンス/脅威ハンティングツール7選:脅威プロファイリングと脅威検知をサポート

セキュリティ企業ESETは公式ブログで、人気の高いオープンソースの脅威インテリジェンスツールと脅威ハンティングツールを7つ取り上げ、概要を紹介した。

スロバキアのセキュリティ企業ESETは2022年3月14日(現地時間)に公式ブログで、人気の高いオープンソースの脅威インテリジェンスツールと脅威ハンティングツールを紹介した。

脅威インテリジェンスは、データを集約、分析し、特定のサイバー攻撃、悪意あるキャンペーン、攻撃者の能力について、それらがどのようなものかを認識できるプロファイルを作成することを指す。

これに対し、脅威ハンティングは、イベントデータを分析し、攻撃者の侵入、データの盗難、その他の被害の発生可能性を示す、ネットワーク内の異常な、あるいは悪意ある挙動を検知するプロセスを指す。脅威インテリジェンスは、脅威ハンティングの優れた出発点になる。

以下では、人気の高いオープンソースの脅威インテリジェンスツールと脅威ハンティングツールを7つ取り上げ、概要を紹介する。

脅威インテリジェンスツール

Yeti

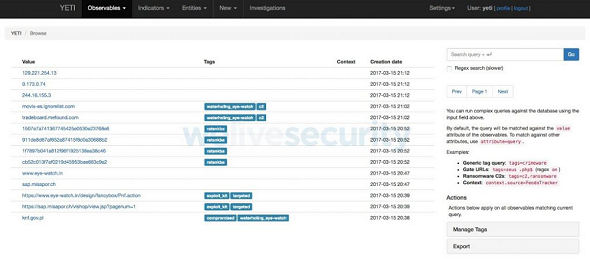

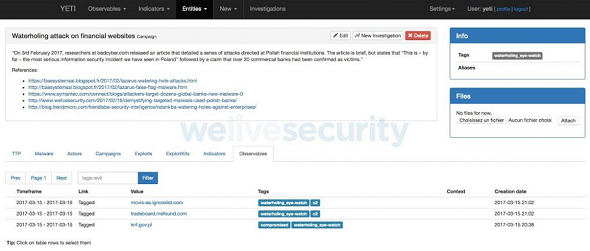

「Yeti」(Your everyday threat intelligence)は、セキュリティアナリストがさまざまな脅威データのフィードを一元管理する必要性から生まれたプラットフォームだ。アナリストが侵害の指標(IoC:Indicators of Compromise)や、攻撃者が採用する戦術、技術、手順(TTP:Tactics, Techniques, and Procedures)に関する情報を、単一の統一リポジトリに整理できるよう支援する。アナリストはYetiにより、「この指標はどこで観察されたか」「この情報は特定の攻撃やマルウェアファミリーに関連するか」といったことを簡単に調べられる。またYetiは、ドメイン解決やIPアドレスのジオロケーション特定などにより、リポジトリに取り込まれた指標に、有用な情報を自動的に付加する。

Yetiの特筆すべき点は、データ(ブログ記事も含む)を取り込み、有用な情報を付加して、組織の脅威インテリジェンスエコシステムで使われている他のツールに、そのデータをエクスポートできることだ。これによってアナリストは、機械可読形式でデータをインポートおよびエクスポートする方法に悩まされることなく、脅威情報の集約に集中できる。Yetiで有用情報が付加されたデータは、インシデント管理、マルウェア分析、モニタリングといったシステムと共有できる。

YetiはHTTP APIも提供しており、コマンドシェルや他の脅威インテリジェンスツールから、Yetiの全機能にアクセスできる。

MISP

オープンソースの脅威インテリジェンスおよび共有プラットフォームである「MISP」(以前はMalware Information Sharing Platformと呼ばれていた)は、IoCや脆弱(ぜいじゃく)性情報を組織間で共有し、脅威インテリジェンスに関する共同作業を促進する無償ツールだ。信頼できるコミュニティーを形成してデータを共有し、相互に関連付け、特定の業種や分野を狙う脅威をより深く理解するために、世界中の組織が使用している。

MISPコミュニティーで共有された情報は、Yetiに供給し、有用情報を付加することもできる。

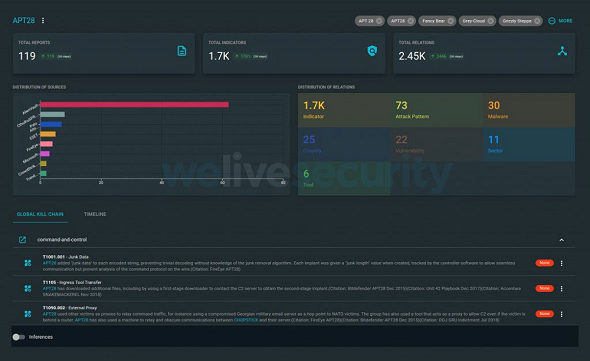

OpenCTI

「OpenCTI」(Open Cyber Threat Intelligence)はYetiと同様に、脅威に関する組織の知識を深めるために、データを取り込み、集約するためのプラットフォームだ。フランスの国家サイバーセキュリティ機関であるANSSI、EUのコンピュータ緊急対応チーム(CERT-EU)、Luatixがサポートしている。

OpenCTIは、脅威データの手動入力に対応するだけでなく、MISP、「MITRE ATT&CK」「VirusTotal」など、一般的な脅威インテリジェンスソースから脅威データフィードや情報を自動的に取り込むためのコネクターを提供する。「Shodan」などのソースを用いてデータを充実させたり、「Elastic」や「Splunk」といったプラットフォームへデータをエクスポートしたりするためのコネクターも用意されている。

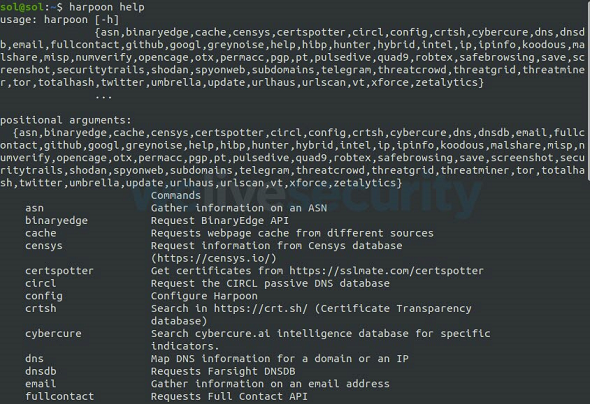

Harpoon

「Harpoon」は、オープンソースのインテリジェンスタスクを自動化するPythonプラグインセットが付属するコマンドラインツールだ。各プラグインは、アナリストがMISP、Shodan、VirusTotal、「Have I Been Pwned?」などのプラットフォームに、API経由で問い合わせるために使用できるコマンドを提供する。アナリストは高度なコマンドを使って、これら全てのプラットフォームからIPアドレスまたはドメインに関連する情報を一度に収集できる。さらに、URL短縮サービスへの問い合わせや、ソーシャルメディアプラットフォーム、GitHubリポジトリ、Webキャッシュの検索を行うコマンドも用意されている。

脅威ハンティングツール

Sysmon

「Sysmon」(System Monitor)はオープンソースではないが、プロセスの作成、ネットワーク接続、ドライバやDLLファイルの読み込み、ファイル作成のタイムスタンプ変更といった挙動を監視し、Windowsのイベントログに記録する無料のWindowsツールだ。Sysmonはシステムデータを分析しないため、脅威ハンターは通常、セキュリティ情報およびイベント管理(SIEM)ツールを使用して、Sysmonによってログに記録されたデータを収集、分析し、ネットワークで発生している不審な、または悪意ある挙動を検知する。

APT-Hunter

有料のライセンスが必要なSIEMソリューションの代わりに使える無料ツールとして、「APT-Hunter」がある。2021年にリリースされたAPT-Hunterは、Windowsイベントログを解析して脅威や不審な挙動を検知できるオープンソースツールだ。現在、200以上の検知ルールセットを備えており、これらを用いてパスザハッシュ攻撃やパスワードスプレー攻撃のような悪意ある挙動を特定したり、他の不審な挙動を手動で検査したりできる。ルールの多くは、MITRE ATT&CKのナレッジベースに直接マッピングされている。

APT-Hunterは、EVTXおよびCSV形式のWindowsログを収集できる。実行されると、2つの出力ファイルを生成する。

- 不審である、または悪意があると認定された全てのイベントを含む.xlsxファイル

- 「Timesketch」に読み込まれると、攻撃の進捗(しんちょく)を時系列で表示できる.csvファイル

DeepBlueCLI

SANS Blue TeamのGitHubリポジトリで提供されているオープンソースツールである「DeepBlueCLI」は、WindowsイベントログのEVTXファイルを解析できる。ログに記録されたコマンドシェルとPowerShellのコマンドラインを解析し、不審な指標(長いコマンドライン、正規表現検索、難読化、署名されていないEXEファイルやDLLファイルなど)や、パスワード推測やパスワードスプレーなどのユーザーアカウント攻撃、「Mimikatz」「PowerSploit」「BloodHound」などのツールを特定できる。

もともとPowerShellモジュールとしてリリースされたDeepBlueCLIは、UNIX系マシンでの使用も想定し、Pythonでも記述されている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

直面する課題に向けた6つの推奨事項とは Splunkが「セキュリティ調査レポート 2022」を発表

直面する課題に向けた6つの推奨事項とは Splunkが「セキュリティ調査レポート 2022」を発表

Splunkは日本を含む世界11カ国を対象にした「セキュリティ調査レポート 2022」(The State of Security 2022)の結果を発表した。企業がランサムウェア攻撃などのサイバー犯罪の脅威、深刻化する人材不足、クラウド推進に伴うITインフラの複雑化の課題に直面していることが明らかになった。 WhiteSource、静的アプリケーションセキュリティテスト(SAST)について解説

WhiteSource、静的アプリケーションセキュリティテスト(SAST)について解説

WhiteSourceは、静的アプリケーションセキュリティテスト(SAST)に関する解説記事を公式ブログで公開した。SASTの目的や仕組み、特徴、新世代製品のメリット、ツールの選び方、導入方法を解説している。 CISA、サイバーセキュリティリスクの軽減に利用できる官民の無料リソースのリストを公開

CISA、サイバーセキュリティリスクの軽減に利用できる官民の無料リソースのリストを公開

米国国土安全保障省サイバーセキュリティインフラセキュリティ庁(CISA)は、あらゆる規模の組織がサイバーセキュリティリスクを軽減するために利用できる官民の無料リソースをまとめたWebページを公開した。