Windows 11対応PCなら確実に使える高度なセキュリティ機能とは:企業ユーザーに贈るWindows 10への乗り換え案内(123)

ご存じのように、Windows 11のシステム要件はWindows 10と比べて大幅に条件が増えました。その理由の大きな部分を占めているのが、サイバー脅威からユーザーやデバイスを保護するさまざまなセキュリティ機能を標準で利用できるようにすることです。

Windows 11は64bitのみ、UEFI、プロセッサ仮想化技術、TPM 2.0、最低4GB RAMが必須で、CPUモデルを選ぶ

あらためて、「Windows 11」のシステム要件を確認しておきましょう。ハードウェアの最小システム要件は、以下の通りです。

| ハードウェア | 最小要件 |

|---|---|

| プロセッサ | 1GHz以上、2コア以上の64bitプロセッサ(IntelおよびAMDのx64、ARM64)、Hyper-V互換 |

| メモリ | 4GB |

| ストレージ | 64GB以上 |

| ファームウェア | セキュアブート対応のUEFI(UEFI 2.3.1以降) |

| TPM | TPM 2.0 |

| グラフィックス | DirectX 12以上(WDDM 2.0)、9インチ以上、高解像度(720p) |

- Windows 11の仕様とシステム要件(Microsoft)

企業クライアントとして導入済みの「Windows 8.1」や「Windows 10」のPCで、上記の最小システム要件を満たしているPCは、圧倒的に少ないと思います。導入時期によっては、完全に対応できないでしょう。特にプロセッサのモデルについては、以下のドキュメントのリンク先にある一覧に示されているように、おおむね2018年以降に出荷された比較的新しいモデルに限定されています。

- Windowsのプロセッサの要件(Microsoft Docs)

Windows 10以前の場合、仮想化が目的でなければ、コスト削減のため、Hyper-V互換のプロセッサを意図的に選択しなかったかもしれません。Hyper-V互換とは、プロセッサ仮想化技術(Intel VT-x、AMD-V/SVM)、データ実行防止(DEP)、第2レベルアドレス変換拡張機能(SLAT)(Intel EPT、AMD NPT、ARM 2-stage)に対応したプロセッサのことです。

高度なセキュリティ機能(BitLockerドライブ暗号化や資格情報ガードなど)のためのTPM(Trusted Platform Module)チップも、コスト削減のため搭載を見送ったかもしれません。最新のタブレットやモバイルPCを比較的最近に大量導入したという場合、やはりコスト削減のため、ディスク要件が低い32bit(x86)版OSを選択し、30GB程度のストレージしか備えていないかもしれません。Windows 11に32bit版はないため、それだけでアップグレードできませんし、新規インストールするにはストレージ容量が少ないです。

では、なぜWindows 11のシステム要件がこれほど厳しいのかというと、それは高度で多層のセキュリティ機能により、サイバー脅威に対抗するためでしょう。Windows 11のセキュリティ機能は、Windows 10以前から導入されてきたものと同じもの、あるいはその最新版です。Windows 10までは高度なセキュリティ機能のためのシステム要件はオプションでしたが、Windows 11ではその一部を必須にしたのです。Windows 11で標準で利用可能になる、重要かつ高度なセキュリティ機能をできるだけ簡単に解説します。

投機的実行のサイドチャネルの脆弱性に対する有効な保護

Windows 11対応のプロセッサモデルは、おおむね2018年以降に出荷されたモデルです。2018年といえば、その前年に発見され、2018年1月に公表された「投機的実行のサイドチャネルの脆弱(ぜいじゃく)性」(「Meltdown」や「Spectre」としても知られています)に関係していないわけがありません。

この脆弱性を軽減するには、プロセッサのマイクロコードやファームウェアの更新が不可欠です。その後も多数の亜種が報告されており、その都度、新たな軽減策が開発され、マイクロコードやファームウェアの更新が提供されています。しかし、マイクロコードの更新だけでは不十分であったり、パフォーマンスが著しく低下したりすることがあるため、OSと連携して適切な対策が実装されているという事実を知っておくことも重要です。また、一部の軽減策は、マイクロコードやファームウェアではなく、OSが提供するものもあります。

必要な対策を古いプロセッサやレガシーなOSに提供し続けることは困難なため、Windows 11で思い切った取捨選択が行われたと筆者は想像しています。

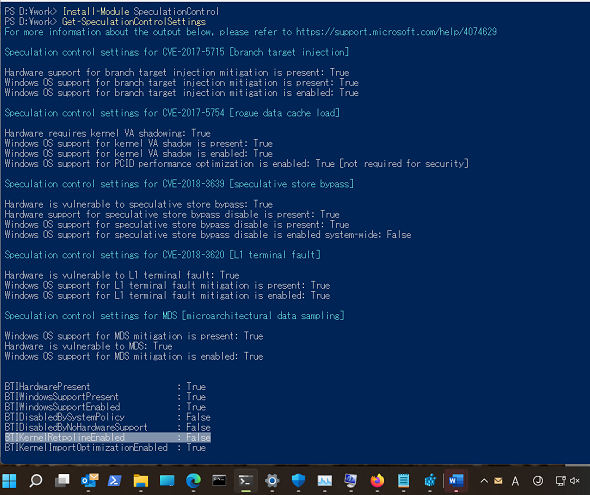

なお、サイドチャネルの脆弱性の一覧と、Windows 10 バージョン1903までに実装された軽減策、マイクロコード/ファームウェアの必要性、既定の軽減策の状態、軽減策の適用状態を確認するツール(「SpeculationControl」モジュールの「Get-SpeculationControlSettings」コマンドレット、モジュールの最新版は1.0.14)については、以下のドキュメントを参照してください(画面1)。

画面1 Windows 11で「Get-SpeculationControlSettings」コマンドレットを実行し、サイドチャネルの脆弱性への対応状況を確認する(Retonlineが有効になっていないのは、新しいハードウェア軽減策を備えた新しいプロセッサであり不要なため)

上記ドキュメントを見れば分かるように、サイドチャネルの脆弱性問題は難解であり、どう対応してよいのか、結局のところ分からないかもしれません。Windows 11対応ハードウェアであるということは、プロセッサのマイクロコード/ファームウェアは対応しているはずですし(Windows 10/11はWindows Updateによるマイクロコードの更新に対応しています)、必要な対策はWindowsの既定の設定に任せてしまうのが、ほとんどのケースで最適なはずです。

例えば、「Retponline」はSpectre Variant 2、CVE-2017-5715のハードウェア軽減策(IBRS)のパフォーマンス問題を解消するためにWindows 10 バージョン1809で導入され、クライアントOSでは既定で有効になりますが、Intelのより新しいプロセッサの場合は、IBRSの拡張によりハードウェア軽減策だけで対応できるため有効化されません。

セキュリティで多層に保護されたOS起動

レガシーなBIOSシステムや初期のUEFI(UEFI 1.x)は、「ブートキット(Bootkit)」と呼ばれるブートレコードに感染し、電源オンで活動を開始するタイプの攻撃に対して脆弱性がありました。

この脆弱性を克服すべく、UEFI 2.xでは「セキュアブート(Secure Boot)」がサポートされるようになり、電源オンからプラットフォームの初期化までの整合性が検証(コンポーネントの置き換えや改ざんがないことを既知のデジタル署名と照合して検証)され、安全な状態でOSのブート(Windowsの場合は「Windowsブートマネージャー」)に処理を引き継ぐことができます。Windows 11は、UEFIセキュアブートを標準で要求します(カーネルのデバッグなどのために一時的に無効にすることはもちろん可能です)。

さらに重要なのは、WindowsブートマネージャーがWindowsブートローダーを開始し、カーネル、カーネルモードドライバ、システムサービス、早期起動マルウェア対策(ELAM)ドライバといった、システムコンポーネントを起動するまで保護されることです。

これには、測定(コンポーネントのハッシュの計算と署名の検証)ベースで行われ、「静的な信頼のルート測定(SRTM)」や「動的な信頼のルート測定(DRTM、Windows 10 バージョン1809で導入)」「Microsoft Defender Secure Launch」といった技術が導入されており、TPM 2.0が深く関わっています。OSが完全に起動するまでの途中で、いずれかの検証に失敗した場合、OSは起動しません。

悪意のあるコードからのシステムの保護

Windows 11(Homeエディションを除く)では、仮想マシンを実行する/しないに関係なく、Hyper-Vを有効化することが強く推奨されます。Hyper-Vのハイパーバイザーは当初、WindowsやLinuxなどの別のOSインスタンスをインストールして実行するための仮想マシン環境を提供するものとして登場しましたが、現在は、Windows 10/11の高度なセキュリティ機能の基盤として利用されています。

このセキュリティ技術は「仮想化ベースのセキュリティ(Virtualization-Based Security、VBS)」と呼ばれ、従来のユーザーモードとカーネルモードという特権レベルとはまた別の、新たなセキュリティ境界を提供します。

VBSが提供するセキュリティ境界は、「仮想保護モード(Virtual Security Mode、VSM)」とも呼ばれ、「仮想信頼レベル(Virtual Trust Level)」という2つの特権レベルを提供します。従来のシステム(カーネルモード)やアプリケーション(ユーザーモード)が実行されるのはVTL 0で、もう1つの新しい世界であるVTL 1にはカーネルモードとユーザーモードのそれぞれに対応する「セキュアカーネル」と「分離ユーザーモード(Isolated User Mode、IUM)」があります。このVSMの2つのレベルは、カーネルモードとセキュアカーネル間の間接的なやりとりのみに制限されており、プロセッサ、メモリ、ハードウェアへのアクセスが完全に分離されるため、「コア分離」とも呼ばれています。

例えば、VSMが有効になっていない従来システムでは、ユーザーモードプロセスの「ローカルセキュリティ機関(Lsass.exe)」がセキュリティポリシーや特権、認証、監査の大部分を行いますが、セキュアカーネル上で動作するIUMプロセス「LsaIso.exe」は、VTL 0からはアクセスできないVTL 1のメモリ領域に資格情報(パスワードやTPM内のキー)を格納することができ、VTL 0のLsass.exeからの要求に対してLsaIso.exeはその結果だけを返します(カーネルモード−セキュアカーネル間のALPC《Advanced Local Procedure Call》を介して)

。このようにして、VTL 0で動作する悪意のあるコードが直接的に資格情報にアクセスすることを防止します。この機能は「資格情報ガード(Credential Guard)」としても知られています。

Windows 10では、「カーネルモードのコード整合性ポリシー(Kernel Mode Code Integrity Policy、KMCI)」と「ユーザーモードのコード整合性ポリシー(User Mode Code Integrity Policy、UMCI)」の2つのコード整合性サービスと、KMCIをVBSでさらに強化する「ハイパーバイザーによるコードの整合性の強制(Hypervisor Enforced Code Integrity、HVCI)」がサポートされます。

KMCIはドライバを含むカーネルモードコンポーネントの整合性を検証(改ざん、侵害されていないことの検証)するもので、HVCIはKMCIをVTL 1で実行することで保護のレベルを強化します。UMCIはユーザーモードアプリの整合性を検証し、悪意のあるコードが入り込むことを防ぐ機能であり、「Microsoft Defenderアプリケーション制御」(旧称、Windows Defender Application Control)とも呼ばれます。Windows 10/11の「Sモード」は、UMCIを利用して実行可能なアプリを制御しています(コマンドプロンプトやレジストリエディターの実行禁止など)。

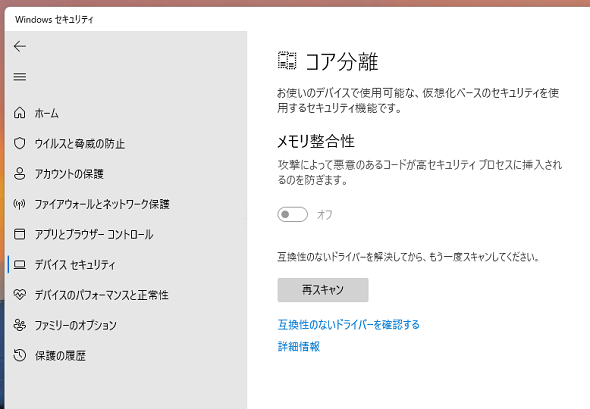

HVCIは「メモリ整合性」とも呼ばれ、もともとEnterpriseエディションの限定機能でしたが、最近のWindows 10やWindows 11ではProエディションでも利用可能になっています。Windows 11対応のPCをWindows 11にアップグレードした場合、あるいはWindows 11の新規インストールやプリインストールでは、この機能が既定で有効にされます。また、従来はポリシーの作成や設定が必要でしたが、現在は「Windowsセキュリティ」の「コア分離」の「メモリ整合性」から簡単に有効化できるようになっています。

HVCIを有効にするには、HVCIと互換性のあるハードウェア(とドライバが必要です。Windows 11のプリインストールPCであれば、互換性のあるハードウェアで構成され、HVCIが既定で有効になっているはずです。アップグレードした場合は、「Windowsセキュリティ」で「メモリ整合性」をオンにすると、互換性のないハードウェアがある場合はそれをレポートしてくれます。

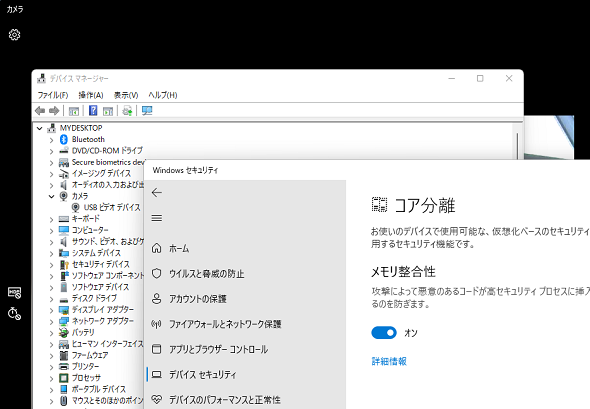

筆者の環境ではLogitechのWebカメラのドライバが互換性チェックをパスしませんでした。筆者の場合、問題のドライバを削除し(「デバイスマネージャー」から可能)、Windows 11の汎用(はんよう)的なドライバである「USBビデオデバイス」でデバイスをインストールし直すことで対処できました(画面2、画面3)。

なお、HVCI(メモリ整合性)を有効化した後にインストールされるドライバが、HVCIと互換性のないものである場合、そのドライバはエラーでロードに失敗するようになります。これにより、システムの安定性を損なう可能性のあるドライバや、悪意のあるドライバがシステムにインストールされることを防止できます。

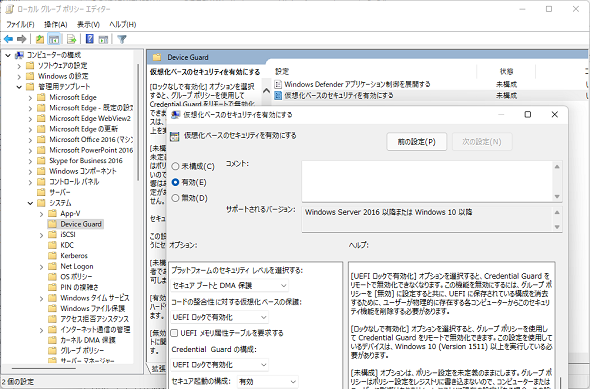

VBSのUEFIロック

VBSが提供する資格情報ガードやデバイスガード(HVCI、メモリ整合性)のセキュリティ機能は、管理者権限のあるユーザーであれば「グループポリシー」や「ローカルコンピューターポリシー」、レジストリの設定で有効化/無効化が可能です。しかし、ポリシー設定の「UEFIロックで有効化」を使用すると、管理者権限を持つユーザーでさえ簡単には無効化できなくなります(画面4)。

つまり、ポリシー設定やレジストリで無効化しようとしても、UEFIに保存されたセキュリティ設定の情報を使用して起動時に再び有効化されます。UEFIロックを解除する唯一の方法は、ポリシーやレジストリ設定による無効化に加え、UEFIに物理的に存在する情報を削除するしかありません。

BitLockerドライブ暗号化によるオフライン攻撃からの保護

NTFSファイルシステムには、「暗号化ファイルシステム(EFS)」というファイルやディレクトリの暗号化機能があります。しかし、WindowsのシステムファイルをEFSで暗号化することはできません。なぜなら、OSの起動直後は、EFSの暗号化を解除するサービスがまだ動作していないからです。EFSで保護されていないファイルやディレクトリは、アクセス制御リスト(ACL)によるアクセス制御が可能です。しかし、OSが起動していない状態では、NTFSを読み取れるツールで直接読み取るのを阻むことはできません。

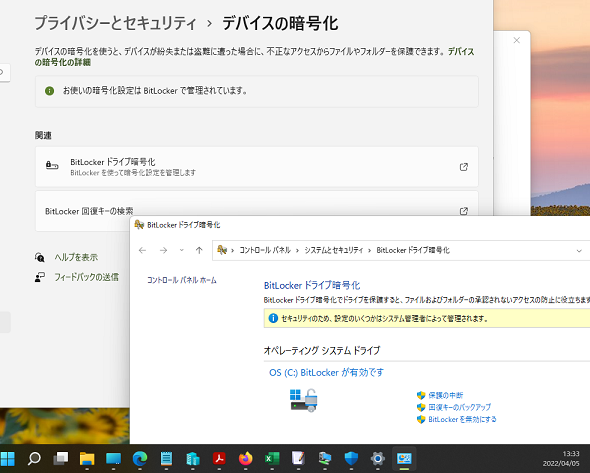

「BitLockerドライブ暗号化」は、システムドライブ(Windowsブートパーティション)であるC:ドライブのフル暗号化も可能なセキュリティ機能です。ボリューム全体が暗号化されるため、オフラインアクセスからも完全に保護されます。WindowsブートマネージャーはBitLockerドライブ暗号化に対応しており、TPMに格納されたキーによる自動的なロック解除(または控えておいた回復キーなどによるロック解除)の後は、全く暗号化されていない場合と同じようにファイルシステムを読み書きできます。

Windows 11プリインストールPCは、BitLockerドライブ暗号化のシステム要件を完全に満たしており、既定で暗号化された状態で出荷されているはずです(BitLockerに対応していないHomeエディションの場合は、代わりに「デバイス暗号化」で保護されます)。Windows 10からWindows 11へのアップグレードの場合は、対応PCであれば有効化できるので、特にノートPCやモバイルデバイスでは有効化することをお勧めします(画面5)。

Microsoft Defender Application GuardとWindowsサンドボックスにはパワーが必要

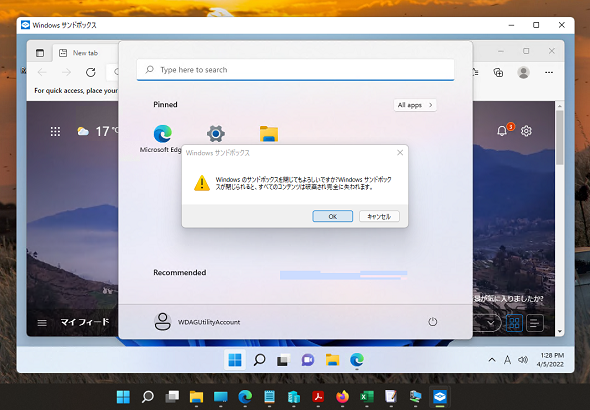

他に、Windows 11で利用可能な高度なセキュリティ機能として、「Microsoft Defender Application Guard」(旧称、Windows Defender Application Guard、WDAG)と「Windowsサンドボックス」があります。

どちらも、Hyper-Vハイパーバイザーの機能を利用して、分離(隔離)された利用環境を提供するものです。WDAGは、「Microsoft Edge」の分離された環境を、WindowsサンドボックスはWindows 11の分離されたデスクトップ環境を提供します。信頼できないWebサイトへのアクセスや、信頼できないアプリを安全に(通常の利用環境に影響を与えることなく)実行するためのもので、変更は終了時に破棄されます(画面6)。

ただし、WDAGは最小4コア、最小8Gメモリ、Windowsサンドボックスは最小2コア(推奨4コア、ハイパースレッディング)、最小4GB(推奨8GB)と、Windows 11の最小システム要件では利用できない、または快適な応答性をあまり期待できません。

もう1つ、「Microsoft Defenderアプリケーション制御」(旧称、Windows Defender Application Control、WDAC)というセキュリティ機能(アプリやバイナリの実行許可/禁止)もありますが、これはEnterpriseエディションだけの機能であるため省略します。

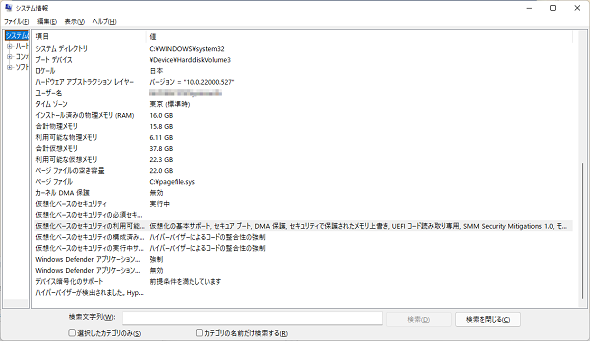

利用可能な高度なセキュリティ機能とその状態

「システム情報」ツール(msinfo32.exe)を管理者として実行すると、今回説明した高度なセキュリティ機能のうち、使用中のPCでどの機能が利用でき、現在、どのような状態になっているのかを確認することができます(画面7)。利用可能なセキュリティ機能は、積極的に有効化して、利用環境を保護することをお勧めします。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2009 to 2022(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。