第1回 企業を取り巻く新しいアプリケーションと脅威

乙部幸一朗

パロアルトネットワークス合同会社

技術本部長

2011/4/27

セキュリティ対策を「避ける」最近のアプリケーション

セキュリティ対策を「避ける」最近のアプリケーション

こうした最近のアプリケーションが持つ「セキュリティ回避機能」について、日本でも有名になったSkypeを例にして、もう少し詳しく見てみよう。

Skypeのパケットは暗号化されているので、実際の動作仕様の詳細は未知な部分が多いが、基本的にはUDPパケットをベースに、STUNに似た技術を利用してファイアウォールおよびNATをバイパスしていると推察されている。通常ならばファイアウォールやNATによって外部から直接セッションを張ることはできないが、STUNサーバの代わりに、「スーパーノード」と呼ばれるインターネット上のノードサーバを介して、自分が使うIPアドレスとポート番号を通信相手に教えるのだ(図5)。

|

| 図5 ファイアウォール/NAT機器をバイパスするSkypeの仕組み |

Symmetric NATやUDP通信がファイアウォールでフィルタされて通信ができない場合には、リレーノードという別のノードサーバを介してTCPベースで接続することもできる。もしプロキシ経由でしかインターネットに抜けられない環境であっても、ブラウザに設定されたHTTPS/SSLプロキシ情報を取得し、HTTPSにカプセル化した上で通信を行うので、プロキシでさえ通り抜けることが可能だ。

これ以外に、Skypeは通信自体の暗号化アルゴリズムとしてAESを採用し、鍵交換には公開鍵暗号方式の1つであるRSAを利用するなど、さまざまなネットワークセキュリティ技術を駆使している。まさに「現代アプリケーションの申し子」といっても過言ではない。

だが前述したように、このようにパワフルな接続性を確保するアプリケーションは、ユーザーにとって利便性を提供する半面、ユーザーが意図する/しないにかかわらず、多くの脅威を企業ネットワークに運んでしまう可能性があるのだ。

アプリケーションによっては、直接脅威を運ぶまでとはいかなくても、問題をもたらすケースもある。トラフィック増を理由に莫大なコストを費やしてインターネット回線を高速化しても、流れている通信がほとんど業務に関係のないYouTubeやニコニコ動画だとしたら、これほど無駄なIT投資はない。SNSアプリケーションや掲示板サイト、友人とのチャットなど、業務に関係ないアプリケーションによる生産性の低下も懸念される。

「利用禁止」では問題は解決しない

「利用禁止」では問題は解決しない

しかしここであらためて強調したいのは、これらの新しいアプリケーションが生むのは何も脅威だけではないという点だ。これらクラウド時代を代表する新しいアプリケーションは、大きな市場を生み出し、業務の効率化を図り、さまざまなビジネス上でのメリットも提供してくれる。

例えば、マーケティング活動におけるFacebookやTwitterの活用は一般的になっている。Skypeは企業活動でも通信コストを大幅に圧縮してくれるし、海外とのやりとりが多い場面では、インスタントメッセンジャーはメールや電話よりも手軽で効率的なコミュニケーションツールだ。私自身も、FC2やアメブロを使った個人ブログ、2ちゃんねるのような掲示板が仕事上での調べものに役立った経験が多くある。

先日の東日本大震災では、地震や津波による直接的な被害が少なかった地域でも多くの企業活動に影響が出た。だが、ビジネスアプリケーションをGoogle Appsのようなクラウドサービスに切り替えていた企業は、自宅勤務などへの切り替えも柔軟に対応し、その被害を最小限に食い止めることができた。地震直後には一般電話や携帯電話がつながらなかったためにSkypeで連絡を取ったという人も多くいたし、安否確認の連絡にTwitterやWebメール、インスタントメッセンジャーといったアプリケーションが活躍したという話も耳にした。

このような新しいアプリケーションに対する企業側での対応を見ていくと、ほとんどの企業がまったくといっていいほど特別な対策をとっていない。つまり、ネットワーク的な対策と手法は、Web 2.0やクラウドサービスと呼ばれる新しいアプリケーションが登場する前の時代とまったく変わっていないのだ。

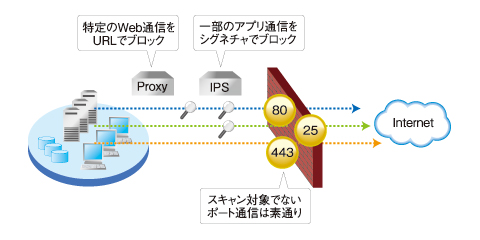

一部の企業では、IPSやURLフィルタを活用して不必要なアプリケーション通信を拒否している。これは脆弱性攻撃やアダルトサイトへの通信と同じように、特定のアプリケーション通信を“黒”としてブロックするアプローチであって、あくまで落とすべきアプリケーションとその通信ポートがはっきりしている場面でしか有効ではない。つまり、そもそも何のアプリケーションがどのポート番号で通過しているか知らなければ、いくらでも抜け道ができてしまう(図6)。これらの製品によるブロックを回避する抜け道の例については、次回以降で詳しく触れたいと思う。

|

| 図6 セキュリティ製品におけるスコープ対象通信の違い |

アプリケーションを「黒か白か」で判断するのは困難だ。企業の違いだけでなく、一企業内でも、部署や個人の利用する場面によって、その判断が異なることが有り得るからだ。

ここで問われるのは企業のITガバナンスであり、これらのアプリケーションの利用を適切にコントロールすることで、企業活動における優位性を保ちながら、いかにリスクをマネージしていくかという点である。それらを放棄して、従業員やユーザーの道徳的な判断に任せるというのは、企業としてあまりにもリスクが大きすぎる。

アプリケーション利用におけるポリシーやルール作りに加えて、実際にそれらを確認できる手段と実効性のあるセキュリティ対策が急務である。なぜなら、このようなクラウド時代のアプリケーションは企業のネットワークの内外にすでに存在し、そしていまこの瞬間も、新しく生まれ続けているからだ。

次回は、これらのアプリケーションや脅威に対して、企業ネットワークで行われているセキュリティ対策の現状とその課題についてもう少し踏み込んでいきたいと思う。

2/2 |

| Index | |

| 企業を取り巻く新しいアプリケーションと脅威 | |

| Page1 ソーシャルアプリ、企業で使うのは当たり前? SNSアプリがマルウェア感染拡大の要因に |

|

| Page2 セキュリティ対策を「避ける」最近のアプリケーション 「利用禁止」では問題は解決しない |

|

| ソーシャルアプリ時代のセキュリティ 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|