第5回 カード情報システムでのIIS、QSAはどう見る?

川島 祐樹

NTTデータ・セキュリティ株式会社

コンサルティング本部 PCI推進室

CISSP

2009/1/29

IIS設定の確認

IIS設定の確認

IISの設定確認はIISマネージャから行います。IISマネージャ上で、主に要件2や要件3、要件10などにかかわる部分の確認を行います。Apacheのように1ファイルで紹介できませんので、いくつかの画面を見ながら、調査時に注意して見るポイントを挙げてみたいと思います。

1.不要なコンテンツが存在しないか

新しいバージョンのIISでは、インストール直後は不要なコンテンツが存在しない状態になっていますが、特にWindows 2000 ServerでIIS 5.0を稼働させているような場合、不要な仮想フォルダが存在することが多いです。例えば、下記のようなフォルダが存在しないか確認します。

- iisadmin

- iissamples

- iishelp

- scripts

- printers

この確認は、IISマネージャから行うとともに、そのコンテンツの実態をエクスプローラからも確認します。

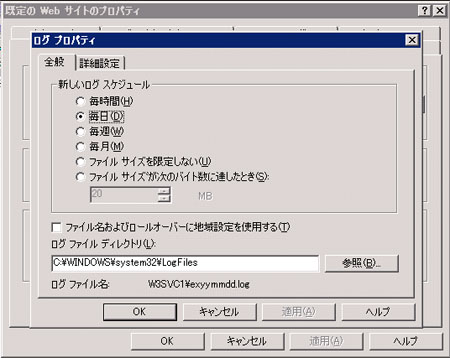

2.ログ設定

Webサイトのプロパティタブ「Webサイト」で、「ログの記録を有効にする」にチェックが入っており、ログが記録されていることを確認します。また、そのプロパティでログファイルの場所を確認し、そのファイルに正しくログが記録されているかどうかを確認します。このとき、ログファイルにカード会員データ(PANなど)が格納されていないかも確認します。

|

| 図5 ログの記録設定を確認する |

|

| 図6 ログの取得スケジュールの設定 |

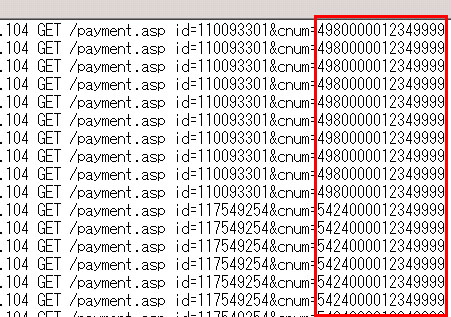

仮に、クレジットカードの先頭の番号、“47や48や49、54などから始まるけた数の多い数字”が見受けられるような場合はより詳細な調査が必要となるでしょう。

|

| 図7 ログに怪しい数値がないかを確認する 図中のcnumにクレジットカード番号らしき16けたの数値が確認できる。 |

3.ファイル名拡張子マッピングの設定

ファイル名拡張子のマッピングに関連する脆弱性は外部からの攻撃に利用されることもあります。使用していない拡張子のマッピングは削除するべきであるため、この設定を確認します。Webサイトのプロパティから、「ホームディレクトリ」、アプリケーションの設定の「構成」ボタンをクリックすることで確認できます。

|

| 図8 拡張子マッピングの設定 使用していない拡張子は削除するべきである。 |

スペースの都合上すべての項目は挙げませんが、このような観点で確認を行います。おさらいをすると、下記のようなポイントが重要になります。

- 不要なIISコンポーネントが存在しないか

- 不要な設定が存在しないか

- ログが適切に取得されているか

3/4 |

| Index | |

| カード情報システムでのIIS、QSAはどう見る? | |

| Page1 QSAの視点――IIS編 |

|

| Page2 稼働サービスの確認 -1.サービス一覧で確認 -2.netstatで確認 -3.IISマネージャで確認 |

|

| Page3 IIS設定の確認 -1.不要なコンテンツが存在しないか -2.ログ設定 -3.ファイル名拡張子マッピングの設定 |

|

| Page4 セキュリティ標準をお忘れなく |

|

| オール・ザッツ・PCI DSS 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|