Ottawa Linux Symposium 2008レポート

オタワで聞いた

“Thanks to Japanese Community”の声

中村 雄一

日立ソフトウェアエンジニアリング株式会社

技術開発本部 研究部 技師

2008/8/26

セキュアOSの世界では、日本のコミュニティはどう見られているのでしょうか。 そして活動を「見える化」するためにはどうすればいいのでしょうか。オタワで開催された世界最大級のLinux会議の模様を、セキュアOSの視点でレポートします(編集部)

2008年7月21〜26日に、カナダのオタワにて、10回目となる「Linux Symposium 2008」が開催されました。セキュアOSに関する発表を中心にその様子をお伝えします。

Linux Symposiumとは、毎年開催されているLinux関係で最大級の国際会議です。Linuxに関する最新の開発成果の論文発表や、特定のテーマについて議論するためのBOFセッション、技術解説のチュートリアルセッションが開催されます。世界中からLinuxの開発者が集い、彼らがメールではなく面と向かって議論する場にもなっています。今年は約600人の参加がありました。

|

| 写真1 会場となったOttawa Congress Centre 老朽化が進んでおり、建て替えのため、取り壊される予定です。会場がなくなってしまうので、来年のLinux Symposiumは、モントリオールで開催されるそうです。 |

さながら「セキュアOS同窓会」

さながら「セキュアOS同窓会」

2006年までは「Linux Kernel Summit」というLinuxメンテナの会議も一緒に開催されていたため、Linuxのほとんどのメンテナが集まっていたのですが、2007年からは、Linux Kernel Summitが別の場所で開催されるようになったため、参加者はここのところ減少気味です。ただし、セキュアOSに関しては、主要な人物が集結していました。SELinuxプロジェクトリーダーのStephen Smalley氏、SELinuxカーネルメンテナのJames Morris氏、Red HatのSELinuxリーダーのDan Walsh氏、ポリシーの開発元であるTresysの開発者など、SELinux関係の主な開発者はほとんどそろっており、さながらSELinux同窓会のようでした。

SELinux以外にも、TOMOYO Linux Projectの面々や、SMACKの開発者も参加しており、会場では参加者が気軽に主要開発者と議論している姿を見ることができました。Linux Symposiumでは、彼らによる多数のセッションが開催されました。以下その様子と、筆者が肌で感じた動向を報告します。

前夜祭のミニサミット、SELinux Developer Summit

前夜祭のミニサミット、SELinux Developer Summit

Linux Symposium本番の前日に、「SELinux Developer Summit」が開催されました。SELinuxの開発者が約30人集まり、現在進行中の仕事が報告されました。筆者も日本コミュニティの組み込みSELinuxへの取り組みについて紹介しました。

SELinuxのこれからについて筆者が感じた方向性は2つあります。1つは、軍事、米政府向けの機能強化です。軍事や米政府で必要とされる機能、つまりMLS(Multi Level Security)や、X Window Systemのセキュリティ強化の話題は非常に盛り上がっていました。この方面は開発者たちが最も興味がある分野であると感じました。そのため、この分野はどんどん開発が進むことでしょう。

2つ目はセキュリティポリシーに対するスタンスの変化です。以前は、「Referenceポリシー(refpolicy)ですべてのセキュリティポリシーを記述する」という方向でした。しかし、開発者たちはrefpolicyに限界を感じているようです。セキュリティポリシーの主要開発者の1人であるTresysのKarl MacMillan氏の発表「Alternatives to Comprehensive Least-Privilege」によると、組み込み向けやFedora以外のディストリビューションに対してポリシーを書こうとすると、設定項目が多すぎたり、サイズが大きくなってしまうので、refpolicy以外の方法を探っているとのことです。具体的には、パーミッションを減らしたり、ラベル定義を減らしたりする方法を模索しているところのようです。

| 【関連リンク】 Karl MacMillan氏の発表論文 Alternatives to Comprehensive Least-Privilege http://selinuxproject.org/files/2008_selinux_developer_summit/ 2008_summit_macmillan_policy.pdf |

SELinux Developer Summitの詳細な内容については、公式Webサイトを参考にしてください。

| 【関連リンク】 SELinux Developer Summit http://selinuxproject.org/page/Developer_Summit_2008/Schedule |

|

| 写真2 SELinux Developer Summitの様子 右奥の横を向いている人物がSELinuxリーダーのStephen Smalley氏。朝8時30分開始、18時30分終了という長丁場にもかかわらず、終始議論を仕切っていました。 |

SELinuxの進歩を振り返る

SELinuxの進歩を振り返る

Linux Symposiumの中では、SELinuxの主要開発者たちによるセッションがありました。SELinuxカーネルメンテナのMorris氏による、論文発表「Have you driven an SELinux lately?」、アメリカ国家安全保障局(NSA)のDavid P Qugiley氏による、SELinux BOFです。

Morris氏の講演では、Fedora Core2にSELinuxが入って以来のSELinuxの進歩が紹介されました。最近のトピックとして「Red Hat Enterprise Linux 5で始めるSELinux」でも取り上げられたsetroubleshootやSLIDEなどが紹介されました。また、SEEditについても、筆者の方を見ながら話してくれました。

| 【関連リンク】 James Morris氏の発表論文 Have you driven an SELinux lately? http://ols.fedoraproject.org/OLS/Reprints-2008/morris-reprint.pdf |

|

| 写真3 James Morris氏の講演の様子

|

SELinux BOFでは、最新の機能についての紹介がありました。ポリシー開発に特に重要な変化がPermissive Domain(Permissive type)です。これまで、SELinuxのPermissive/Enforcingモードは、システム全体に対して切り替わっていました。しかし、ポリシーの設定を行う際はPermissiveモードで行うのが普通ですから、ポリシー設定時にセキュリティが下がってしまいます。Permissive Domain機能により、ドメインごとにPermissive/Enforcingモードを切り替えることができ、ポリシー設定時のセキュリティの低下を最小限に抑えられます。

| 【関連リンク】 Permissive Domain http://www.nsa.gov/seLinux/list-archive/0803/thread_body20.cfm |

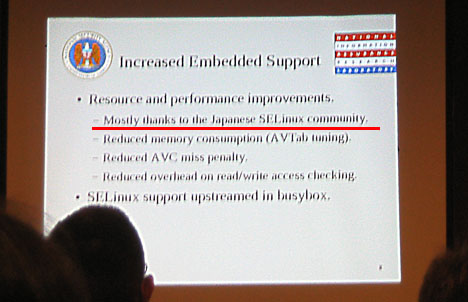

日本コミュニティからの貢献も大きく紹介されました。海外浩平氏によるSE-PostgreSQLや、組み込み分野でのSELinuxの開発などが、スライドを1枚ずつ割いて紹介されました。

|

| 写真4 SELinuxBOFの様子 スライドをよく見ると、組み込みへのサポートに対し「Mostly Thanks to the Japanese SELinux Community」と書かれています。 |

| 【関連記事】 SE-PostgreSQLによるセキュア・データベース構築 連載インデックス http://www.atmarkit.co.jp/fsecurity/index/index_sepgsql.html SELinuxは組み込みでその真価を発揮する!?(@IT MONOist) http://monoist.atmarkit.co.jp/fembedded/articles/et2007/et2007a.html |

Morris氏、Qugiley氏の話の端々で日本の開発者の名前が挙げられ、日本からの貢献はSELinuxコミュニティに確実に認知されていることが分かりました。

AppArmorは「ないよりマシ」(悪い意味ではなく)

AppArmorは「ないよりマシ」(悪い意味ではなく)

なお、SELinux BOFではちょっとしたハプニングがありました。Smalley氏が、UbuntuにAppArmorが入っていることについて、「AppArmor is better than nothing(AppArmorはないよりマシ)」といったことです。

これまで、SELinux開発者たちは、「AppArmorはない方がマシ」という強い姿勢を示していました。今回のSmalley氏の発言に対し、「Stephen Smalleyがこんなことをいうなんてこれはニュースだ!」とちゃちゃが入り、会場は笑いに包まれました。

| 【関連記事】 LinusもキレたセキュアOS論争 セキュリティをやってるやつらは狂っている?! http://www.atmarkit.co.jp/fsecurity/special/103kernelwatch/kernelwatch01.html Linux Kernel Watch 5月版 「LSM不要論」に揺れるSELinux&AppArmor http://www.atmarkit.co.jp/flinux/rensai/watch2006/watch05a.html 3Dデスクトップを統合したUbuntu Linux最新版がリリース(2007/10/18) http://www.atmarkit.co.jp/news/200710/18/ubuntu.html |

1/3 |

| Index | |

| オタワで聞いた“Thanks to Japanese Community”の声 | |

| Page1 さながら「セキュアOS同窓会」 前夜祭のミニサミット、SELinux Developer Summit SELinuxの進歩を振り返る AppArmorは「ないよりマシ」(悪い意味ではなく) |

|

| Page2 組み込みSELinuxの取り組み――不評でもあきらめるな BOF: MAC for Glean――TOMOYOのマージのために SMACKも組み込みシステムに最適だ! |

|

| Page3 5分で絶対に分かるLinux Symposium登壇の極意 |

|

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|