Azure AD Privileged Identity Management(PIM)で実現する Office 365 特権ロールのライフサイクル管理:Office 365 の特権、管理できていますか?

Office 365 で利用される「特権」は攻撃者の標的になりやすく、管理者の不注意による誤操作や未承認の変更、管理者による内部不正などが発生した場合のシステムへのダメージが大きくなることから、一般のユーザー権限よりも厳密な管理が求められます。本稿では、Office 365 特権の利用におけるベストプラクティスや特権のライフサイクル管理機能を提供する「Azure AD Privileged Identity Management(PIM)」についてご紹介します。

はじめに

皆さま、Office 365 の特権保有者数は把握できていますか? 特権保有者の監査やセキュリティは十分でしょうか? 必要以上の過剰な権限をいつまでも保有した状態になっていないでしょうか?

Office 365 で利用される「特権」は攻撃者にとっての標的となりやすく、また、管理者の不注意などによる誤操作や未承認の変更、管理者による内部不正などが発生した場合のシステムへのダメージが大きくなることから、一般のユーザー権限よりも厳密な管理(権限の割り当て/剥奪)が求められます。

本稿では、Office 365 特権の利用におけるベストプラクティスや特権のライフサイクル管理機能を提供する「Azure AD Privileged Identity Management(PIM)」についてご紹介します。

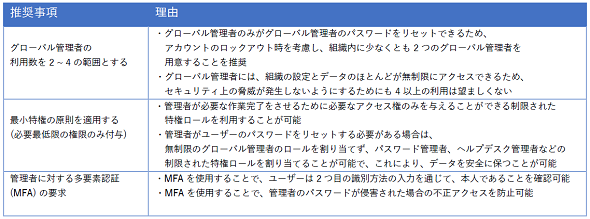

Office 365 特権ロール利用における推奨事項(ガイドライン)

ご存じの方も多いと思いますが、Office 365 には管理業務を行うために必要となる権限のセットが付与された、ビルトインの「特権ロール」が用意されています。この特権ロールを利用することで、管理者の業務内容に応じた最小限の権限のみを付与することができます。

例えば、以下のような30を超える特権ロールが用意されています。

- グローバル管理者:全ての管理機能やほとんどのデータに無制限でアクセス可能

- Exchange 管理者:Exchange Online へのフルアクセス、グループの作成と管理などが可能

- Teams サービス管理者:Microsoft Teams へのフルアクスが可能

- ユーザー管理者:ユーザーのパスワードのリセット、ユーザー/グループの作成と管理が可能 など

特権ロールの利用における推奨事項については、以下のサイトで確認することができます。

- 管理者の役割について(Microsoft Docs)

上記の通り、特権ロールには「多要素認証(MFA:Multi Factor Authentication)」を利用することが推奨です。

多要素認証(MFA)を利用することにより、複数の管理者によるパスワード共用の防止や悪意のある第三者によるパスワード漏えい時の不正アクセス防止につながります。また、特権ロールの権利を付与された ID 所有者本人の利用であることを事後に監査することも可能になります。

常時特権を保有した状態を作らない運用の実現――Just In Time の採用

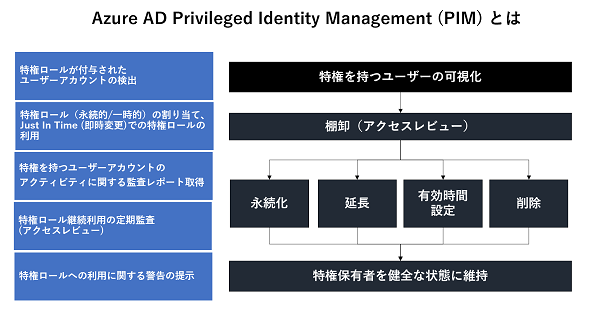

ここからは Microsoft における特権ロールの利用例を通して、特権 ID 利用のベストプラクティスの一例をお伝えします。まず、Microsoft では特権ロールのライフサイクル管理機能として Azure AD PIM が利用されています。Azure AD PIM には、以下の図のような機能が含まれています。

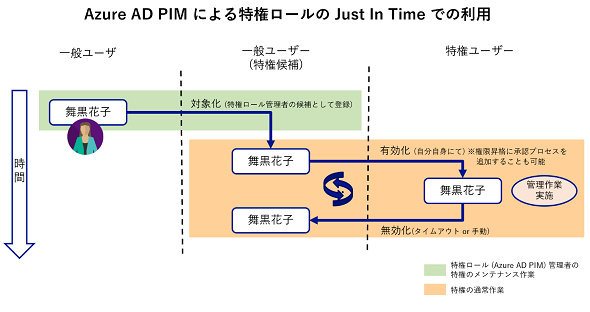

そして、以下の図のように、Microsoft では Azure AD PIM を介して、必要なタイミング(Just In Time)で特権 ID として昇格する運用を行っています。

特権 ID への昇格時には多要素認証(MFA)の要求や別の管理者による承認の要求、特権を利用する目的や理由を履歴として残すことが可能になっています。また、特権は定められた時間のみの利用とすることが可能となり、常時特権を保有した状態としない運用を可能としています。これにより、不測の事態における特権 ID の資格情報に対する侵害や不正アクセス時のダメージも最小限にとどめることができます。

なお、Microsoft における Azure AD PIM を利用した Office 365 特権のライフサイクル管理の利用例は、以下のサイトからも確認できます。

Just In Time で Office 365 特権ロールを利用するための準備

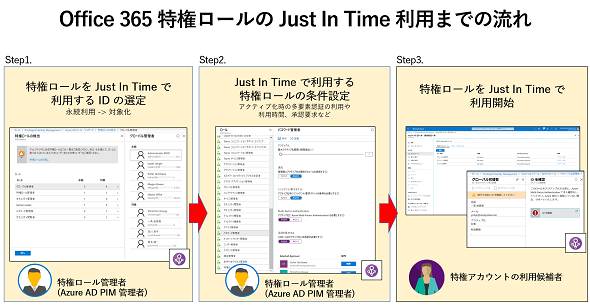

ここからは、Azure AD PIM による Office 365 特権ロールの Just In Time での利用のための手順について紹介していきます。Office 365 特権ロールを Just In Time で利用するに当たり、Azure AD PIM を Office 365 テナント上で有効化後、以下2つの作業を Azure AD PIM 管理者が実施します。

- 特権ロールを Just In Time で利用する ID の選定

- Just In Time で利用する特権ロールの条件設定

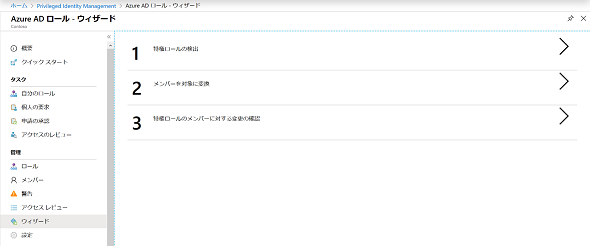

特権ロールを Just In Time で利用する ID の選定作業は、Azure AD PIM に用意されている【ウィザード】メニューから数ステップで簡単に実施できます。

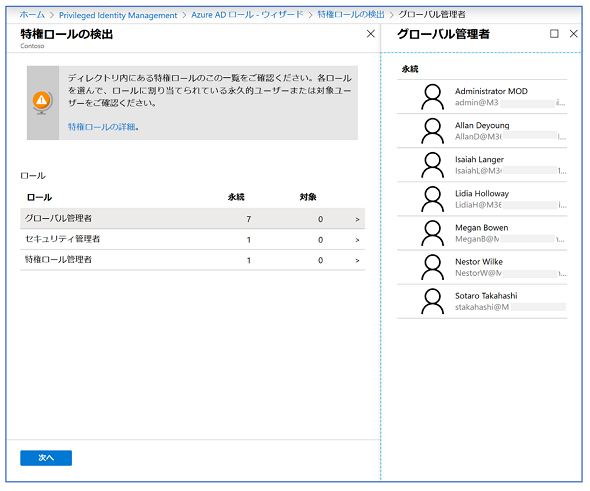

【ウィザード】メニューからは、テナント上に存在する特権ロールと特権ロールを付与された ID を確認することができます。なお、Azure AD PIM 有効化時点で、既にテナント上に存在していた特権ロールが付与された ID は、永続的な権限を保有した ID としてリストされます。

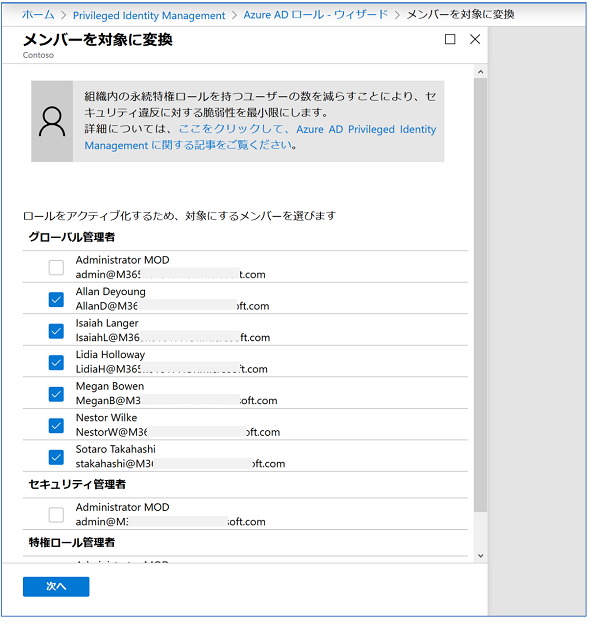

【ウィザード】メニューを通して検出された特権ロールを保有する ID を確認し、永続的な特権保有から Just In Time での利用(対象化)に変更する ID を選択します。これにより該当 ID は永続的な特権保有から、必要な時に特権に昇格する Just In Time の利用(対象化)IDとなります。

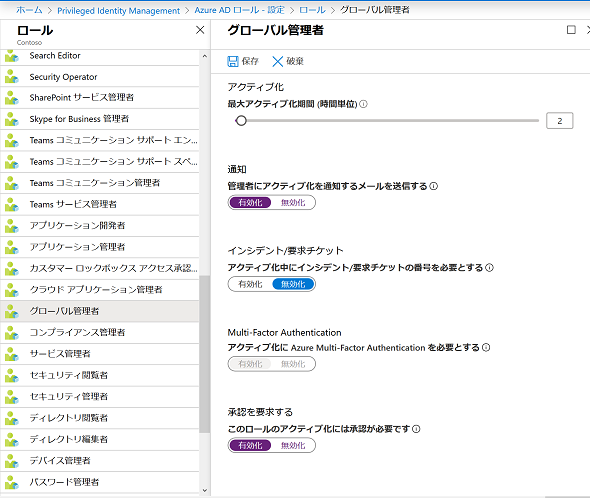

続いて、Just In Time で利用する特権ロールの利用条件を定義します。

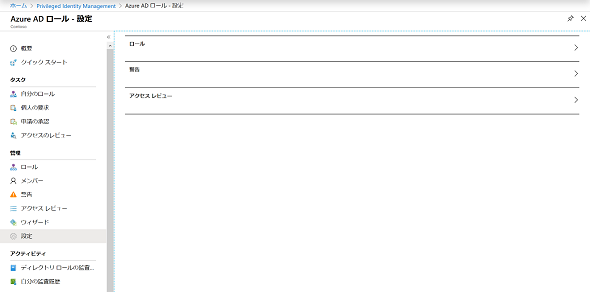

利用条件には、Just In Time で利用する特権ロールの利用時間、多要素認証(MFA)の要求、他の管理者による承認の要求などを定義することができます。Just In Time で利用する特権ロールの条件定義は、【設定】メニューの【ロール】で実施します。

上記の手続きを完了することで、特権ロールの利用候補者は Just In Time で特権ロールを利用することが可能となります。

Just In Time で Office 365 特権ロールをアクティブ化

特権ロールの利用候補者は、Azure AD PIM の管理ポータルを通して特権昇格の手続きを完了することができます。特権昇格時には、特権利用の理由や目的の入力、Just In Time で利用可能な特権ロールに定義された利用条件(多要素認証の要求や承認など)を満たす必要があります。

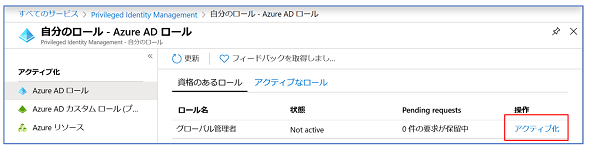

以下に Azure AD PIM の管理ポータルを通じた、特権ロールの利用候補者の特権昇格の手続きの流れを記載します。

まず、特権ロールの利用候補者は Azure AD PIM ポータルにアクセスし、自身に割り当てられた特権ロールのアクティブ化を実施します。アクティブ化を実施する際には、多要素認証による本人確認を要求することができます。

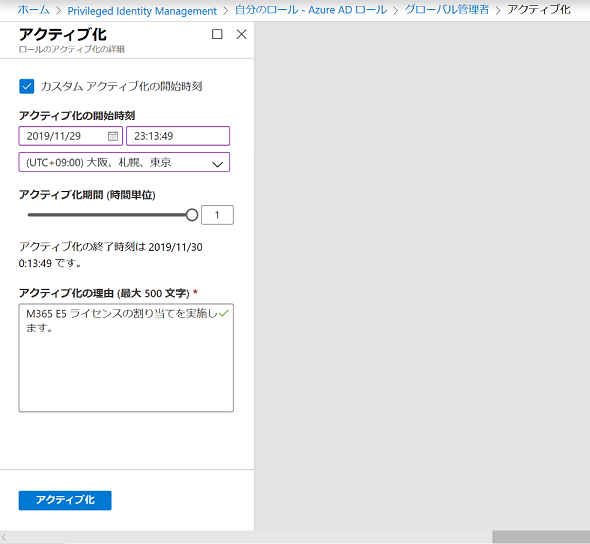

続いて、アクティブ化の際には、特権ロールの利用目的・理由を入力します。特権ロールの利用開始時間を指定することも可能です。

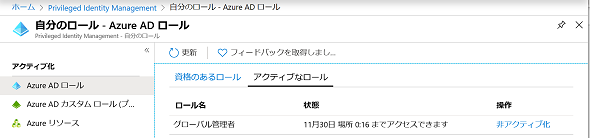

アクティブ化が完了すると、該当 ID で利用可能な特権ロールが有効化されます。

有効化された特権ロール、利用時間は、Azure AD PIM ポータル上で確認することができます。

なお、特権 ID による操作を外部に委託するケース(特権ロールをゲストユーザーに割り当てる)がありますが、Azure AD PIM を利用した Just In Time での特権ロールの利用は、ゲストユーザーに適用することも可能です。外部委託先(ゲストユーザー)による特権 ID への昇格時に作業目的の入力徹底や承認プロセスの追加などが可能となります。

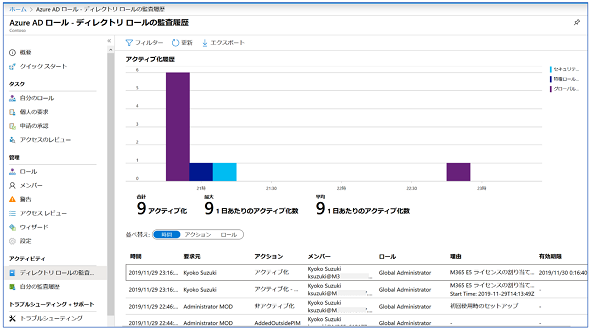

特権ロールアクティブ化の監査

Azure AD 上には監査ログが用意されています。監査ログを利用することで特権 ID が行った操作(新規作成、変更、削除などのアクティビティー)履歴を確認することができます。しかし、この監査ログの情報だけでは、特権 ID の所有者本人が本当に利用した操作なのか、承認された操作なのか、事前に予定されていた操作が正しく実施されているのか、などを把握するには不十分です。

Azure AD PIM には、いつ、誰が、特権ロールをどのような目的で利用したか、誰が承認を行ったかの監査履歴を把握するためのダッシュボードが用意されており、Just In Time で利用される特権ロールのアクティブ化イベントを監査履歴として確認することができます。

これにより、特権ロールの利用目的の可視化、誰が承認したか、特権 ID 所有者本人の作業であるかなどの確認が可能になり、より特権ロールを正しく、安全に利用できるようになります。

特権ロールの継続利用を定期監査(棚卸し)

ここまで、Azure AD PIM を利用した特権ロールの正しく、安全な利用と運用についてお伝えしてきました。最後に、ライフサイクル管理の最終フェーズである特権ロールの破棄プロセスの定期実施について触れていきたいと思います。

部署移動、退職などの人事イベントが発生した場合、特権保有者から特権ロールの削除が必要となります。また、運用上の理由から特権ロールを外部のユーザーやパートナーに付与するケースもあり、こういったケースでは外部ユーザーの人事イベントを IT 管理者が十分に把握することが難しいケースがあります。

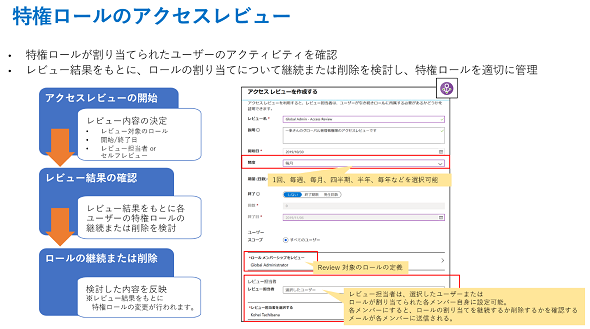

この課題を解決するのが、Azure AD PIM が提供する「アクセスレビュー」の役割となります。

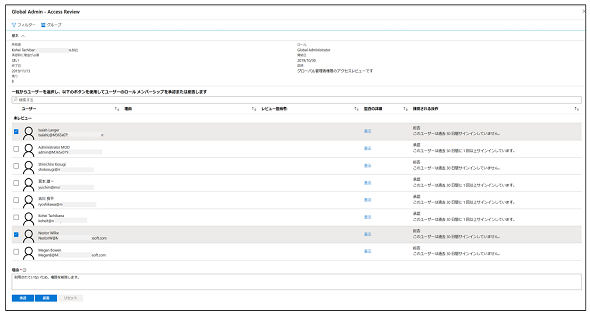

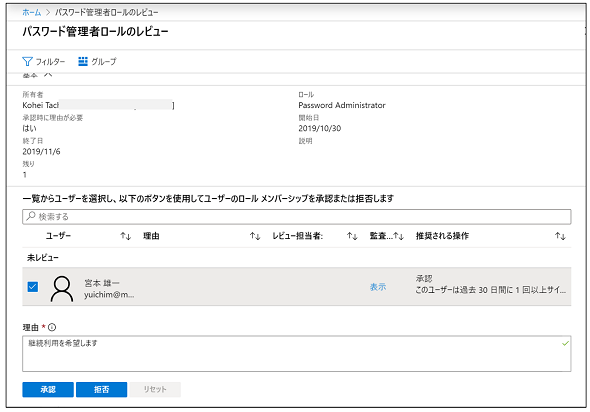

アクセスレビューは特権ロールが付与された ID に対して継続的にその特権ロールを付与する必要があるかどうかを定期的に監査する機会を設け、特権ロールが不要となった ID の棚卸しを支援します。

Azure AD PIM が提供するアクセスレビューでは、レビュー対象のロールを定義し、レビューの頻度やレビューの担当者を定義します。例えば、以下のようなアクセスレビューを定義することができます。

- アクセスレビューの対象ロール:グローバル管理者

- アクセスレビューの頻度:毎月(1回、毎週、毎月、四半期、半年、毎年などを選択可能)

- アクセスレビューの担当者:指定されたユーザーまたは特権ロールの所有者自身

アクセスレビュー時にはサインイン履歴をベースとした推奨される操作の提示(例えば、過去30日の間にサインイン履歴が確認されなかった場合には権限の破棄を提案)や、監査履歴を通じた利用状況の確認を通じて、特権ロールの継続利用を判定することが可能となっています。

まとめ

本稿では Azure AD PIM を利用した Office 365 特権ロールのライフサイクル管理について、以下の4つのポイントをご紹介しました。

- 特権ロール利用時は多要素認証(MFA)による本人確認プロセスを徹底する

- 特権ロールは利用する時だけの一時的な付与とする(Just In Time)

- 特権ロールの利用目的や特権操作が承認された操作なのかどうかを監査/把握できるようにする

- 特権ロールの継続利用/破棄の定期監査(アクセスレビュー)の運用プロセスを設ける

オンプレミスの Active Directory の特権は厳密に利用されることが多いことに反し、Office 365 特権ロールにおいてはまだまだ厳密に利用されていないケースが非常に多いのが現状です。

冒頭でお伝えした通り、Office 365 特権ロールは攻撃者の標的となります。また、管理者による誤操作や内部不正が発生した場合のダメージも非常に大きくなります。本稿を機に Azure AD PIM による Office 365 特権ロールのライフサイクル管理をぜひ検討してください。

最後に、Azure AD PIM の利用には「Azure AD Premium P2」のライセンスが必要となります。Azure AD PIM は本機能の恩恵を受ける管理者のみのライセンスで利用することができます。

また、Azure AD PIM を利用することにより、Office 365 の特権 ID に加え、Azure Subscription における特権 ID のライフサイクル管理にもご利用いただくことができます。Azure AD PIM は投資コストに対する費用対効果が非常に高いソリューションです。ご活用いただくことをぜひご検討ください。

関連記事

- Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年1月9日

関連記事

- Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは