ラベルを使って一石三鳥の情報保護対策のすすめ[後編]:もう暗号化なんてしたくない!

前回は「ラベル」を活用することで、情報の把握と管理を漏れなく実施できることを紹介しました。今回は、ラベルを使ってどのように情報を保護し、情報漏えいにつながるような行為を防ぐことができるのかについてご説明していきます。

どうして情報は漏えいするのか?

前回の「前編」では、情報保護対策についてどのように分類していくのか、暗号化は必ずしも必要でないこと、そしてそれを社内にどう徹底させていくのかについて「規定ラベル」と「自動ラベリング」を活用していくことをお話させていただきました。ラベリングが徹底されていくことで情報の可視化が進み、どんな情報がどこにあるのか分かるようになり、ポリシーの見直しなどにもつながると思います。

今回は、実際にラベルを活用して情報漏えいをどのように防いでいくのかについてお話させていただきたいと思います。

今回のテーマは、「暗号化をしない状況でどのように情報を守ることができるのか」についてお話させていただき、最後はどのように運用すれば情報漏えい事故が発生しない環境を維持していけるのか、そのヒントも提示させていただきたいと思います。

まず、情報を保護していく前に、どのように情報が漏えいしてしまうのかについて考えていきたいと思います。

情報漏えいのインシデント報告の傾向を分析すると、大きく以下の2つに分類されます。

- うっかりミス(過失)による情報漏えい

- 故意による情報漏えい

「うっかりミス(過失)」については、主に内部ユーザーによる誤操作や不正行為、管理ミス、設定ミスなどが挙げられます。また、「故意による情報漏えい」については、例えば、外部ユーザーによる不正アクセスや盗難などが挙げられます。

情報を保護する方法については、この2つの違いを理解して対策を進める必要があります。なぜなら、内部からうっかりミスで情報を漏えいさせてしまうユーザーへの対策と、悪意を持って情報を漏えいさせるユーザーへの対策は異なるからです。

一般的に、内部ユーザーがうっかりミスで漏えいさせてしまう情報は、社内文書や特定の個人情報などが多く、社外に漏れては困るけれども、それにより企業に対して深刻なダメージを与えるものではない情報の場合が多いと思われます。かつ、そのような情報は社内でも頻繁に多くの人が作成および流通させていますので、暗号化による保護を実施してしまうと情報の流通が滞り、生産性の低下を招くため対策が取りにくいことが多いです。

一方、悪意のあるユーザーが漏えいさせる情報は、機微性、機密性の高い情報や大量の個人情報であることが多く、いったん情報が外部に流出してしまうと、企業に深刻なダメージを与え、場合によっては社長や役員による記者会見を行うことになるため、厳重に管理や保護を実施していく必要があります。

このような2つのケースはどの企業にも当てはまりますが、後者への対策だけを検討している、もしくは、後者への対策を前者にも当てはめてしまうといった運用を実施している企業が多いように見受けられます。割合としてはどちらも同じくらいの割合で発生していますので、前者への対策も検討する必要があります。

うっかりミスによる情報流出への対策

ここからは、主に前者の内部ユーザーがうっかりミスにより情報を漏えいさせてしまうケースについて、どのように保護していくことができるのかを具体的に説明していきたいと思います。

まず、うっかりミスによる情報漏えいで考えられるケースには、以下のようなものが挙げられます。

■情報流出の経路

- 電子メール

- シャドーIT(Webメール、クラウドストレージなど)

- 外部共有

- USBデバイス

それではまず、電子メールによる情報流出への対策から説明していきましょう。

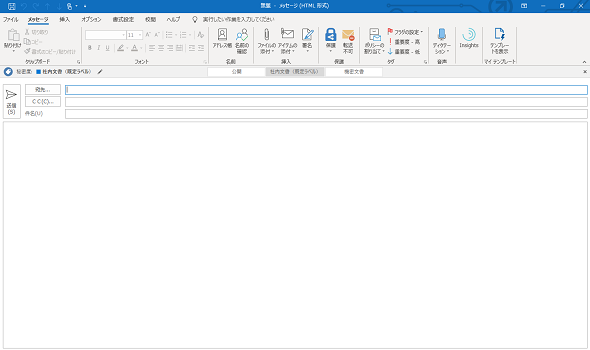

以下の画面はメールを新規作成した際のものですが、既に規定ラベルの「社内文書」というラベルが添付されているのが分かると思います。

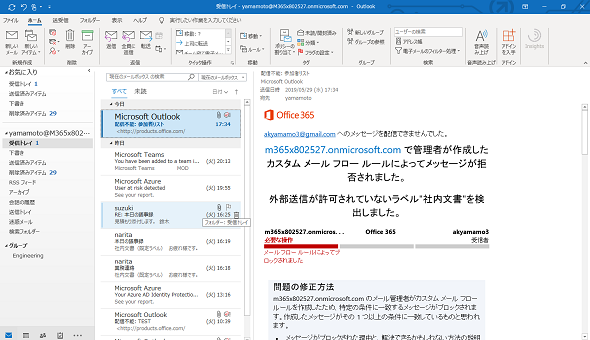

電子メールによる情報漏えいのケースとしては、誤って外部のユーザーを宛先に入れてしまい、そのまま送信してしまうといったケースが考えられます。以下の画面はこのメールを外部ユーザーに送信した際にユーザーに通知されるメールになります。

今回のケースでは、メールに付いているラベルが規定ラベルの「社内文書」であったため、外部ユーザーへのメール送信がブロックされたことがユーザーに通知されています。仕組みとしては、メールが送信される際にメールサーバ(今回の場合はExchange Onlineを使用)で外部への送信については「社内文書」および「機密文書」の場合にはブロックするようにルールを設定しているため、メール送信がブロックされました。

もし、ユーザーが外部ユーザー宛てにメールを送付したい場合には、ラベルを明示的に「公開」に付け替える必要があります。このようにひと手間加えることにより、うっかりミスで外部ユーザーにメールが送付されないようにすることが可能です。「公開」に変更すれば外部ユーザー宛てに送信できますが、その場合にはうっかりではなく、意思を持って変更しているためうっかりミスには該当しません。

メールの誤送信による情報漏えいの事故は非常に多いと思いますので、メールにラベルを使って制御するといった手法はかなり有効だと思います。さらに暗号化しているわけではないため、社内情報共有においてはユーザーに影響もありませんので、まずはメールからの情報漏えいを防ぐという意味においてはかなりお薦めです。

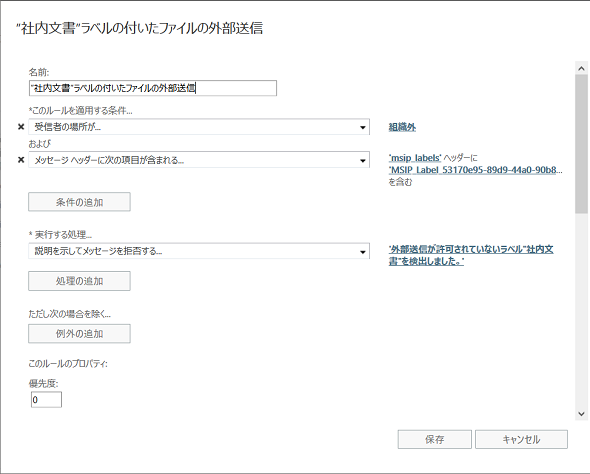

参考までにExchange Onlineのトランスポートルールの設定画面は以下のようになります。

シャドーITによる情報流出への対策

次に、シャドーITによる情報流出への対策についてご説明します。

シャドーITの管理についてはどの企業においてもIT管理者の方を悩ませている課題の一つだと思います。

特にWebメールやクラウドストレージによる情報漏えい事故も多発していますので、これらのアプリの利用も制御する必要があります。単純にアプリそのものを起動させない、または利用させないような方法やURLフィルターによる保護も実施できますが、多くの場合ブラックリスト型での制御となり運用が煩雑になります。

今回ご紹介するシャドーITへの対策としては、Windows 10に実装されている「Windows Information Protection」(以下、WIP)という機能を利用します。

WIPを簡単に説明すると、Windows 10の端末内に会社で使用する領域と個人で使用する領域の境界性を作り、企業内領域から個人領域へのデータの受け渡しを制御する機能になります。会社の領域を決めておくと、それ以外は個人の領域という扱いになり、ホワイトリスト型の運用が可能となり制御が計画的に実施でき運用も比較的容易に実現できます。

メールによる情報漏えい対策で実施したExchange Onlineのトランスポートルールでは、Exchange Onlineを通過しないと監査できないため、Webメールはブロックすることができないので情報流出経路の1つになってしまいます。また、個人のクラウドストレージも外出先から会社の資料を参照する目的で安易に利用され事故につながる恐れもあります。

このような経路における情報流出を防ぐため、WIPでは会社で利用するアプリケーションやネットワークを登録し、そこから情報が外に出ることをブロックすることができるため、安易に会社の管理外のアプリケーションや社外ネットワークへのデータの移動を制御することが可能になります。

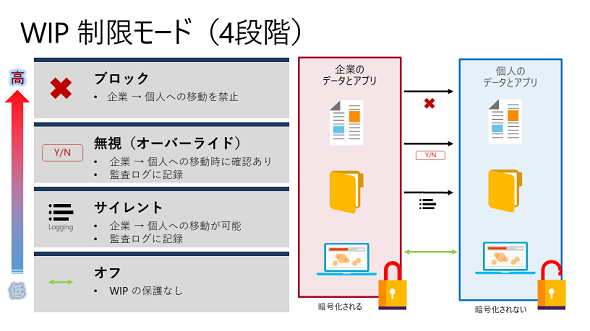

WIPによる保護レベルは4段階あります。まずは「サイレントモード」を使用して社内アプリケーションなどの事前検証を実施した後、制限を実施することで業務に必要なアプリケーションが突然使えなくなってしまうといったトラブルを回避することが可能です。WIP保護レベルの概要については以下の図を参考にしてください。

それでは、実際にWIPが適用されている端末において、利用者側ではどのように動作するのか見てみましょう。

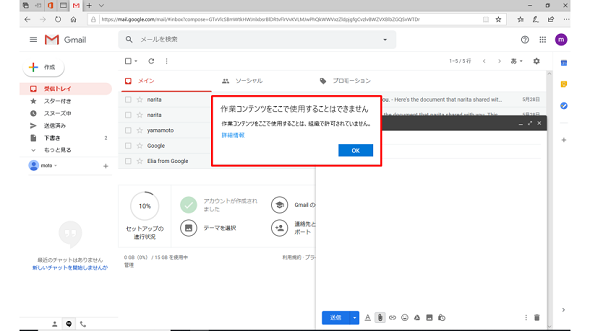

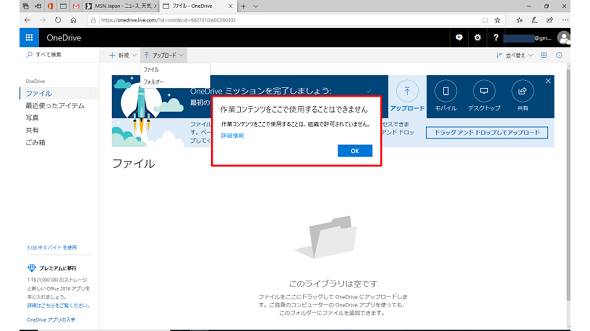

以下の図は、Gmailに会社のファイルを添付しようと試みた際の画面ですが、添付ファイルの貼り付けがブロックされていることが確認できます。

次の画面は、会社のデータを個人のOneDriveへアップロードしようとした際、Webメールと同様にファイルのアップロードがブロックされています。

さらに、このWIPによる企業データの保護については「Windows Defender Advanced Threat Protection」(Windows Defender ATP)と組み合わせることにより、端末上で検出されたラベル付きのファイルがWIPで保護されていなかった場合に自動的にWIPによる保護を適用することができるためより、確実にシャドーITによる情報流出を防ぐことが可能になります。

外部共有による情報流出への対策

続いては、外部共有によるデータの流出についてどのような対策が可能なのか見ていきたいと思います。

企業で取り扱うデータには社員のみが利用するだけではなく、外部のパートナーや協力会社との共有が必要になるケースも多いと思います。そのような場合、多くはZIP圧縮による暗号化とパスワードによる保護を行い、ファイルを共有しているかと思います。

ただし、この場合は、いったんパスワードを使ってファイルを取り出した後、そのファイルを他者に渡してしまうことが可能なため、情報の保護ができなくなってしまいます。また、いったん配布してしまったファイルのパスワードは変更することができないため、パスワードが流出した場合は情報の流出を防ぐことはほぼ不可能となってしまいます。

このような外部への情報の共有を安全に実施するために「Azure Information Protection」(以下、AIP)を利用することで、外部ユーザーも含め、決められたユーザーのみがファイルを開くことができるようになりますが、外部ユーザーにもAIPを利用できる環境(AIPクライアントの準備)も必要となるため、場合によってはすぐに利用できないケースもあります。

そこで今回は「Azure Active Directory」(以下、Azure AD)の「条件付きアクセス」と「Microsoft Cloud App Security」(以下、MCAS)を紹介します。この組み合わせにより、暗号化を実施しなくても情報の流出を防ぐことができるようになります。

具体的には、Azure ADで条件に合致したユーザーおよびアプリケーション(例えば、SharePoint Online)に対してMCAS側でそのセッションの制御ポリシーを適用し、その後のアクションを制御します。

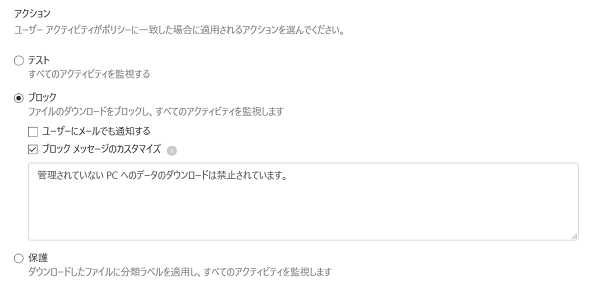

制御アクションは3段階あり、「テスト」「ブロック」「保護」となっています。「テスト」は監査のみを実施することで、本番導入する前に業務に支障が出ないかを確認することができます。「ブロック」ではファイルの閲覧はユーザーに許可するものの、ファイルのダウンロードを禁止することができます。最後の「保護」については、ダウンロードを許可するがファイルに対しAIPのラベリングを行うことができます。

以下の画面は、MCASのセッションポリシーで「ブロック」を選択した場合の設定画面になります。

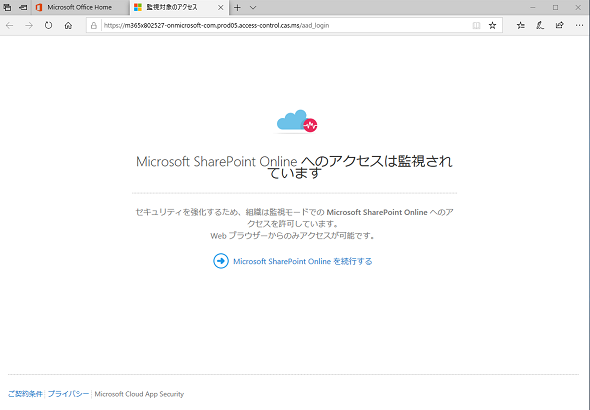

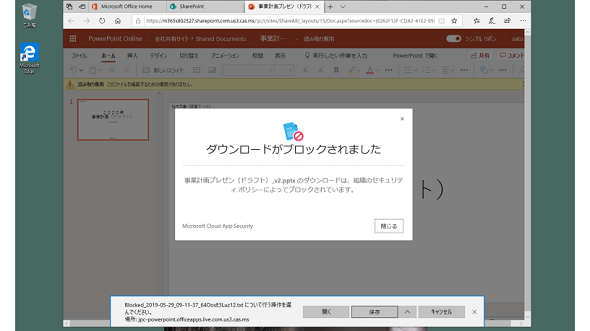

それでは、このセッションポリシーが有効になっている場合にアクセスしてきたユーザーにはどのような画面が表示されるのか見てみましょう。

まずアクセスしてきたユーザーに対しては以下のような画面が表示され、アクセスが監視されている旨が表示されます。

このような警告を表示することにより、外部ユーザーがより慎重に情報を取り扱うよう意識付けることができます。

この後、ユーザーはSharePointのサイトにアクセスしてファイルを閲覧することになりますが、ファイルをダウンロードしようとすると以下の画面のようにダウンロードがブロックされ、自身の端末へファイルを保存することができなくなります。

このようにすることで、外部ユーザーにファイルの閲覧のみを許可することができるようになるため、安全に外部への情報共有ができるようになります。

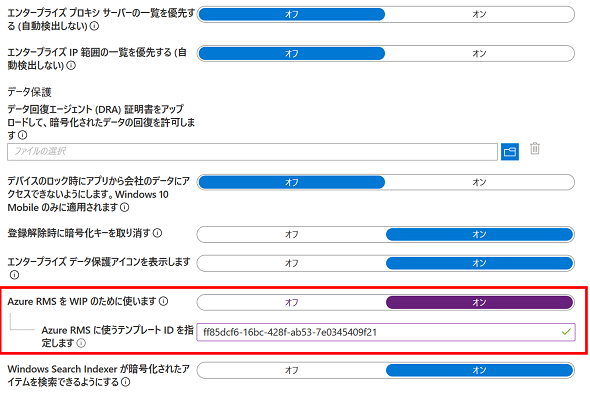

最後にUSBデバイスからのファイルの流出ですが、これにもシャドーITからの情報流出対策でご説明したWIPを利用します。WIPポリシーを使ってUSBデバイスへ企業データを書き込む際に暗号化を強制することができるようになります。

以下の画面は、WIPポリシーの中でUSBデバイスに書き込みを実施する際に、「Azure Active Directory Rights Management」(Azure RMS)のテンプレート(今回は「機密」を登録)から特定のポリシーかけて企業データを保護できるようにした画面です。

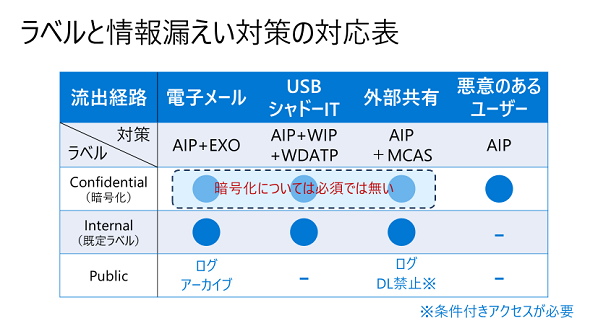

最後に、今回ご紹介した対策に関連する製品と情報の機微性との関係をまとめましたので参考にしていただければ幸いです。

これでラベルを中心にして、暗号化が難しい場合においても情報漏えいを防止するための方法のご紹介は以上になります(最後のUSBデバイスのところは暗号化になってしまいますが)。このラベルという考え方はOfficeファイルを中心に「統合ラベル」という名前で今後も拡張されていくことが決まっています。

直近ではmacOSへの対応やMobile Officeへの対応、さらにOfficeアプリやWebブラウザへのネイティブ対応により、AIPクライアントをインストールしなくても保護されたファイルやラベルを利用できるようになりますので、利用の幅は増々広がっていくことになると思います。機会があれば「統合ラベル」によって企業情報の保護がどのように強化されるのかをご紹介させていただければと思います。

関連記事

- Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年2月7日

関連記事

- Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは