これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定:基礎から分かるグループポリシー再入門(10)

今回は、基本的なサーバー管理作業に役立つグループポリシー設定を紹介する。組織内にはさまざまなサーバーが存在するが、サーバーの種類を問わずに利用できるグループポリシー設定を中心に紹介しよう。

セキュリティの考え方の根本は、サーバーもクライアントも同じ

本連載では「グループポリシーで設定できるセキュリティ対策」の基本的な方向性を示してきたが、管理対象がサーバーでもクライアントでも根本は同じである。すなわち、「できることは全部やる」「使わないもの/必要ないものは無効化する」ということだ。

しかし、管理対象がサーバーの場合には、より多くの重要なデータが格納されているため、クライアントよりもシビアに構成する必要があることは容易に想像できるだろう。そのためには、サーバーを管理するための「権利(権限)の割り当て」や「管理できる範囲を制限する」ことが必要になってくる。今回は、種類を問わず、サーバーを管理する上で基本となるグループポリシー設定を紹介する。

ログオンやシャットダウンなどの権利を割り当てるポリシー

サーバーを管理するには、何らか権利を持ってサーバーにアクセスする必要がある。しかし、必要以上の権利を与えてしまっては、データの盗難や悪用の機会を増やすことになる。そうした機会をなくすためにも、まずはログオンなどの権利に関するポリシーから見ていこう。

グループポリシーには、「ログオンやシャットダウンを実行する権利」(「特権」とも呼ばれる)を割り当てるための設定項目が用意されている。グループポリシーでこの権利を割り当てるには、「グループポリシーの管理」管理ツールを起動して、適用したい「グループポリシーオブジェクト」(GPO)の右クリックメニューから「編集」を選択して、表示されるGPOの編集画面で「ユーザー権利の割り当て」を構成する。

ユーザーに権利を割り当てる

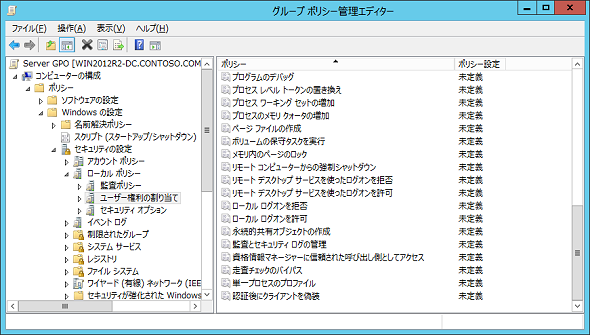

・「コンピューターの構成」−「ポリシー」−「Windowsの設定」−「セキュリティの設定」−「ローカルポリシー」−「ユーザー権利の割り当て」の配下にある各項目(画面1)

例えば、コンピューターに対話的にログオンするためには、使用するユーザーアカウントがその権利を持っている必要がある。クライアントへのログオンの場合、Active Directoryに登録された一般ユーザーであればログオンできる構成でも問題ない。しかし、セキュリティを重視した場合、サーバーへのログオンに対しては異なる構成が必要になるだろう。

Windows Serverの既定の設定では、ローカルグループポリシーで「Administrators」「Backup Operators」「Users」のアカウントに対し、ログオンの許可が与えられている。つまり、一般ユーザーでもWindows Serverへのログオンが可能だ(なお、ドメインコントローラーへのログオンの許可は「Default Domain Controllers Policy」で定義されており、「Users」は許可されていない)。

「ユーザー権利の割り当て」GPOの配下にある「ローカルログオンを許可」を構成することで、このグループポリシーを適用するコンピューターに対し、誰が対話的にログオン可能であるのかどうかを制御できるようになる。

なお、「ローカルログオンを許可」を構成する場合には、二つの注意点がある。一つは「Administrators」には必ず「許可」を与える必要があること。管理者アカウントは常にログオンできるように構成する必要があるため、「Administrators」に「許可」を与えておかないと設定などを保存できなくなる。

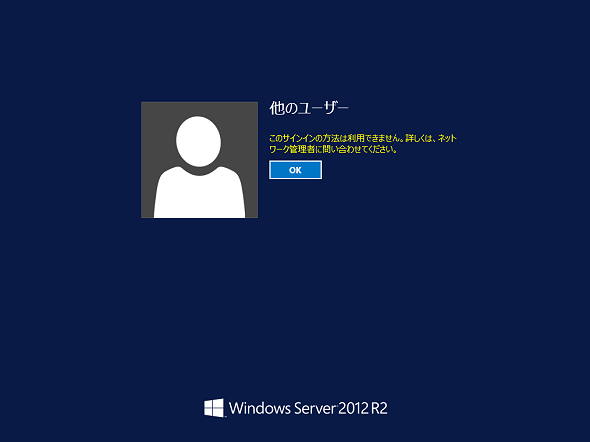

もう一つは、「ローカルログオンを許可」で構成した内容は各コンピューターのローカルログオン許可リストに「追加」されるのではなく、「上書き」されるということだ。つまり、「ローカルログオンを許可」に「Administrators」しか指定しなかった場合には、既定のローカルグループポリシーで定義されている「Backup Operators」などのアカウントは外されてしまうため、ログオンできなくなってしまうのだ(画面2)。これは、「ローカルログオンの許可」だけでなく、「ユーザー権利の割り当て」GPOの全ての設定項目で共通になっているので、注意してほしい。

また、このGPOには「ローカルログオンを拒否」という設定項目もあるが、こちらは許可を与えたグループから一部を除外したい場合に使うものと覚えておこう。ファイルやフォルダーの「アクセス許可」と同じ考え方になるが、許可にも拒否にも含まれる場合には「拒否」が優先される。許可も拒否も持たないユーザーは暗黙的にローカルログオンが拒否されるため、拒否したいユーザー/グループを全て明示的に設定する必要はない。

この他、ローカルログオン以外にも、コンピューターにアクセスする方法はいくつかある。例えば、「コンピューターの管理」管理ツールを使って、他のコンピューターにネットワーク経由で接続する方法などだ。ネットワーク経由のアクセスを制御する場合には、「ネットワーク経由でのアクセス」と「ネットワーク経由のアクセスを拒否」のGPO設定項目を使う。

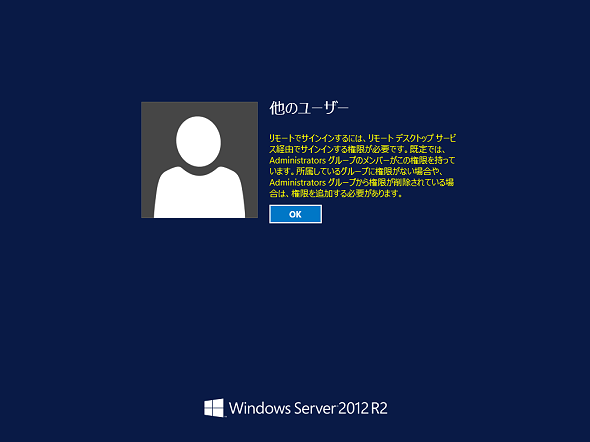

なお、ネットワーク経由でのアクセスでも「リモートデスクトップ」によるアクセスだけは、別の設定項目になっていることに注意してほしい(画面3)。リモートデスクトップに関しては、「リモートデスクトップサービスを使ったログオンを許可」と「リモートデスクトップサービスを使ったログオンを拒否」の設定項目が別途用意されている。これらのポリシーを構成する前にも、ローカルグループポリシーで定義された既定の設定を確認しておくとよいだろう。

バックアップと復元に関するポリシー

「バックアップ」と「復元」は、サーバー管理の代表的作業の一つだ。IT管理者は予期せぬ障害への備えとして、定期的にデータやシステムをバックアップしておく必要がある。

しかし、バックアップは、データやシステムを丸ごとコピーすることとほぼ同じであるため、限られたユーザーだけがバックアップ作業を行えるように制御することが必要だ。サードパーティ製のバックアップソフトを使う場合もあるが、今回はWindows Serverの標準機能である「Windows Serverバックアップ」を前提にして活用できるGPO設定項目を紹介する。

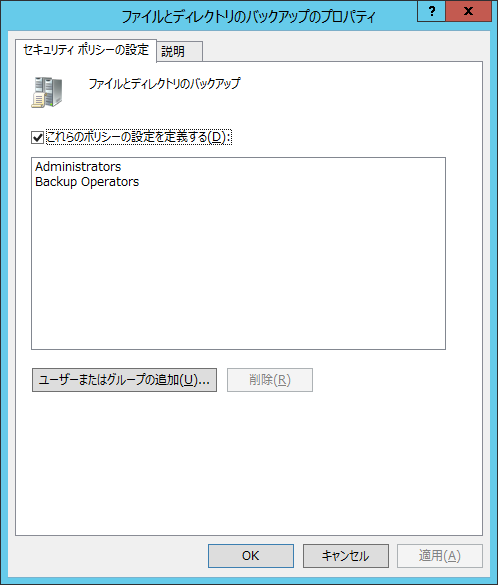

バックアップと復元の権利の割り当てるには、前述の「ユーザー権利の割り当てGPO」の配下にある「ファイルとディレクトリのバックアップ」と「ファイルとディレクトリの復元」を使う(画面4)。ここでユーザーまたはグループを指定することで、バックアップや復元の管理作業を他のユーザーに委任できるようになる。

ここで注意してほしいのは、ローカルグループポリシーの既定の設定では両方に「Backup Operators」が含まれているということだ。つまり、「Backup Operators」のメンバーであればバックアップも復元も実行できる構成になっている。

しかし、環境によっては「バックアップだけが可能なグループ」「復元だけが可能なグループ」「バックアップと復元の両方が可能なグループ」というように分けたい場合もあるだろう。少し乱暴な言い方になるが、バックアップは「何回実行しても問題ない」のに対し、復元は「適切な時点のバックアップデータを適切な場所に回復する必要がある」からだ。

さらに、復元したいという状況は、障害や誤操作など、何らかのトラブルが起こったときであるため、早急かつ的確に作業できるユーザーに委任して行う必要がある。このような場合には、それぞれの設定項目を異なる構成にするとよいだろう。

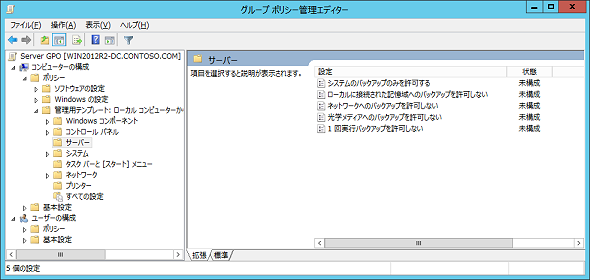

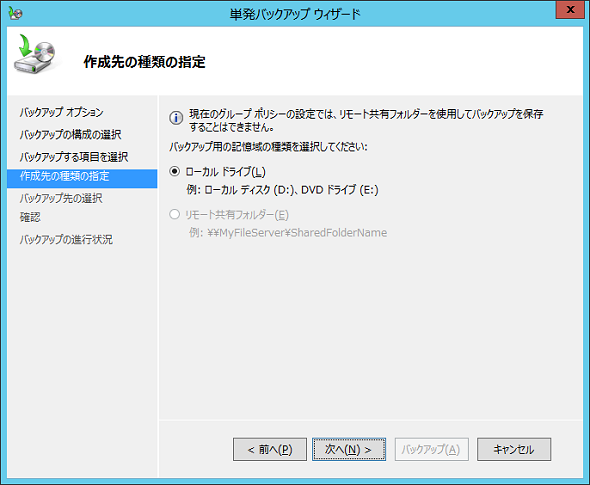

また、バックアップに関しては、「どこにバックアップデータを格納するか」ということも重要だろう。具体的には、ローカルに接続された記憶域、ネットワーク上の共有フォルダー、DVDなどの光学メディアといった場所が既定で選択できる。グループポリシーでは、バックアップデータを格納する場所に関して制御する設定もあるため、必要に応じて次の「サーバー」GPOも活用するとよいだろう(画面5、画面6)。

「サーバー」配下のバックアップに関する設定項目

・「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「サーバー」の配下にある各項目

外部記憶媒体の利用やデバイスのインストールを制限する

組織によっては、情報漏えい防止の観点からUSB接続のストレージやリムーバブルメディアの使用を制限したい場合がある。サードパーティ製のソフトウエアで制限してもよいが、グループポリシーでも実現することが可能だ。グループポリシーでUSBデバイスへのアクセスを制限する方法には、大きく分けて以下の二つがある。

- リムーバブル記憶域へのアクセス制御

- デバイスのインストール制御

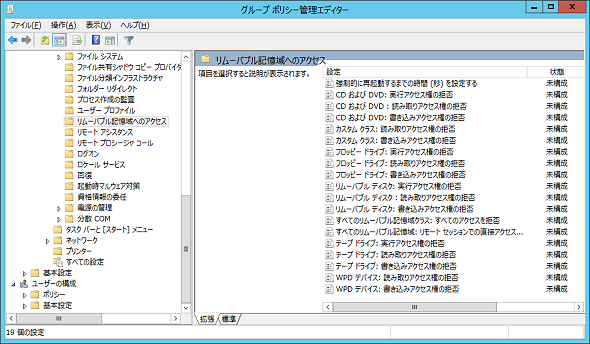

「リムーバブル記憶域へのアクセス制御」は、リムーバブルデバイスとして認識されたデバイスに対する読み取りや書き込みを制限するものだ。設定項目は、CDおよびDVDドライブ、フロッピーディスクドライブ、テープドライブ、リムーバブルディスクと分かれているので、デバイスの種類によって細かく制御することができる。この設定を構成するには、次のGPO設定項目を構成する。

リムーバブルデバイスの使用を制限する

・「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「システム」−「リムーバブル記憶域へのアクセス」の配下にある各項目(画面7)

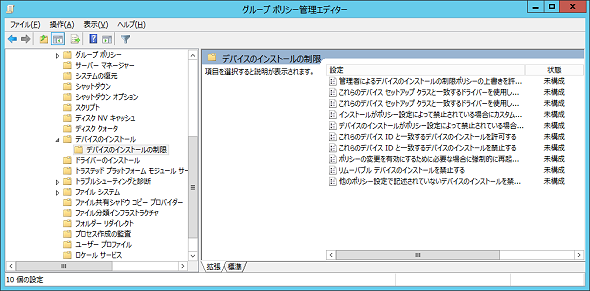

「デバイスのインストール制御」は、デバイスの動作に必要なデバイスドライバーのインストール自体を制限するものになる。例えば、リムーバブルデバイスのインストールを禁止すれば、リムーバブルデバイスをコンピューターに接続したとしてもデバイスドライバーがインストールされないため、結果的にデバイスを利用することができない。

また、「特定のデバイスだけは使えるようにしたい」というような細かい制御が必要な場合にもグループポリシーで対応することが可能だ。この場合には、各デバイスが持つ「デバイスセットアップクラス」や「デバイスID」といった情報を事前に把握しておく必要があるが、これらの情報と一致するデバイスだけのインストールを許可または拒否するための設定項目も用意されている。組織内で、決められたデバイスだけは利用許可したい場合には、次のGPO設定項目を活用するとよいだろう。

特定のデバイスの利用を許可/拒否する

・「コンピューターの構成」−「ポリシー」−「管理用テンプレート」−「システム」−「デバイスのインストール」−「デバイスのインストールの制限」の配下にある項目(画面8)

今回は、主にサーバーの一般的な管理で役立つ設定項目として、管理作業を行うための権利の割り当てや利用可能なデバイスの制限を紹介した。上記で紹介した内容によって、ある程度はセキュリティを向上できるが、これだけで完璧に対応できるわけではないということも理解しておいてほしい。

例えば、各種権利の割り当てではグループやユーザーに対しての管理作業の委任を紹介したが、これにはグループのメンバーが適切に管理されていることが前提となる。当然、ユーザーアカウント自体を悪用されないようにすることも重要だ。そのためにも、前回までに紹介したグループのメンバーを制限する設定項目や、パスワードやロックアウトに関連する設定項目などの構成も併せて利用することを検討してほしい。

- 「アカウントポリシー」でユーザーのパスワード設定を定義する

- 「管理用テンプレート」を拡張してアプリケーションの設定をカスタマイズする

- 「ポリシー」と「基本設定」の違いを理解する

- グループポリシーで「ストアアプリ」をインストールする

- コントロールパネルの設定項目をカスタマイズする

- Windows 10でグループポリシー設定を利用するには

- グループポリシーでファイルやフォルダー、レジストリを操作する

- ログオンスクリプトをグループポリシーに置き換えるには?

- フォルダーリダイレクトでユーザープロファイルを管理する

- グループポリシーで利用させる/利用させない「サービス」を柔軟に制御する

- これだけはやっておきたい! 基本的なサーバー管理に役立つグループポリシー設定

- イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

- “必要ないもの/使わないもの”は無効化し、クライアントのセキュリティを向上させる

- クライアントのセキュリティを強化するグループポリシー設定

- グループポリシーでアプリケーションの実行を制御する

- セキュリティの強化に役立つグループポリシー設定

- まだあるぞ! グループポリシーの“鉄板”設定パート2

- すぐに使えるグループポリシーの“鉄板”設定

- グループポリシーを確実に運用するには

- グループポリシーの仕組み、理解できていますか?

筆者紹介

新井 慎太朗(あらい しんたろう)

株式会社ソフィアネットワークに所属。2009年よりマイクロソフト認定トレーナーとして、Windowsを中心としたサーバーおよびクライアント管理、仮想化技術に関するトレーニングを提供している。無類の猫好き。共同執筆者である国井家で飼われている猫に夢中。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

Active Directoryのアカウントロック解除/パスワードリセットをセルフサービス化、ゾーホージャパン

ドメインユーザー自身で、Active Directoryのアカウントロック解除パスワードリセットを行える環境を整え、情報システム部門やITヘルプデスクの対応工数を大幅に削減する。 ゾーホー、「ManageEngine ADManager Plus」を提供開始

ゾーホー、「ManageEngine ADManager Plus」を提供開始

人事異動や組織改編などがあるたびに求められるActive Directory管理作業。機能が限定された支援ツールが多い中、複数の支援機能を搭載した低価格なActive Directory管理ツールが登場した。 Active Directoryドメインをアップグレードする

Active Directoryドメインをアップグレードする

Active Directoryドメインの移行には、「ドメインをアップグレードする」と「ドメインを再編して、オブジェクトを移行する」の2パターンがある。今回は「ドメインをアップグレードする」場合の手順を解説する。 Windows Server 2012 R2で行こう!

Windows Server 2012 R2で行こう!

本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。- 改訂 管理者のためのActive Directory入門(Windows Server 2003対応改訂版)

Active Directory基礎連載を、Windows Server 2003対応に改訂。今回は、ディレクトリサービスの基礎を概説。