「えっ、このメールが?」――マトモな文面のメールに攻撃が仕込まれるばらまき型攻撃に注意:ウイルス感染を狙うばらまき型メール、IPAが注意喚起

まともな文面だが身に覚えのない注文や請求書――IPAがウイルス感染を目的とした巧妙なばらまき型メールに警戒するよう呼び掛けている。標的型攻撃のように、あり得そうな内容のメールを装っている点が特徴だ。心当たりがある方は対策を。

情報処理推進機構(IPA)は、ウイルス感染を目的としたばらまき型メールに警戒するよう呼び掛けている。そのきっかけは、2015年10月8、27、30日に、実在する組織からの注文連絡などを装った添付ファイル付きメールが不特定多数の宛先に届くという事象が確認されていたこと。

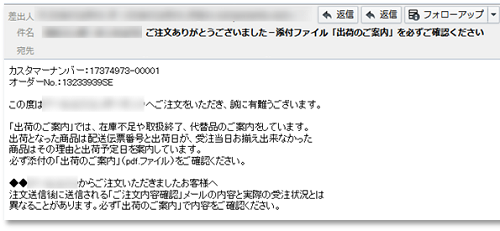

既報の通り、このメールは実在する組織を装い、本文に不自然な言い回しがないなど、その内容に不審な箇所を見い出しにくい。さらに、添付ファイル内のウイルスをセキュリティソフトが検知できない点など、標的型攻撃の手口と似ている。

実際にこのメールを受信した人から「添付ファイルを開いてしまった」という相談がIPAに寄せられたことから、不審を抱かずに添付ファイルを開いてしまうような、タイトルや文面が巧妙なメールであることが伺える。

IPAでは、11月以降同様の被害を確認していないが、今後もウイルス感染を目的とした巧妙な内容のメールがばらまかれる恐れは十分にあるとしている。

IPAが確認したばらまき型メールの主な特徴は、次の通りだ。

メールの件名や本文は、実在の組織をかたったり、FAXなどの自動送信を装った内容。特に実在の組織をかたったメールは、本文に日本語として不自然な表現がなく、一見しただけでは不審を抱きにくい内容だった。

添付ファイルは、マクロを埋め込んだWordファイル。このマクロの内容は、別のウイルスをインターネットからダウンロードし、実行(感染)させるもので、メールに添付されたWordファイルを開き、さらにマクロを有効にするとウイルスに感染する。マクロがインターネットからウイルスをダウンロードした際のファイル名(通信ログに記録される情報)と、ダウンロード完了後に端末に保存されるファイル名が異なるという特徴もある。

これまでにIPAが確認した10月8、27、30日付けのメールには全てWordファイルが添付されていたが、注意したいのはウイルスを感染させるためのマクロを実行できるファイルであれば、必ずしもWordファイルである必要はないことだ。実際IPAでは、内容は英文であるものの、ウイルス感染させるためのマクロが仕掛けられたExcelファイルが添付された、ばらまき型と推測される別のメールを確認している。

またIPAには、PDFファイルに偽装した実行形式のファイル(PDFのアイコンで表示されるexeファイル)が格納されたzipファイルが添付されていたという別の相談もあったという。

対策

一連の関係性や詳細は不明だが、今後も同様の手口のメールがばらまかれる危険性がある。ウイルスの感染被害に遭わないために、IPAでは次のような対策をするよう呼び掛けている。

- 不用意に添付ファイルを開かない

- リンクをクリックしない

- マクロが自動で有効になるような設定をしない

- 安全性が不明なファイルに対してはマクロを有効にするための「コンテンツの有効化」を絶対クリックしない

もし、不審な添付ファイルを開いてしまったら?

また、開いてしまったメールの添付ファイルが不審であったことに気付いた場合は、次のような対応を推奨している。

- 当該端末をネットワークから切り離す(LANケーブルを抜くか、無線LAN機能を無効化する)

- セキュリティソフトでウイルススキャンを実施する

- 必要に応じて、スキャン結果や開いてしまったファイルの情報、セキュリティソフトの定義ファイルの情報などをまとめて、セキュリティ専門会社に相談する

- 通信ログを確認・監視する

- ウイルス感染を確認した場合は、当該端末の初期化または保全を検討する。セキュリティソフトによってウイルスを駆除できた場合でも、感染した端末に未知のウイルスが残されている可能性がゼロとはいえないため、安全な利用のためには初期化が推奨される。また、ウイルス解析のためには感染したままの状態で保全することが望ましい場合がある

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

読んでおきたいセキュリティリポート・調査結果まとめ

読んでおきたいセキュリティリポート・調査結果まとめ

自社に今、そしてこれから必要なセキュリティ対策を検討する前に確認したいのが、「敵」の手口です。セキュリティ関連組織やベンダーでは、そうした時に役立つさまざまな観測結果やリポート、調査結果を公開しています。ぜひ一次ソースに当たってみてください。 なぜ、「ソフトウエアのアップデート」が必要なの?

なぜ、「ソフトウエアのアップデート」が必要なの?

社内の業務連絡などで、「ソフトウエアのアップデートを行うように」という通知を受けることがしばしばあるのではないでしょうか。普通のユーザーにとっては手間のようにも感じられる「ソフトウエアのアップデート」は、どうして必要なのでしょう。第2回では、ソフトウエアアップデートの必要性や、修正プログラムの適用時に留意すべき事項について解説します。 マクロウイルスの再来?:偽装メールが再び拡散、不正マクロを仕込んだ添付ファイルでマルウエア感染

マクロウイルスの再来?:偽装メールが再び拡散、不正マクロを仕込んだ添付ファイルでマルウエア感染

不正なマクロを仕込んだWord文書ファイルを添付し、オンラインバンキングサービスを狙うマルウエアに感染させようとするスパムメールが、2015年10月以降多数観測されている。 なぜ、「標的型攻撃」で情報が漏れるの?――標的型メールのサンプルから攻撃の流れ、対策の考え方まで、もう一度分かりやすく解説します

なぜ、「標的型攻撃」で情報が漏れるの?――標的型メールのサンプルから攻撃の流れ、対策の考え方まで、もう一度分かりやすく解説します

近年取り上げられるセキュリティ関連のさまざまなキーワードについて、「素朴な疑問」から出発し、セキュリティ初心者の方にも分かりやすく解説することを目指した本連載。第1回のテーマは、「標的型攻撃」です。 まだまだ広く深い、暗号の世界――匿名認証や電子投票に利用される「ブラインド署名」「グループ署名」「ゼロ知識証明」

まだまだ広く深い、暗号の世界――匿名認証や電子投票に利用される「ブラインド署名」「グループ署名」「ゼロ知識証明」

最終回となる第8回では、匿名認証などに用いられるデジタル署名である「ブラインド署名」や「グループ署名」、相手に情報を与えずに自分が情報を持っていることを証明する「ゼロ知識証明」を紹介します。 サイバー攻撃から日本を守るのは、プロフェッショナルなトップガン

サイバー攻撃から日本を守るのは、プロフェッショナルなトップガン

2015年9月には、テレビ番組にあのプロフェッショナルが登場し、セキュリティクラスター内外の反響を呼びました。 マイナンバーの漏えい対策にも利用される「検索可能暗号」とは――安全性と利便性の両立を目指す注目の暗号技術

マイナンバーの漏えい対策にも利用される「検索可能暗号」とは――安全性と利便性の両立を目指す注目の暗号技術

マイナンバー制度の施行を目前に控え、個人情報の管理に対する不安の声も高まっています。第7回では、マイナンバーを管理するシステムにも利用される注目の暗号技術「検索可能暗号」について紹介します。 続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」

続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」

2014年9月の公開後、その実効性と手軽さが反響を呼んだ前回記事に新たな対策を追加。Windows標準のセキュリティ機能だけで実践可能な最新の標的型メール攻撃対策を紹介します。Windowsユーザーやドメイン管理者の皆さまは、ぜひご一読ください。