Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは:マルウェア対策“一部”内製化大解剖(2)(2/2 ページ)

本連載では、ランサムウェアを含む「マルウェア感染」という、さまざまな企業が頭を悩ませる問題について、リクルートグループのコンピュータインシデント対応チーム「Recruit-CSIRT」の発想と技術をお伝えする。今回は、代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する。

【1】端末のセキュリティ機構

OSのパッチから、一部を除くパーソナルFW設定やブラウザ、Officeのセキュリティオプションまで、社内環境と同じ設定を入れました。

ほとんどのセキュリティ機構は、既存の振る舞い解析製品ではOFF、つまり脆弱な状態になっています。これは、なるべく多くのあらゆるマルウェアを動作させるためです。Odoribaでは、リクルート環境への影響の有無を確認するため、セキュリティ機構で防御できるものはフィルタリングして解析します。

【2】IPアドレスや機密情報のファイル名まで実際に使われている名義、情報と統一させた

ブラウザに覚えさせている各種アカウント情報も組み込み、攻撃者がマルウェアを通じてそれらの情報を開いたことを確認できるようにログを取得しています。攻撃者の目的の断片を読み取り、その意図をより多く残す工夫です。

【3】長期観測

Recruit-CSIRTでいう「長期」は「1時間以上」と定義しています。

効率化の観点からは短時間で解析できた方がいいでしょう。しかし、昨今の標的型攻撃で利用されるマルウェアは長期間活動せず潜伏したり、長期的に新たなマルウェアをダウンロードして機能拡張したりするものが確認されています。またC&Cサーバも、日付、時間によってDNS名前解決先のIPアドレスが変わりました。

既存の振る舞い解析製品だと、解析時間を定義した上で解析を実行します。実態としては、多くの製品はSleepコールによるマルウェアの停止をスキップする機能を使った上で、振る舞い解析時間を数分間にしています。5分間実施してみて、顕著な動作が見えなかったら最初から10分間に変更して再解析、それでもダメだったら30分間と時間を増やしていきますが、再解析を繰り返すと重複する無駄な解析時間を含んでしまいます。

また、ほとんどの既存の振る舞い解析製品は「解析終了時間」になるまで、それまでの途中経過を表示してくれません。そして「電子レンジ」のように途中で出したり、途中から追加で温め時間を増やしたりということができないのです。

まとめると下記の2つの理由により、長期観測を実現するには、既存の振る舞い解析製品には頼らず、ログを垂れ流しながら途中経過を可視化する必要があると考えました。

- 途中経過が見えないと、マルウェアが動作したかどうかの確認が遅れる

- 長期解析のログは膨大になり、解析後に一括して確認するのは時間を要する

そして、途中観測結果を確認しつつ、マルウェアがより目的を達成できるように手作業で操作(餌)を入れて、あえて進化・高機能化させる「マルウェア培養」に取り組むことになりました。

マルウェアを培養した結果

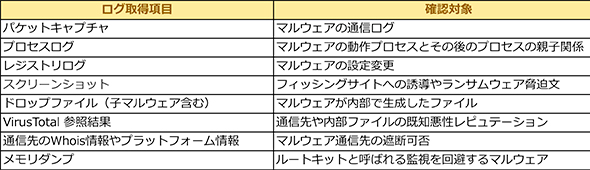

当初Odoribaでは、上記表のログを既存ツールとマンパワーを併用し、リクルートグループで感染したマルウェアの取得と解析を試みていました。

マンパワーだからこそ、「マルウェアが再起動後も動作する設定を入れていたらあえて再起動する」「ランサムウェアによりファイルが暗号化されたら、脅迫文に記載のあるWebリンク先にユーザーのようにアクセスする」など、工夫しながら観測ができました。

結果として、扱えたマルウェア数は少ないものの、数時間でC&CサーバのIPアドレスが変化したランサムウェアの事例や、ダウンローダー型マルウェアから遠隔操作ウイルスにまで進化した事例を発見できました。当時の既存製品では見えなかった通信先まで幾つか発見できました。

次回は、マンパワーの「培養」を自動化

この結果、次は、Odoribaを監視の内製化運用に乗せるべく、自動化システムの構築を始めることになります。

次回は、その自動化システムについて概要と構築ノウハウをテクニカルに紹介します。自動化システムは、2017年4月に開催されたCSIRTの国際カンファレンス「FIRST Technical Colloquium」でRecruit-CSIRT初の発表を行ってきたところです。同じようなことをやろうと試されている方々の参考になれば幸いです。

筆者紹介

市田達也

リクルートテクノロジーズ ITソリューション統括部 サイバーセキュリティエンジニアリング部 インシデントレスポンスグループ

大手通信事業者のセキュリティオペレーションセンターを経て2015年から現職。前職ではマルウェア感染インシデント対応に従事。リクルートグループでは各種インシデント対応に加え、セキュリティ対策基盤の設計、開発も担当。Recruit-CSIRT所属。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「サイバーセキュリティの世界において、重要な情報は全て飲み会で交換されている」、そんなウワサが本当なのかを確かめるべく、「セキュリティ飲み会」に潜入し、その実態を探る実験的企画。今回は「リクルートテクノロジーズ編」だ。 サンドボックス/アンチウイルス――マルウェアを「検知」「防御」する技術の基礎

サンドボックス/アンチウイルス――マルウェアを「検知」「防御」する技術の基礎

社内システムにおけるセキュリティ技術の基本をおさらいする本連載。第4回では、ネットワークや端末上でマルウェアを検知、防御する技術を紹介します。 マルウェアを防ぐには出入口対策から――複数のセキュリティ技術で多層防御する

マルウェアを防ぐには出入口対策から――複数のセキュリティ技術で多層防御する

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。