|

セキュリティ情報マネジメント概論[後編]

セキュリティ情報マネジメントの仕組みを

技術的に理解する(2)

住商情報システム株式会社

セキュリティソリューション事業部

事業部長補佐(技術担当)

CISSP

2005/9/8

| SIMを使ったインシデントの発見 |

監視という側面からコンソールを見た場合、最も重要なポイントは対応が必要な事象をいかに容易にオペレータが発見できるかという点だろう。関連付けルールを使ったインシデントの検出と警告の発生はその有力な手段の1つだが、あくまでこれはルール化できる事象に限られる。多くの深刻な事態は、あらかじめ用意されたルールによって発見できるものの、監視オペレータが経験に基づいて発見する事象もまた少なくない。

中編で説明したモニタオブジェクトは、こうした直感的な異常発見をサポートするために多様な視覚化を提供する。例えば、ファイアウォールから発生するログを基に、通過拒否ログの発生数推移、拒否時の発信元アドレスのトップ10、許可された通信のあて先トップもしくは下位10といったグラフをリアルタイムに表示すると、内部ネットワークで発生した異常事態や外部からの脅威の変化を傾向の変化として見つけられる可能性がある。

|

| 図3 モニタオブジェクトにより視覚化されたアラート表示(図はダッシュボード表示の例) |

コンソールから実行される極めて重要な作業の1つにインシデントの解析作業がある。監視オペレータがアラームや異常な状況を発見した場合、解析担当者はその状況や原因を調べ、深刻度、対応の必要性を短時間で判断しなければならない。このための道具立ても重要だ。さまざまな条件で過去のイベントを検索できる機能は基本中の基本だ。

また、商用SIMの多くは、特定の関連付けルールを過去のイベントに再適用して、ルールに一致するイベント群を探す機能を持っている。これは、例えばインシデントの原因や過程を推測し、それをルール化することで、実際に推測が正しいかどうかを検証するために使用できる。また、新しくルールを作った際に、そうした事象が過去になかったかどうかを調べる手段としても利用可能だ。

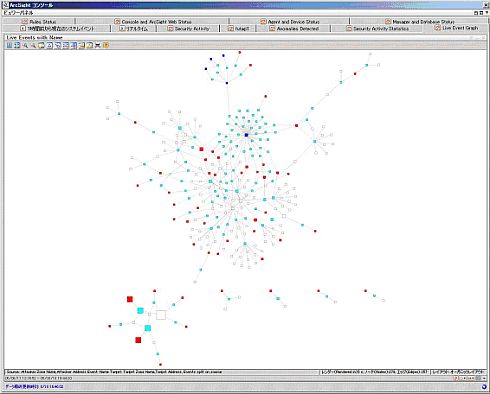

製品によっては、ルールなしで過去のイベントが持つ関連性を調べるものもある。イベントの特定の項目に着目して、その値の一致から関連性を検査するものだ。例えば、一定期間に発生した同じ発信元や同じあて先を持つイベントを検索してその関係を図示する。また、図から一連のイベントを指定することで、その関係を関連付けルール化する機能も提供している。

|

| 図4 イベント間の関連図表示 |

インシデントレスポンスは、複数の担当者が連携して行うことが多い。こうしたコラボレーションをサポートするためのマネジメントシステムを持つ製品もある。このような製品ではトラブルチケットの発行から対応状況、対応者の管理、関連情報の保存、対応者間の情報交換などを、すべてSIM上で行うことができる。また、外部のトラブルチケット管理システムと連携可能な製品もある。特に監視サービス事業者の監視センターなどで利用する場合は重要となる機能だ。

| より柔軟なレポーティング機能が求められる |

レポーティングもSIMの重要な機能だ。多くの機器を監視できるSIMからは、個々の機器に比べて、より総合的な傾向を読み取ることができる。それだけに、SIMのレポーティング機能には柔軟さが必要だ。

商用SIMでは、汎用のレポーティングツールを使用してレポートをさまざまな形でカスタマイズできるものが多い。レポートに含まれる項目・要素は、その多くが監視を行う際のモニタオブジェクトと同様の汎用的な集計、統計処理とグラフ化の機能を提供する。これをさまざまな条件で使用することで、必要な情報を集計し、レポートにすることができるのだ。

大企業といえどもセキュリティ監視基盤に使うコストは小さくない。意思決定を行う経営層に対して、コストに見合った情報をフィードバックすることはSIMを導入した多くの企業にとって必要不可欠である。まして、顧客サイトを監視する監視サービス業者にとっては、レポートはそのサービスの価値を左右する重要な要素となる。

SIMに限らず最近の商用セキュリティ製品では、このあたりを強く意識して経営層向けのレポートを重視する傾向が見られる。特に、発生したインシデントからその企業のITシステムがさらされているリスクを分析するタイプのレポートは経営層が最も好むものの1つだ。

コンプライアンスという観点から米国では、SOX法のみならずHIPAA(Health Insurance Portability and Accountability Act:医療保険の相互運用性と説明責任に関する法律)、GLBA(Gramm-Leach-Bliley Act:金融機関向け顧客情報守秘に関する法律)といったセキュリティ対策要求を企業に突きつけるような法律を順守していくうえでのリスクをレポートするような機能がはやるのも、実務的な意味合い以上に導入に関しての意思決定を行う経営層へのアピールの色彩が強いと筆者は思っている。日本であれば、差し当たり個人情報へのリスクをレポートにできればいいのだろう。SIMでは、ちょっと工夫すればそういうレポートを作ることも可能だ。

2/3 |

| Index | |

| セキュリティ情報マネジメントの仕組みを技術的に理解する(2) | |

| Page1 リアルタイムなリスクマネジメント オペレータコンソールの役割と機能 |

|

| Page2 SIMを使ったインシデントの発見 より柔軟なレポーティング機能が求められる |

|

| Page3 データベースの役割と機能 |

|

| セキュリティ情報マネジメント概論 | |

| SIMで企業のセキュリティを統合管理せよ | |

| セキュリティ情報マネジメントの仕組みを技術的に理解する(1) | |

| セキュリティ情報マネジメントの仕組みを技術的に理解する(2) | |

| SIMを上手に使いこなす | |

| 業務中にSkypeやIMを使っているのは誰だ? | |

| 不審な通信や無許可ホストを見逃さない | |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|