たった2行でできるWebサーバ防御の「心理戦」:セキュリティ対策の「ある視点」(1)(3/3 ページ)

この対策の狙い

さて、これらの設定はなぜ必要なのだろうか。

攻撃者のほとんどは、実際の攻撃を行う前に、何らかの偵察行動を行う傾向にある。今回、紹介したバナー情報を得ようとする行動も攻撃者が用いる偵察方法の1つである。そこで知りえたバージョン情報などを基に、攻撃者は既知の脆弱性情報を検索し、攻撃を行うのだ。

脆弱性情報は、Apacheを例にすると「Apache 1.3.37 vulnerability」といったワードで検索エンジンにて検索を行うことで集められる。中には実際の攻撃手法そのものを説明したサイトや、脆弱性情報を検索することに特化したデータベースを持っているサイトも存在するのだ。

つまり、バナー情報を外部に露呈してしまっているという状態そのものは、直接、侵入やサービス停止にはつながらないが、それらを引き起こす大きなヒントを攻撃者に与えているということになるのである。

また、攻撃者の中には、虎視眈々(たんたん)と攻撃の機会をうかがっているおり、バージョン情報を日々収集し、リスト化している者も存在する。これは、何らかの脆弱性が発見されたときに、攻撃可能なサーバリストを即座に用意し、攻撃を開始するためである。

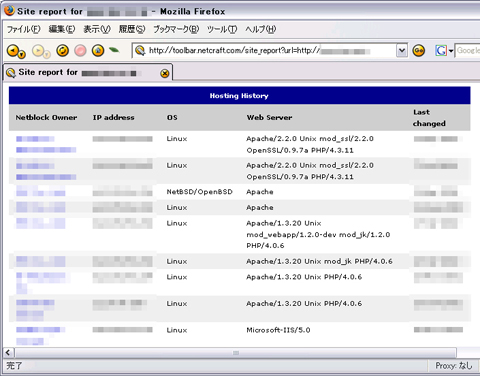

今回、紹介したバナー情報の取得方法は手動によるものだが、調査したい範囲を指定し、ボタンをクリックし、放っておくだけでバナー情報を自動で収集してくれるようなソフトウェアも存在するため、攻撃者はほとんど労力をかけずに、来るべき攻撃開始日のための攻撃対象リストを作成することができるのである。また、自分自身でツールを利用し偵察行為を行わなくとも「Netcraft」というサイトを利用することで特定サーバのバージョン情報を検索することも可能である。

【関連記事】

NetcraftでWebサーバの見え方を確認する

http://www.atmarkit.co.jp/fsecurity/rensai/securitytips/007netcraft.html

一見無関係に見えても、できることはすべて行うべき

ペネトレーションテストの報告としては、このようなバナー情報が露呈しているという脆弱性に対しては、対策優先度が高いという評価はあまりされない。だが、それは侵入やサービス停止といった実被害の直接的要因にはならないという意味であって、修正しなくてもよいという意味ではない。「バナー情報が露呈していても、アプリケーションを常に最新版を使用するよう心掛けて実行していれば問題ないのでは?」という考え方もあるが、答えはNoである。

確かに、常に最新版であればゼロデイアタックを除き、脅威は発現しないといえるだろう。だが、これは攻撃者の心理を理解していない意見である。

政治的、思想的目的から、特定組織に対して攻撃を行うようなものを除く、多くの攻撃者は、ローリスクハイリターンを好む傾向にある。「なんとしても侵入してやろう」ではなく、「侵入できるところにしてやろう」という思考なのである。

つまり、技術的、意識的にセキュリティレベルが低いと推測されるところから攻撃されるということになるのである。

これを逆手に取ると、今回のバナー情報に限っていえば、バナー情報が抑制されていることで攻撃者は、「このサイトは、セキュリティを考慮した運用を行っているのではないか?」という判断をする可能性が高いといえるのである。そして、そう判断した攻撃者は、それ以上の攻撃を行わないかもしれない。実際に、IDSなどでのネットワーク監視でもそのような傾向は見られるのである。

攻撃者の心理を考え、「攻撃者に選ばれないシステム」に

使用しているソフトウェアを脆弱性が発見されていない最新版に保ち続け、攻撃の影響を受けないセキュアなシステムを構築、運用することは、最優先事項であるといえる。だが、攻撃者に対して、威嚇とまではいかないにしても、セキュリティを考慮した運用をしているというポーズをすることも必要であると筆者は考えている。

もちろん、攻撃されても大丈夫なシステム構築・運用は大切であり、大前提だろう。だが、攻撃対象に選定されないようなシステム構築・運用も大切なのではないだろうか。

- Q.E.D.――セキュリティ問題を解決するのは「人」

- たった1つの脆弱性がもたらすシステムの“破れ”

- 報告、それは脆弱性検査の「序章」

- ASV検査、ペネトレテスターの思考を追う

- プレイバックPart.II:シフトした脅威の中で

- プレイバックPart.I:ウイルスのかたち、脅威のかたち

- ハニーポットによるウイルス捕獲から見えてくるもの

- SNMPコミュニティ名、そのデフォルトの価値は

- 人の造りしもの――“パスワード”の破られ方と守り方

- 魂、奪われた後――弱いパスワードの罪と罰

- 魂まで支配されかねない「名前を知られる」という事件

- 己を知り、敵を知る――Nmapで見つめ直す自分の姿

- DNS、管理者として見るか? 攻撃者として見るか?

- メールサーバ防御でも忘れてはならない「アリの一穴」

- 「Forbidden」「サンプル」をセキュリティ的に翻訳せよ

- ディレクトリ非表示の意味をもう一度見つめ直す

- たった2行でできるWebサーバ防御の「心理戦」

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図3 Netcraftで確認できる情報の例

図3 Netcraftで確認できる情報の例