セキュリティ

Sysdigが分析、その攻撃工程とは:

Sysdigは、LLMを活用してAWS環境への侵入を自動化する攻撃を観測した。攻撃者は約8分で管理者権限を奪取し、19個のAWSプリンシパルを横断的に侵害した。

(2026/03/06)

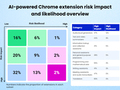

ブラウザ拡張機能の権限を評価する基準は Incogni見解:

Incogniの調査チームは「Google Chrome」で利用されている「AI搭載Chrome拡張機能」442件のプライバシーリスクを調査した結果を公表した。調査対象のうち、52%の拡張機能が何らかのユーザーデータを収集しており、合計で約1億1550万回ダウンロードされていた。

(2026/03/06)

先行企業のEDR上位5製品も明らかに USEN ICT Solutions調査:

USEN ICT Solutionsは、全国の情報システム担当者を対象としたセキュリティ対策の実態調査レポートを公開した。EDR未導入の企業が全体の約7割を占め、運用面の課題が明らかになった。

(2026/03/06)

ゼロデイ攻撃の様相は大きく変化している。専門業者が台頭し、企業ITインフラ製品の標的化が進む。2026年はAIを活用した脆弱性発見レースが加速する――。Googleのセキュリティ部門がこうした内容のレポートを発表した。組織が取るべき対策についても詳しく説明している。

(2026/03/06)

ウイルススキャンや電源オフもNG:

個人情報保護法サイバーセキュリティ連絡会は2026年1月16日、不正アクセス発生時のフォレンジック調査活用に関する資料を公表した。平時の備えや有事の証拠保全、調査会社への依頼内容などについて整理している。

(2026/03/05)

以前の脆弱性に対応済みでも悪用の恐れ:

米国CISAは、Fortinet製品における認証バイパス脆弱性「CVE-2026-24858」が悪用されているとして注意喚起を行った。影響範囲は複数製品に及び、早急な対策が求められるという。

(2026/03/04)

OpenAIがセキュリティリスクを指摘、対策を解説:

OpenAIは、ChatGPTおよびAIエージェントがWebページを自動取得したりアクセスしたりする際に発生し得る、URLベースのデータ漏えい攻撃を防ぐ対策について公式ブログで解説した。

(2026/03/03)

Googleサイバー脅威チームが警鐘:

Googleは、WinRARの重大な脆弱性が国家支援型グループから金銭目的の攻撃者まで広範に悪用されていると報告した。既に修正済みだが、Windowsのスタートアップフォルダにマルウェアを配置する手法で攻撃は継続されている。

(2026/03/03)

偽の「ストレージ容量が限界です」通知も:

マカフィーは、「2026年度版 詐欺の世界」に基づく脅威予測を発表した。日本人の半数がオンライン詐欺を経験、1日平均9件の詐欺メッセージを受け取っているという。

(2026/03/03)

今回も1位はランサムウェア被害:

独立行政法人情報処理推進機構(IPA)は2026年1月29日、2025年に社会的影響が大きかった情報セキュリティ関連トピックスを選出した「情報セキュリティ10大脅威 2026」を発表した。

(2026/03/03)

フィッシングとBECによる7段階攻撃チェーン:

Microsoft Defender Security Research Teamは、複数組織を標的としていた多段階のAiTMフィッシングおよびビジネスメール詐欺キャンペーンの分析結果を公開した。

(2026/03/02)

金融業で考えるサプライチェーンのリスク管理(3):

企業を取り巻くサイバーリスクは、もはや単一のシステムや自組織内の統制を考えるだけでは不十分です。クラウドやAPI連携、生成AIの活用が前提となった今、サプライチェーン全体を視野に入れたレジリエンス強化を考える必要があります。

(2026/02/26)

量子時代に向けたPQC移行に役立つリソースを提供:

米CISAは、PQC規格の使用を促す製品カテゴリーリストを公開した。量子コンピュータの脅威に備え、組織の技術投資や移行戦略を支援するためのリソースだ。

(2026/02/25)

CiscoとCohesityでバックアップと検知、復旧を構築:

医療機関を標的としたランサムウェア攻撃が国内外で相次いでいることを踏まえ、前橋赤十字病院はバックアップと復旧、脅威検知などの対策を導入し、サイバーレジリエンスの体制を見直した。

(2026/02/24)

背景に「波及型インシデント」 デジタルアーツ調査:

デジタルアーツは、2023年から2025年の過去3年分における国内のセキュリティインシデントを集計したレポートを公開した。2025年の総数は1782件と過去最多を更新。不正アクセスが最多で、サプライチェーンを狙った攻撃が顕著となっている。

(2026/02/24)

「シャドーAI」がもたらすビジネスリスクとは:

生成AIにおいても「シャドーIT」と同様、見えないところで使われるというセキュリティリスクの問題が顕在化しています。なぜ従業員は非公認ツールを使ってしまうのか? その根本原因と、IT担当者、組織の向き合い方とは。

(2026/02/22)

セキュリティ再設計が必要:

LinuxはクラウドやAI(人工知能)基盤を支える中核として広く利用されている。巧妙化する攻撃手法に対し、従来の境界型防御から脱却した新たな防御戦略についてHashiCorpが解説した。

(2026/02/20)

Broadcomがレポートを公開:

Broadcomの脅威ハンターチームは、ランサムウェアの脅威動向に関するレポートを公開した。暗号化を伴わない脅迫手法が攻撃数を押し上げているという。

(2026/02/19)

データベース変更のリスクも:

Microsoftは公式ブログで、AIエージェントの普及によって新たなセキュリティリスクが生まれていると指摘。自律的に動作するAIエージェントがリスクをもたらす3つのシナリオを解説した。

(2026/02/19)

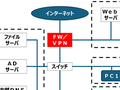

ダークWeb調査や侵害後シナリオ再現も:

NTTアドバンステクノロジは、VPN装置に特化して多層的な診断を実施する「VPNセキュリティ診断サービス」の提供を開始した。

(2026/02/19)

1日100万フィッシング:

Microsoftは、同社のメールやクラウドサービスを利用する顧客を主な標的として数千万ドル規模の詐欺被害を引き起こしていたグローバルなサイバー犯罪基盤「RedVDS」を遮断するために法的措置を講じたと発表した。

(2026/02/18)

Fortinetが特定した攻撃キャンペーン:

FortiGuard LabsはWindowsユーザーを標的とした多段階マルウェア攻撃キャンペーンの詳細を公開した。ソーシャルエンジニアリング、Microsoft Defenderの回避、リモートアクセス型トロイの木馬の配備、ランサムウェアによる暗号化を組み合わせた高度な攻撃手法が明らかになった。

(2026/02/17)

「24時間以内にバックアップを」は偽物:

LastPassは、同社ユーザーを標的としたアクティブなフィッシングキャンペーンについて注意喚起した。同社のメンテナンスに伴う「Vault」のバックアップを24時間以内に促す偽メールが確認されているという。

(2026/02/17)

従業員の6割弱が「ミスを責めるより学ぶ文化」を切望 KnowBe4調査:

KnowBe4 Japanは日本企業のヒューマンリスクについて調査したレポート「日本のヒューマンリスクの現状:AI時代における『人』を守る新しいパラダイム」を発表した。

(2026/02/17)

VPNやAIのリスク対応も急務に:

ガートナージャパンは2026年1月22日、日本におけるセキュリティの重要論点を発表した。サイバー攻撃などの脅威に加え、AIや量子コンピューティング、法規制への対応など、リスクが多岐にわたる現状が示された。

(2026/02/17)

辻伸弘の「投げます。一石、」(2):

アタックサーフェスマネジメント(ASM)についての誤解が広がっている。インターネットに接しているものだけがASMではないし、「ASMソリューション」を導入しさえすればいいということでもない。誤解に基づく対策は、重大なリスクにつながる隙を生み出す。

(2026/02/17)

自らを隠蔽してシステム内で進化:

Check Point Researchは、最新のLinuxベースのクラウド環境で動作するよう設計された高度なマルウェアフレームワーク「VoidLink」を新たに特定した。

(2026/02/16)

デジタルネイティブ世代も脆弱なパスワードを使用 NordPass調査:

NordPassは、2025年版の「最も一般的なパスワード上位200」を発表した。「123456」が依然として最も多く使われており、若年層から高齢層まで世代を問わず脆弱なパスワード利用が続いている実態が明らかになった。

(2026/02/13)

リテラシーに関する課題も顕在化:

エルテスは会社員や公務員300人を対象とした「生成AIの利用に関する調査」の結果を明らかにした。業務で生成AIを利用している回答者のうち、約5人に1人が「勤務先が許可していない生成AIツール」を利用しているという。

(2026/02/12)

「一つ星」認定企業も54社:

日本IT団体連盟は2026年1月20日、日経500種平均株価構成銘柄を対象とした「日本IT団体連盟サイバーインデックス企業調査2025」の結果を公開した。優れた取り組みが確認できた72社に対し、星を付与する格付けを行った。

(2026/02/12)

不備を見抜くCLIツール公開:

Mandiantは、SalesforceのAuraフレームワークにおける“よくある設定ミス”を特定するオープンソースのCLIツール「AuraInspector」を公開した。

(2026/02/09)

編集部からのお知らせ

2026年3月23日(月)〜 3月24日(火)にオンラインセミナー「@IT Architect Live AI時代のエンジニアリングを再定義する」を開催します。