攻撃はまるでレーザービーム:セキュリティ・ダークナイト(8)(3/3 ページ)

鎖を増やして「多層防御」に

弱いところを狙われ、鎖全体を破たんさせられるのであれば、その鎖の本数を増やし、完全に破られてしまうまでの時間稼ぎと可能性の低減を行うべきだと筆者は考える。さまざまな層における段階的な防御の仕組み、つまり、多層防御の仕組みが必要なのだ。

しかしだからといって、単に層を増やせばいいとは思わない。攻撃のポイントごとに、有効な手立てをバランスよく取っていくことが重要だ。

RSAの例を再度見てみよう。

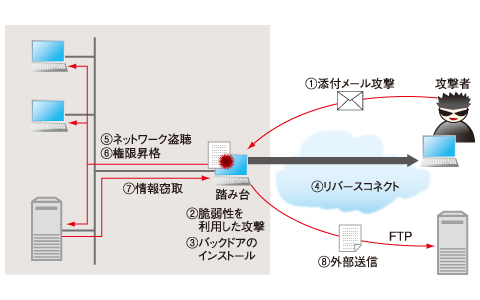

このケースにおける各ポイントでの対策を、思いつく限り挙げてみると以下のようになる。

(1)[添付メール攻撃]

- ゲートウェイアンチウイルスの導入

- アンチウイルスソフトの導入

- メールフィルタリングの導入

(2)[脆弱性を利用した攻撃]

- 修正プログラムの適用

- 最新版の利用

(3)[バックドアのインストール]

- アンチウイルスソフトの導入

- 起動アプリケーション制御

(4)[リバースコネクト]

- ファイアウォールなどによる不要なアウトバウンド通信のブロック

- パーソナルファイアウォールの導入

- プロキシの利用による外部との直接接続の禁止

- IDSの導入

(5)[ネットワーク盗聴]

- 通信の暗号化

- 盗聴ノードの検出(プロミスキャスモードの検出やARP監視)

(6)[権限昇格(脆弱性利用)]

- (2)に同じ

(7)[情報窃取]

- 情報の暗号化

(8)[外部送信]

- ファイアウォールなどによる不要なアウトバウンド通信のブロック

- ネットワーク監視

ざっと挙げただけでもこれだけの項目が考えつくが、これ以外にも対策はあるだろう。また、この例ではRSAの件をベースにして対策を挙げてみたが、現実のシステムには、これ以外にもそれぞれ異なる攻撃ポイントがあり、それに応じた対策が求められる。

「どこにある何を守るのか」に目をこらそう

しかし、これらすべての対策を導入するのは、現実的な話ではない(お金と時間を湯水のごとく使えるならば話は別だが……)。となると、最低限、

- どこにある何を守るのか

- 現状では、どのくらい守ることができているのか

- 守るべきモノに対してどれだけの投資を許容できるか

という3つの項目を念頭に置いて検討すべきだと筆者は考える。

そしてこの3つの項目は、以下のように1つの文章につなげることができる。

どこにあるどのようなものを守るのかが分からなければ、どれくらい守ることができているのかを把握できず、それに対してかけるべき投資を算出することはおろか、考えることすらできない。

そうならないためにも特に大切なことは、「どこにある何を守るのか」をはっきりと把握することだろう。これがセキュリティ対策の第一歩ともなる。

少し話がそれるが、例えばPCI DSSのコンサルティングを行う場合には、「クレジットカード情報がどこに、どのように保存されており、どのような経路を通るのか」に着目する。これによって、守るべき範囲が無駄に広くなっていないかを確認した上で、適切な範囲を決める。場合によっては、アクセス制御などによりシステムを分離し、適切な範囲を区切る場合もある(ネットワークセグメンテーション)。

こういったアクションは、あまりに初歩的すぎて忘れがちなことかもしれないが、非常に重要である。どのようなものを守るかが明確になっていなければ、保護すべき範囲を整理することすらできない。そして、守るべき情報が分散されてしまい、自ら守備範囲を広げなければならない状況を作ってしまうのである(もしくは、「すべてが守備範囲」という非現実的な状況になってしまう場合もあるだろう)。

本当にそれは守るべきものなのか。もし守るべきものであった場合、その場所に存在し、現在権限を与えられているユーザーがアクセスできる必要はあるのか。そのネットワーク範囲である必要はあるのか??こうした基本的なことをまず考え、整理する必要があるのではないだろうか。もしその範囲を適切に狭めることができれば、守るべきポイントが明確になってリスクが減り、結果的にコストを減らすことにもなるだろう。

はやりの「出口対策」に踊る前にすべきこと

どの業界もそうかもしれないが、セキュリティ業界もご多分に漏れず、はやり言葉を引っさげて、雨後のタケノコのように出てくる製品、サービスがアピールされる。その中には、結果的に、嘘・大げさ・紛らわしいものや、自組織の環境には必要ないものもあるだろう。また、必要だとしても、他のものよりも優先順位が低い場合もあるだろう。

昨今のはやり言葉を挙げるとすれば、「出口対策」がそれに当たるだろうか。

「出口対策」が不要というつもりはない。もちろん、必要なものである。だがこれは、前述したネットワークセグメンテーションや「入口対策」などができた後に行うべきことだと筆者は考えている(同時に着手できるリソースがあれば別だが……)。

当たり前といえば当たり前だ。侵害されることを前提とした対策を講じる必要があるとしても、まずは、侵害されないための対策をしっかりと講じるべきである。

連日、各種メディアで報じられるほど、大きなセキュリティ事故が世界中で起きている。ご存じの通り、日本も例外ではない。目に見えないものがいつ襲ってくるかも分からない状況の中、焦る気持ちも分かるのだが、大きな変化を見せているこのタイミングは、セキュリティ対策を根本から見つめ直すチャンスであると考えてほしい。

いま、自分たちは何ができていて、何ができていないのか。そして、本当に必要なものは何なのか――多層防御に取り組む前に、それをもう一度しっかりと考え、整理してほしい。それこそが、多層防御を支える層である「人」としての役割なのだから。

筆者紹介

辻 伸弘(つじ のぶひろ)

セキュリティエンジニアとして、主にペネトレーション検査などに従事している。

民間企業、官公庁問わず多くの検査実績を持つ。

自宅では、趣味としてのハニーポットの運用、IDSによる監視などを行っている。

▼辻氏のブログ「(n)」: http://n.pentest.jp/

▼辻氏のTwitter: http://twitter.com/ntsuji

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図1 RSAセキュリティに仕掛けられた攻撃の概要

図1 RSAセキュリティに仕掛けられた攻撃の概要