第3回 Windows Thin PCのセキュリティ強化と統合管理:Windows Thin PCで本格的なシンクライアントを実現する(1/3 ページ)

今回はWindows Thin PCの本格的な展開のために、日々の運用をシンプルにするセキュリティ強化対策と、大量展開・管理に役立つノウハウを解説する。

前回は、KIOSKモード化を中心にWindows Thin PC(以下WinTPC)を本物のシンクライアントに仕上げるノウハウを解説した。最終回となる今回は、日々の運用をよりシンプルにするためのセキュリティ強化対策と、大量のWinTPCを展開・管理するためのノウハウを解説する。TIPSのように各ノウハウを個別に説明していくので、管理下のシステムの運用計画に合致するものだけピックアップして実践していただきたい。

ファイアウォールはホワイトリスト方式で設定する

ネットワークありきのシンクライアントにとって、セキュリティというキーワードで真っ先に思い浮かぶのはファイアウォールだろう。WinTPCには、Windows 7と同じWindowsファイアウォールの最新バージョン(「セキュリティが強化されたWindowsファイアウォール」)が標準実装されている。WindowsファイアウォールはWindows XP Service Pack 2で初めて実装されてから、OSのバージョンアップのたびに機能向上を重ねており、最新バージョンはかなりきめ細かく制御ができるように強化されている。現行のWindows 7と同じバージョンなので、接続先のVDI環境をWindows 7と同様に設定・管理ができるところもメリットといえる。

メンテナンス・フリーの運用を目指すなら、WinTPCのWindowsファイアウォールはかなり厳しく制限したほうがよい。ファイアウォールの制限を厳しくすると柔軟性が失われると思いがちだが、WinTPC自身は業務を担うPCではなく、単なる接続機器である。従って、通信するアプリケーションは限られているので、リモート接続に必要な通信ポート/プログラムだけに通信を許可する“ホワイトリスト方式”で対処すればよい。

WinTPCには最新版のWindowsファイアウォールが実装されている

WinTPCには最新版のWindowsファイアウォールが実装されているこれはMicrosoft VDIのために、リモート・デスクトップ/リモート・アシスタンスだけ通信を許可したところ。VDIの接続ツールはWindowsファイアウォールに対応したものが多く、使用するポート番号を逐一把握していなくても簡単に通信の許可/禁止を設定できる。WinTPCはリモート接続に特化したシンクライアントなので、ホワイトリスト方式で厳しく制限しても柔軟性が失われることはない。

ウイルス対策はライト・フィルタなどでカバーできる!?

WinTPCはWindows EmbeddedベースといってもルーツはWindows 7であるため、コンピュータ・ウイルスなどのマルウェア対策が気になるかもしれない。そこで次の表に、適切に設定されたWinTPCの各機能がマルウェア対策にどのような効果を発揮するか、それぞれマッピングしてみた。前述のWindowsファイアウォールや、前回までに紹介・解説したライト・フィルタ/ロックダウンの設定だけでも、マルウェアの進入・拡散経路をブロックできるため、マルウェアに対して十分な効果があることが分かる。

| WinTPCの機能 | マルウェア対策の効果 |

|---|---|

| Windowsファイアウォール | ネットワークを介した侵入・攻撃および拡散を防ぐ |

| ログイン・シェルのロックダウン | エンドユーザーによるマルウェアの入手・実行機会を防ぐ |

| Internet Explorerのロックダウン | エンドユーザーによるマルウェアのダウンロードを防ぐ |

| explorer.exeのロックダウン | ・エンドユーザーによるマルウェアの誤実行を防ぐ ・USBメモリなどによるマルウェア侵入・拡散を防ぐ |

| USBメモリのロックダウン | USBメモリなどによるマルウェア侵入・拡散を防ぐ |

| ライト・フィルタ(EWF/FBWF) | 何らかの方法で万一マルウェアを入手・実行できたとしても、次回の再起動で消去される |

| 適切に設定されたWinTPCとマルウェアへの有効性 Windowsファイアウォールやライト・フィルタ、ロックダウンの設定だけでも、マルウェアに対して十分な効果があることが分かる。ロックダウンの設定やライト・フィルタについては前回の解説を参照していただきたい。 | |

従って、アンチウイルス製品の導入は、実際に業務を行う接続先(VDIのサーバやゲストOSなど)には必須であるものの、接続元のWinTPCについては、未導入でも合格点に近い保護が可能である。

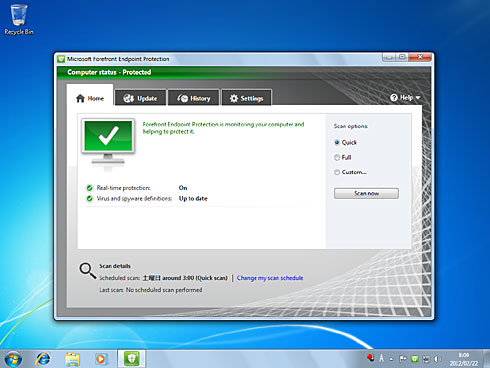

とはいっても、会社の規則によってアンチウイルス製品の未導入は許容されないケースもあるだろう。また、上述の理屈は理解できても、漠然と不安に感じる人もいるかもしれない。Windows Thin PCに正式対応しているアンチウイルス製品としてはマイクロソフトの「Forefront Endpoint Protection 2010」(FEP 2010)が挙げられる。コストは1台あたり年間1100円程度であるため、検討してみるのもよいだろう。

WinTPCにインストールしたForefront Endpoint Protection 2010

WinTPCにインストールしたForefront Endpoint Protection 2010会社の規則などでアンチウィルス製品の導入が必須な場合、WinTPCに正式対応しているFEP 2010を検討しよう。

なお、ライト・フィルタとFEP 2010を併用する場合は、定義ファイル更新を確実に行うために、後ほど紹介するSystem Center Configuration ManagerとWindows Embedded Device Manager 2011が必要になる。

HDDの暗号化にはBitLockerが無償で利用できる

WinTPCはHDDの搭載された一般的なPCを利用する。もちろん、シンクライアント・ソリューションという運用であり、ライト・フィルタなども利用できるため、HDDに重要なデータは残ることはないだろう。しかし、前述のアンチウイルスと同様に、持ち運び可能なノートPCなどでHDDの暗号化がルール化されている組織も多い。

HDDの暗号化が必須の場合、WinTPCに搭載されている「BitLockerドライブ暗号化」を活用するとよいだろう。BitLockerを利用すれば、別途有償製品を購入することなく、OSの標準機能でHDDの暗号化を実現できる。

BitLockerを活用したトークン認証

BitLockerでHDDを暗号化するもう1つのメリットとして、ごく普通のUSBメモリを利用した「トークン認証」が挙げられる。BitLockerでHDDを丸ごと暗号化すれば、キー・ファイルを持ったUSBメモリを挿さないとOSがブートしないように設定できる。これにより、万一ID/パスワードを知った第三者がそのPCを入手できたとしても、社内システムへのアクセスはもちろん、OSを立ち上げることすらできなくなる。

BitLockerを利用したPCのトークン認証

BitLockerを利用したPCのトークン認証これはWinTPCのBitLockerでHDDを暗号化したPCの電源をオンにしたところ。PC起動時にキー・ファイルの入ったUSBメモリが挿入されていないとOSがブートしない。ID/パスワードといった無形のものだけでなく、エンドユーザーが所持するUSBメモリが必要となるためPCセキュリティを大幅に強化できる。

(1)復号に必要なキー・ファイルを持つUSBメモリの挿入を促すメッセージ。

BitLockerでUSBメモリをキーに利用する機能は、デフォルトでは無効となっている。有効化するにはグループ・ポリシー・エディター(gpedit.msc)を起動し、[Computer Configuration]−[Administrative Templates]−[Windows Components]−[BitLocker Drive Encryption]−[Operating System Drives]とたどっていく。[Require additional authentication at startup]内の[Allow BitLocker without a compatible TPM]にチェックを入れてオンにすると、市販のUSBメモリをキーとして利用できるようになる。

認証の仕組みとしては、BitLockerで暗号化されたドライブのキー・ファイルがUSBメモリに格納される形となる。キー・ファイルのサイズは数Kbytes程度であるため、USBメモリの容量は気にしなくて大丈夫だ。TPM(Trusted Platform Module:暗号化用のチップ・ モジュール)を内蔵していないPCでも利用できる。

BitLockerのキーとしてUSBメモリを利用するためのグループ・ポリシー

BitLockerのキーとしてUSBメモリを利用するためのグループ・ポリシーデフォルトでは無効化されているため、グループ・ポリシーで有効に設定する。

(1)Windows Vista世代用とWindows 7世代用の2種類のポリシーがあるので注意しよう。WinTPCの場合、ここが[Windows 7 family]であることを確認する。

(2)これを選択する。

(3)これにチェックを入れてオンにする。

Copyright© Digital Advantage Corp. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ