NICT、サイバー攻撃アラートシステム「DAEDALUS」を自治体やASEANに水平展開:標的型攻撃の分析など、掘り下げた解析も視野に

情報通信研究機構は2013年11月13日、「nicter」をはじめとする、同機構が開発してきたサイバー攻撃対策技術に関する説明会を開催した。

情報通信研究機構(NICT)は2013年11月13日、「nicter」をはじめとする、同機構が開発してきたサイバー攻撃対策技術に関する説明会を開催した。同年11月から地方自治体向けに、脅威情報アラートシステム「DAEDALUS」を用いたアラート提供を開始したほか、ASEAN諸国にも同様にアラート提供を行い、「水平展開」を図るという。

NICTでは、通常の通信には使われない未使用IPアドレス(ダークネット)への通信を監視して脅威の動向を可視化するnicterを開発。セキュリティ対策組織に観測結果を提供するほか、大学などの研究機関にセンサを設置し、外部展開を図ってきた。

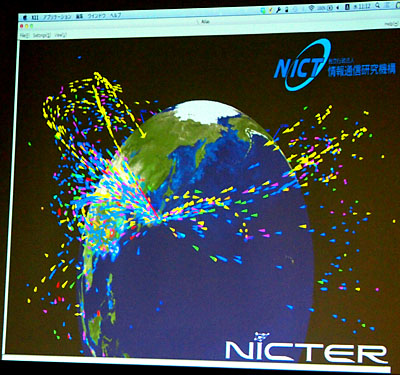

nicterは、「通常使われない未使用IPアドレスに対する通信は、ウイルスやワームの感染活動など、不正な通信である可能性が高い」という考え方に基づいたインシデント分析システムだ。ネットワークトラフィックの観測・分析を行うマクロ解析システムと、おとりサーバ(ハニーポット)で収集したマルウェア検体の挙動を解析するミクロ解析システム、それらを照合して相関分析を行うシステムなどで構成されている。これらの分析・解析結果により、どのIPアドレスから、どのIPアドレスおよびポートに対してどんなウイルスが感染活動を行っているかを、近未来的なデザインの独自のインターフェイスで可視化し、リアルタイムに表示する。

現在nicterでは、約21万の未使用IPアドレスを観測しており、「日本最大の観測網を構築している」(NICT ネットワークセキュリティ研究所 サイバーセキュリティ研究室 室長 井上大介氏)。2015年までにこの観測対象を30万IPアドレスにまで拡大していく計画という。

このnicterで観測したトレンドを、防御にどう活用していくかという観点で開発したのが「DAEDALUS」だ。ダークネットに対して不審なパケットを送り出している送信元、つまり、ウイルスやワーム、あるいはボットに感染している可能性の高い端末をたどって警告する仕組みだ。

「事故前提」の対策を支援

井上氏は、昨今の脅威の高度化によって、「残念ながら、従来の境界防御の手法は突破されている。USBメモリなどを用いて内側から入り込まれてしまうこともある。これからは事故前提のウイルス対策が非常に重要になる」と述べ、防御をすり抜けてマルウェアに感染してしまった組織内の端末から外部に向けて行われる攻撃を検出することの重要性を強調した。

NICTは同年11月1日から、このDAEDALUSのアラートを希望する地方自治体向けに提供している。DAEDALUSで対象の自治体のIPアドレスからの攻撃を観測すると、どういった対応を行うべきかを具体的に示したマニュアルとともにアラートを提供する仕組みだ。地方自治情報センター(LASDEC)が窓口となっており、同年11月11日時点では83自治体がアラート提供を受けることを表明している。

さらに、NICTはこの取り組みを海外にも展開する計画だ。総務省が展開する、国際連携によるサイバー攻撃予知・即応プロジェクト(PRACTICE)の一環として、ASEAN諸国へのアラート提供を開始する予定という。「日本も含め、諸外国のセキュリティを一緒になって底上げしていきたい」(井上氏)。

加えて、標的型攻撃のような高度かつ複雑な脅威を解析、可視化できるような仕組みを検討していく。具体的には、nicterの可視化技術を応用したネットワーク可視化システム「NIRVANA改」と連携して動作する解析エンジンに取り組む計画だ。平たく言えば一種のパケットキャプチャによって、ネットワークに入られてしまった後、脅威がどのような挙動を行うかをトレースできるようにする。

ただこの実現には、長期に渡ってペタバイトクラスの膨大なデータを収集、解析する必要がある。「バイナリ解析だけでなく、ネットワークやデータベース、あるいはビッグデータ解析やデータマイニング、機械学習に長けた人など、さまざまな分野のエース級の技術者の協力を得て、実現を目指している」と井上氏は述べている。

関連記事

NICTが「かっこいいセキュリティ技術」にこだわる理由

NICTが「かっこいいセキュリティ技術」にこだわる理由

独立行政法人 情報通信研究機構(NICT)は11月30日、12月1日の2日間にわたり「NICTオープンハウス」を開催した。その講演の一部をレポートしよう。- NICT、サイバー攻撃を可視化し表示する「NIRVANA改」

- NICT、攻撃アラートシステム「DAEDALUS」を外部にも提供

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ