ゼロデイ脆弱性やランサムウェアの台頭――シマンテックが2013年の脅威を総括:守るためには「インテリジェンス」も必須に

シマンテックが5つのキーワードで2013年の脅威を総括。2014年は「インテリジェンス」が防御に欠かせないものになるとした。

2013年12月19日、シマンテックは2013年の総括として、「インターネット脅威の動向〜2013年の総括と2014年の予測〜」と題する記者説明会を行った。2013年に問題となった5つの脅威を基に、常にネット上のインシデントを監視するセキュリティレスポンスチームの視点から解説した。

5つのキーワード「ゼロデイ」「ランサムウェア」「Zbot」「モバイルリスク」「不正アクセス」

シマンテック セキュリティレスポンス シニアマネージャ 濱田譲治氏は、5つのキーワードを基に、セキュリティにおける2013年を総括した。

ゼロデイ脆弱性を利用する攻撃の増加

ゼロデイ脆弱性を利用した攻撃は、2013年において22件確認されており、例年に比べて比較的多い結果だという。その4分の1は日本を標的とした攻撃であり、ジャストシステムの「一太郎」およびマイクロソフトの「Internet Explorer」のゼロデイ脆弱性を利用したものが多い。

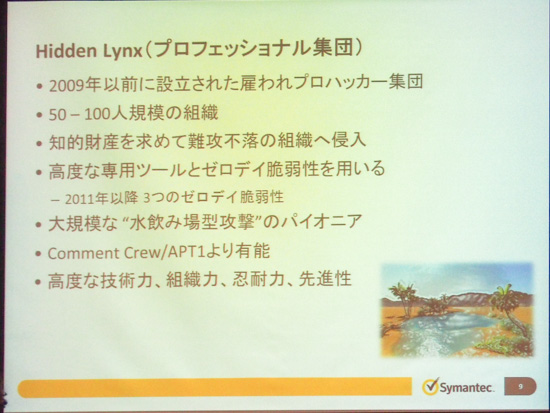

Internet Explorerでは、2013年10月に標的型攻撃で利用されたMS13-080(参考:いわゆる「水飲み場攻撃」に管理者はどう対応すべきか)などが記憶に新しい。その他にも高度な技術を持つプロのハッカー集団「Hidden Linx」による攻撃でも、高度なツールとゼロデイ脆弱性を用いていることが分かっているという。

シマンテック セキュリティレスポンス バイスプレジデントのケビン・ホーガン氏は「標的型攻撃の4割は500人未満の企業を狙っている。標的型攻撃は大企業だけではなく、もっと小さい企業の問題であることを認識すべきだ」とした。

身代金を要求する「ランサムウェア」

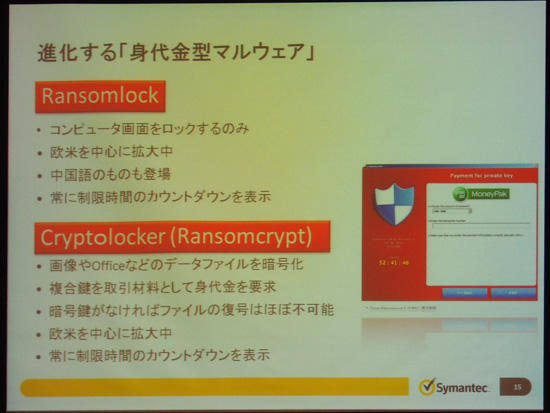

ランサムウェアは、PCのファイルやシステムをロックし、使用不能にするタイプのマルウェアだ。警察やFBIを装い、ロック解除と引き替えに金銭を要求するが、対価を支払ったとしても復旧の保証はない。

単に画面をロックするだけのランサムウェア以外にも、文書ファイルや画像を暗号化し、復号鍵を取引の材料とするものも存在する。ホーガン氏は「欧米で被害が拡大している。解除のためのWebページは、被害者が住む州、市レベルの警察を特定し、その名前を画面に表示するなど芸が細かい」と述べる。

暗号化されてしまった場合、復号は大変難しいため、対策としては定期的にバックアップを行う必要がある。

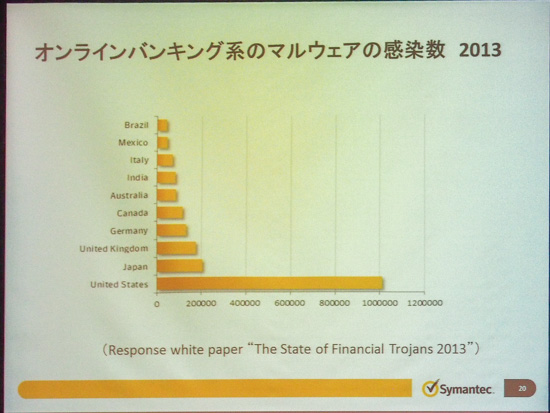

Zbot/Zeus――インターネットバンキングを狙うマルウェアの拡大

Zbotとは、Zeusに代表されるインターネットバンキングを狙うマルウェアだ。ソーシャルエンジニアリング手法を使うため感染力が高く、犯罪初心者でもマルウェアを改造できるツールキットがまん延していることから、広く勢力を拡大中だ。

日本も人ごとではなくなってきた。シマンテックが発表したホワイトペーパーによると、オンラインバンキング系のマルウェア感染数において、日本はアメリカに次いで第2位となっている。

2013年2月に捕獲された、Zbotをインストールするマルウェア「Trojan.Zbot+Exploit Kit」では、ソースコード内に日本語文字列が含まれており、国内の金融機関5行をターゲットとしていることも分かっている。国内地銀をターゲットとしたものも確認できているという。

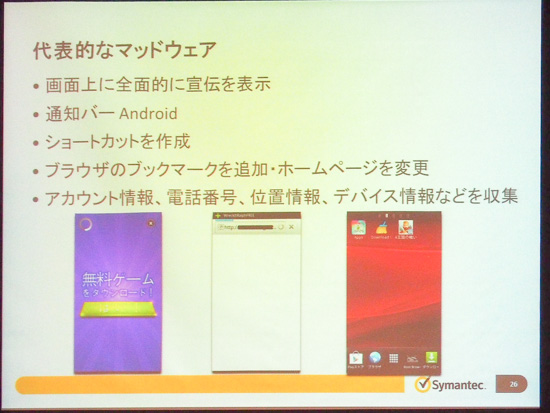

モバイルデバイスのリスク拡大

モバイルデバイスの利用が増えた2013年には、新たに「Madware」(マッドウェア)というカテゴリが登場した。これは攻撃的な広告ライブラリを使うアプリの総称で、広告ライブラリが個人情報を漏えいさせたり、通知バーを広告として表示させたり、勝手にブックマーク、壁紙などを変更するといった行動を行うアプリを指す。

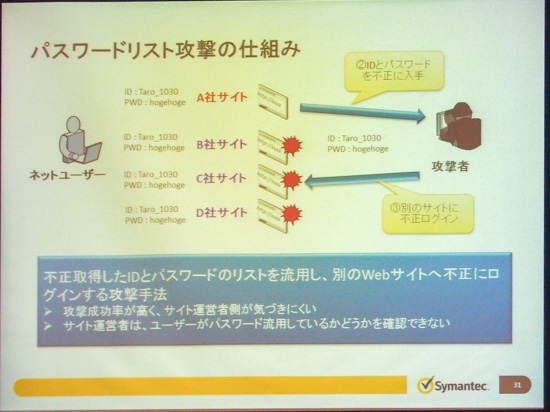

不正アクセス対策は「パスワードの使い回しをしない」ことから

2013年は不正ログイン事件が多発したことも特徴的だ。不正アクセス禁止法違反の検挙件数は2012年度上半期に比べ243件から817件と236%も増加している。

この背後にあるのはパスワードリスト攻撃だ。あるサイトで不正に入手したIDとパスワードを、別のサイトで利用する攻撃で、攻撃の成功確率が高く、サイト運営者が気付きにくい。濱田氏は「軽い気持ちでパスワードを管理しているとしたら、今後は慎重に取り扱うべき」とした。

2014年、「インテリジェンス」はプロテクションの一部になる

ホーガン氏は2014年の予測として、「まず攻撃者のモチベーション、目的は何かを考える必要がある」として、4つのモチベーションを解説した。

1つ目は「サイバー犯罪」。全体の攻撃の99%はこれであるとし、今後も増え続けるだろうと予測する。金銭目的が主であり、注目の集まるビットコイン関連の犯罪も増えるだろうと述べる。

2つ目は「スパイ活動」。サイバーエスピオナージと呼ばれるものであるが、ホーガン氏は「もはや“サイバー”と(現実のスパイとを)区別する必要はなく、スパイはスパイ、と考えるべき」と述べる。携帯電話に攻撃をかけ、会話を傍受するなどのスパイ行動が今後も増えていくとホーガン氏は予測する。

3つ目は「サイバーサブバージョン」。サブバージョンについてホーガン氏は「不信感を与える、土台を揺るがすといった意味で、ブランドや国の威信に対して、信頼を揺るがすような行為が今後も増える」と述べた。

4つ目は「サイバーサボタージュ」。これは直接的にものを壊すような行為を指す。サイバーサボタージュは2010年のStuxnetによる攻撃や、2012年のアラブ、カタールを狙った石油/ガス製造会社を狙った攻撃、そして2013年3月の韓国金融機関、メディアを攻撃した3つの事例くらいしかない。ホーガン氏は「これらはおそらく背後に国、もしくは国が支援する組織が行っている。今後も政治状況によって、このような破壊的行動があるかもしれない」とした。

ホーガン氏はシマンテックがこのような調査結果を広く発表していることについて、「セキュリティベンダーやセキュリティレスポンスチームが、定義ファイルを作って配布するだけの時代は終わった。攻撃の背後にある目的を知らなければ守れない。各企業もインテリジェンスを必要としており、インテリジェンスはプロテクションの一部になっている。そのために、シマンテックは顧客に向け、白書を提供している」と述べた。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ゼロデイ脆弱性を使った攻撃数の推移

ゼロデイ脆弱性を使った攻撃数の推移 Hidden Linxとは

Hidden Linxとは 身代金型マルウェアの進化。ほとんどは現地で発光される電子マネーしか受け付けないため「日本で感染すると支払い自体ができない」とのこと

身代金型マルウェアの進化。ほとんどは現地で発光される電子マネーしか受け付けないため「日本で感染すると支払い自体ができない」とのこと オンラインバンキング系のマルウェア感染数。アメリカが突出しているが、2位に日本が登場している

オンラインバンキング系のマルウェア感染数。アメリカが突出しているが、2位に日本が登場している マルウェア内に含まれる日本語文字列

マルウェア内に含まれる日本語文字列 マッドウェアの例。定義は各社によって異なるが、Googleはこのような挙動を示すアプリの排除を進めている

マッドウェアの例。定義は各社によって異なるが、Googleはこのような挙動を示すアプリの排除を進めている パスワードリスト攻撃の仕組み

パスワードリスト攻撃の仕組み (左)シマンテック セキュリティレスポンス バイスプレジデント ケビン・ホーガン氏(右)シマンテック セキュリティレスポンス シニアマネージャ 濱田譲治氏

(左)シマンテック セキュリティレスポンス バイスプレジデント ケビン・ホーガン氏(右)シマンテック セキュリティレスポンス シニアマネージャ 濱田譲治氏