シマンテック、ハッシュアルゴリズム「SHA-1」利用停止までのロードマップを解説:SHA-2移行を2016年末までに完了せよ

SSLサーバ証明書におけるハッシュアルゴリズムの移行を2016年末までに完了する必要がある。その理由とポイントをシマンテックが解説した。

シマンテックは2014年2月5日、Webサイト閲覧を安全に行うために使われる電子証明書で利用されるハッシュアルゴリズムを、現在の「SHA-1」から「SHA-2」へ移行を促すための解説を行った。

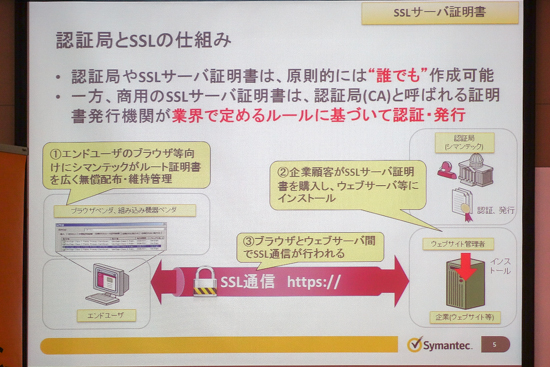

WebブラウザーでSSL通信を行うためには、(1)ブラウザーなどにルート証明書を入れること、(2)認証局がSSLサーバー証明書を発行すること、(3)Webサイト管理者が正しくSSLサーバー証明書をインストールすることの3つの条件がそろうことが必要だ。

暗号化通信を始める場合、利用者がブラウザーを使ってWebサーバーにアクセスすると、WebサーバーはSSLサーバー証明書、中間認証局証明書をブラウザーに向け送付する。送付されたSSLサーバー証明書が、シマンテックをはじめとする正しい証明書発行機関のものかどうかを判断するため、ハッシュアルゴリズムを適用し、ハッシュ値を算出する。このとき使われているのが、SHA-1と呼ばれるアルゴリズムだ。

入力値が同じならば、SHA-1のハッシュ値は常に同じ結果が得られるので、元の入力値は改ざんされていないことが分かる。しかし、コンピューターの計算能力の向上から、異なる入力値であっても特定のハッシュ値を持つような偽の証明書を作成できたとすると、「なりすまし証明書」が作れてしまう。このため、定期的にハッシュアルゴリズムを変更し、対策を打つ必要がある。

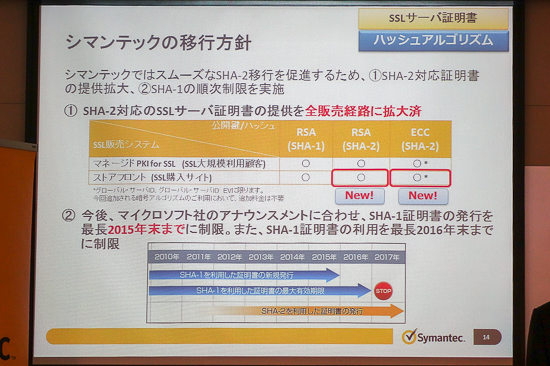

ハッシュアルゴリズム変更のきっかけを作ったのはマイクロソフトだ。WindowsにおけるSSLサーバー証明書の利用について、マイクロソフトは2013年11月にセキュリティアドバイザリ「マイクロソフト ルート証明書プログラムでの SHA-1 ハッシュ アルゴリズムの廃止」を発表した。SHA-1よりも安全性の高いハッシュアルゴリズムであるSHA-2への移行を促す内容で、SHA-1の発行を最長2015年12月31日まで、SHA-1の利用を最長2016年12月31日までとすることを提示している。

シマンテックではすでにSHA-2に対応したサーバー証明書の提供を全販売経路に拡大しており、SHA-1を利用した証明書の新規発行も最長2015年末までに制限、利用も最長2016年末までに制限している。

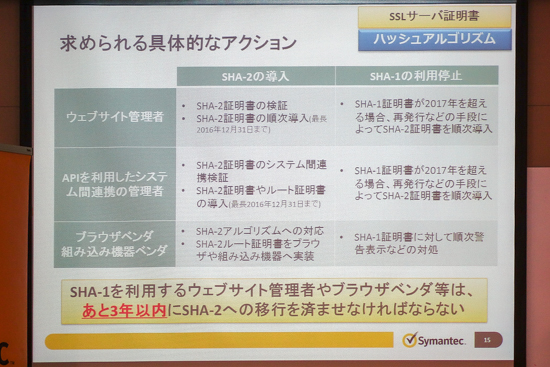

どのようなアクションを取ればいい?

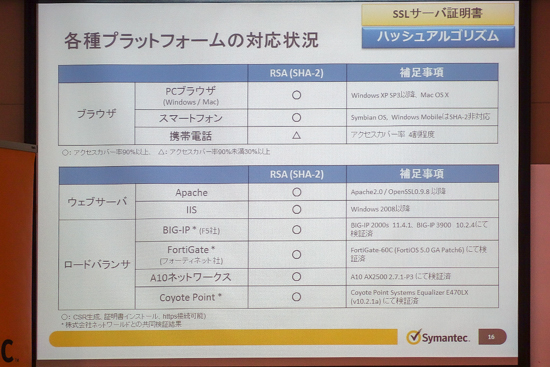

シマンテック SSL製品本部 SSLプロダクトマーケティング部 上席部長の安達徹也氏は、各種プラットフォームの対応状況について解説した。ブラウザー利用者、証明書発行者、Webサイト管理者の3者それぞれに対応が必要となる。

ブラウザーについては一部古いフィーチャーフォン(携帯電話)においてはSHA-2非対応のままであるが、「スマートフォン移行が進んでおり、影響は少ない」(安達氏)と述べた。

注意が必要なのはWebサーバー管理者側の機器だ。WebサーバーであるApacheやIISなどの対応は最新のバージョンを利用すれば基本的には問題ない。しかし、ロードバランサーの対応状況は注意しておく必要がある。

安達氏は「Webサイトの管理者にはSHA-2への移行計画を立てていただき、WebサーバーやロードバランサーがSHA-2に対応しているかをチェックしてほしい。もし機器を更新するタイミングが来ているのであれば、この点も考慮して対応していただきたい」と述べた。

安達氏はSHA-2への移行について、「このタイミングで、楕円曲線暗号(ECC)への移行も検討できる。ECCはハッシュアルゴリズムという意味ではSHA-2への移行を完了しており、サーバーのCPU使用率も下がるので併せて考えてほしい」と述べた。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

認証局とSSLの仕組み。ブラウザー、認証局、Webサイト管理者の3つのプレイヤーが協調して安全を担保する

認証局とSSLの仕組み。ブラウザー、認証局、Webサイト管理者の3つのプレイヤーが協調して安全を担保する シマンテックのSHA-2移行方針

シマンテックのSHA-2移行方針 シマンテック SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏

シマンテック SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏 各種プラットフォームのSHA-2対応状況

各種プラットフォームのSHA-2対応状況 SSLサーバー証明書において必要なアクション。APIを提供しているシステムの管理者や、組み込み/ブラウザーベンダーなども要注意

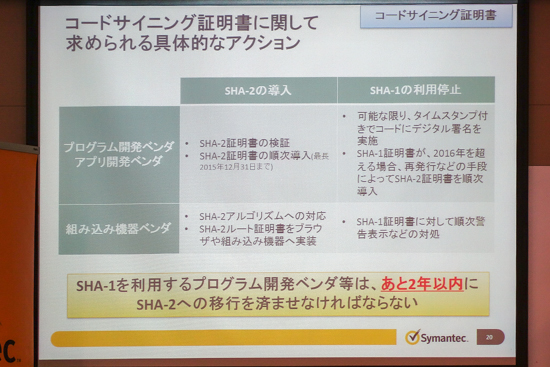

SSLサーバー証明書において必要なアクション。APIを提供しているシステムの管理者や、組み込み/ブラウザーベンダーなども要注意 コードサイニング証明書も例外ではない。こちらはマイクロソフトの利用停止時期がSSLサーバー証明書よりも1年早く、2015年末に設定されている

コードサイニング証明書も例外ではない。こちらはマイクロソフトの利用停止時期がSSLサーバー証明書よりも1年早く、2015年末に設定されている