復号ツール「Citadel Decryptor」(仮)で不正送金被害を食い止めたい:JPCERT/CCの中津留氏がセキュリティカンファレンス「Code Blue」で紹介

JPCERTコーディネーションセンター 分析センターの中津留勇氏は、マルウェアによる不正送金被害の拡大を食い止める一助として、マルウェア「Citadel」の復号ツールを開発した。その詳細を「Code Blue」で解説する予定だ。

警察庁のまとめによると、2013年に発生した不正送金の被害額は、前年の約4800万円から急増し約14億600万円に上った。「この背景には、インターネットバンキングを利用する時に情報を詐取するマルウェアがある」と、JPCERTコーディネーションセンター(JPCERT/CC) 分析センターの中津留勇氏は指摘する。

金銭目的のこうしたマルウェアは数年前から出回っていた。「Zeus」「SpyEye」「Citadel」など幾つかの種類があるが、基本的な動作はほぼ同じだ。改ざんされたWebやメールを通じて感染し、被害者のPCに潜伏する。そしてユーザーがインターネットバンキングサイトにアクセスしたタイミングでブラウザの表示を改ざんし、IDやパスワード、あるいは乱数表の文字列や「秘密の質問」に対する答えなどを盗み取り、攻撃者の元へ送信するというものだ。

C&Cサーバで遠隔操作を行う攻撃者向けに、マルウェアの「管理ツール」も提供されている。こうしたツールでは、コントロールパネルなどを通じて「今接続可能な感染端末」などの情報を一元的に把握できるほか、必要に応じて設定ファイルを更新したり、アップデートさせることも可能という。

中でも国内で広く蔓延しているマルウェアがCitadelだ。登場したのは2011年ごろだが、2013年になって急速に感染を拡大し、「今、国内では圧倒的に多い」(中津留氏)。

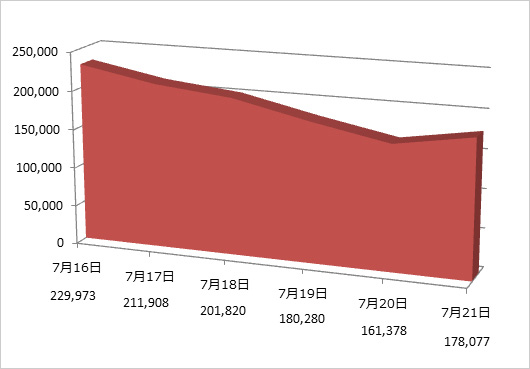

事実、トレンドマイクロが2013年7月に公開したブログによると、国内で2万件を超えるユニークなIPアドレスがCitadelに感染し、C&Cサーバにアクセスしたことを確認したという。こうした事態を受けて日本データ通信協会テレコム・アイザック推進会議(Telecom-ISAC Japan)も、Citadelをはじめとするマルウェアへの注意を呼び掛けた。

マルウェアを解析し、「通信元」から絶つ取り組み

Citadelに代表されるインターネットバンキングを悪用するマルウェアの被害拡大を防ぐ対策としては、まず、ユーザー個々がマルウェアに感染しないよう対策ツールなどをインストールするといった取り組みが思い付く。ただ、過去にTelecom-ISACなどが展開したボットネット対策プロジェクトの経験を振り返ってみても、インターネットにつながっている端末1台1台、隅々まで対策を行うことはなかなか困難だ。

従って「マルウェアの通信先であるサーバを停止させ、被害を食い止めることも重要だと考えている」と中津留氏はいう。

だがそのためには、マルウェアの動作を解析し、いったいどんな銀行をターゲットにしており、どの国のどのサーバと通信して情報を盗み出しているか、その挙動を把握する必要がある。しかし攻撃者もさるもの、マルウェアのコードをRC4、あるいは最近ではAESなどのアルゴリズムを用いて暗号化したり、XORしたり、ソルトを加えて難読化するなど、さまざまに“工夫”を凝らしており、簡単には解析できない。

もちろん銀行をはじめとする金融機関においても、マルウェア感染によるリスクが広く認識され、セキュリティ対策に取り組むチームを設けるようになってきた。とはいえ、マルウェアのリバースエンジニアリングを行えるスキルを備えた技術者まで抱えているケースはまだ少ない。

そこで中津留氏は、日本で特に大きな影響を与えているCitadelとその通信内容を復号するツール「Citadel Decryptor」(仮)を開発したという。

Citadel自体は暗号化されており、それを解く鍵もさらにエンコードされている。鍵の場所を特定し、抽出して元に戻すのは骨の折れる作業だ。同氏はこれまでの解析作業の経験を基に、Citadelの検体ファイルを解析し、どのようなサイトにアクセスしたときに情報を盗み取るのかといった挙動を調べるPythonスクリプトを自力で作成した。使い方は簡単で、コマンドライン上でいくつかオプションを与え、実行するだけという。

信頼できる組織にこのツールを提供することで、利用者から報告を受けた際にすぐさま検体を復号し、「どの銀行が狙われているか、どのサーバと通信しているかを把握し、当該URLをブロックしたり、サーバを停止させるなど、コーディネーションを通じて対策を打てるようにしたい」(中津留氏)。

さらに変化、深化を続けるマルウェアに対抗するために

Citadelが登場したのは数年前だが、実際に被害、特に国内での被害が顕著に現れ始めたのは昨年からだ。そして今、新たなマルウェアも登場しているという。Zeusの後継に当たる「Gameover」だ。

ZeusやCitadelなどが、感染したマルウェアとC&Cサーバとでクライアント/サーバ型構成を取っているのに対し、Gameoverは基本的にP2Pで通信を行う。中津留氏によると、「(これまでのマルウェアとは)がらりと違っていて、通信が複雑だ」という。

こうした変化も踏まえながら、「今後、他のいろいろなパターンに対応できるようにしたい」(中津留氏)。

中津留氏は2月17日、18日の2日間にわたって開催されるカンファレンス「CodeBlue」において、「Fight Against Citadel in Japan」というタイトルで講演を行い、これらインターネットバンキングを悪用するマルウェアの動向について解説する予定だ。さらに、Citadelの復号ツール、Citadel Decryptor(仮)も紹介するという。

関連記事

日本発世界へ、セキュリティカンファレンス「CODE BLUE」始動へ

日本発世界へ、セキュリティカンファレンス「CODE BLUE」始動へ

CODE BLUE事務局は2013年11月5日、情報セキュリティに特化した日本発の国際会議「CODE BLUE」を、2014年2月17日、18日の2日間に渡って東京・お茶の水ソラシティで開催する。 Zeus、SpyEyeに続く第三のトロイ「Citadel」がさらに巧妙化

Zeus、SpyEyeに続く第三のトロイ「Citadel」がさらに巧妙化

EMCジャパン RSA事業本部は10月30日、2012年9月のオンライン詐欺の動向をまとめた「Monthly AFCC News Vol.63」を公開。「Citadel」や「Gozi Prinimalka」に注意を促した。- 国が大規模ボット対策、感染者に「オーダーメード治療」

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

トレンドマイクロが2013年7月に公表した、日本からCitadelのC&Cサーバへのアクセス推移

トレンドマイクロが2013年7月に公表した、日本からCitadelのC&Cサーバへのアクセス推移 「技術が好きで、攻撃の方法を理解したいというところからこの業分野に興味を持った」というJPCERT/CC 分析センターの中津留勇氏

「技術が好きで、攻撃の方法を理解したいというところからこの業分野に興味を持った」というJPCERT/CC 分析センターの中津留勇氏