エキスパートが示す、これからのセキュリティ対策:@IT Security Live UP! 速報リポート(2/2 ページ)

インシデント対応の鍵、取ってるはずの「ログ」を活用するには

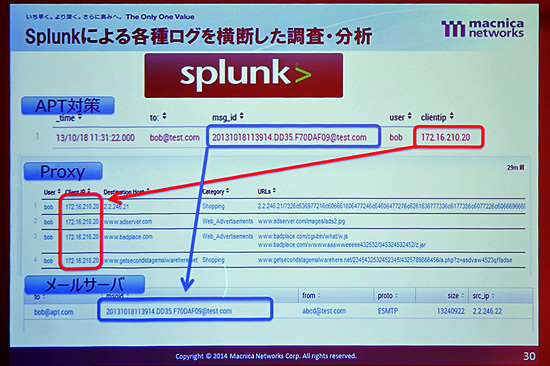

インシデント発生を前提とした体制を強化する企業が増えている。マクニカネットワークスはその強化策として、「Splunk」を導入することにより、ログを有効に分析することを提案する。

インシデント発生前提の体制を取るには、どのタイミングでインシデントと判断するかが重要だ。そのきっかけとして、各ネットワーク機器から出力されるイベント監視やログの相関分析が必要となる。標的型攻撃においてはマルウェア検知の情報だけでは不十分で、感染ユーザーがどのサイトを見たのか、不正なファイルが添付されたメールのIDは何か、送信元IPアドレスは何かといった具合に、各種機器のログを分析しなくてはならない。

分析プラットフォームのSplunkは、あらゆる機器から出力される情報を「マシンデータ」として取り込める。RDBや事前定義スキーマが不要で、全てのログをSplunkに入れることで、どの機器のログ情報なのかを意識せず、直感的に集計、解析を行えることが特徴だ。もともとセキュリティ用途ではなかったが、国内でもセキュリティログ統計解析ツールとしての利用事例が増えてきているという。

【関連リンク】

Splunkの国内事例

http://www.macnica.net/splunk/case.html

Splunk セミナー

http://www.macnica.net/splunk/seminar.html/

マルウェアに対抗するためにはクラウドで「共闘」すべし

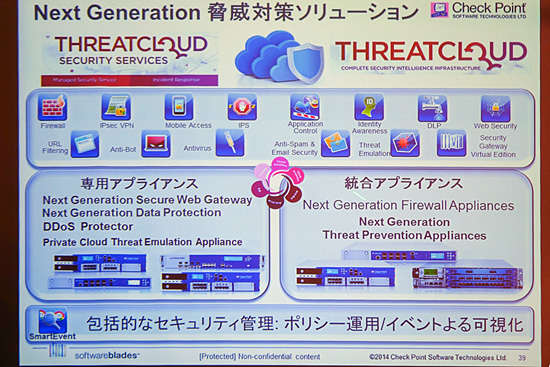

チェック・ポイント・ソフトウェア・テクノロジーズは、標的型攻撃やマルウェアから企業を守るため、ファイアウォールにどのような機能が必要かを解説した。

守れる組織のセキュリティ対策として、同社はファイアウォールに「アンチウイルス」「アンチボット」「DDoSプロテクター」「ファイアウォール」「IPS」の機能を使い、多層防御を行うことを提唱している。

加えて、これらを効率的に管理できる仕組みが重要だと述べる。日々亜種が登場するマルウェアを検出し、防ぐために、クラウドを使い全世界に設置されたチェックポイント製品の情報を収集、配布展開する「THREAT CLOUD」で共闘する。また、未知の攻撃であるゼロデイに対しては、エミュレーション空間で実行して止める「Threat Emulation」で対抗する。これらが1台のアプライアンスにまとまっているのが同社製品の特徴だ。

チェックポイントは、まずは企業のネットワークがどのような現状にあるのかを把握することが重要だとし、同社が提供している「3D Security分析レポート」の利用を提案した。ネットワークのミラーポートにチェックポイントの機器を接続し、無料でリポートを作成する。脅威の実態を把握し、必要な対策を考えるきっかけになるのではないだろうか。

【関連リンク】

トロイの木馬「ZBOT」の亜種をインストールするスピア・フィッシング 攻撃の検出

http://www.checkpoint.co.jp/products/threat-emulation/Mail-Phishing-Campaign-ZBOT.pdf

チェック・ポイントの3D Security分析レポートキャンペーン

http://www.checkpoint.co.jp/campaigns/3d-analysis-campaign/index.html

SSLサーバー証明書を買うと、Webサイト診断が付いてくる

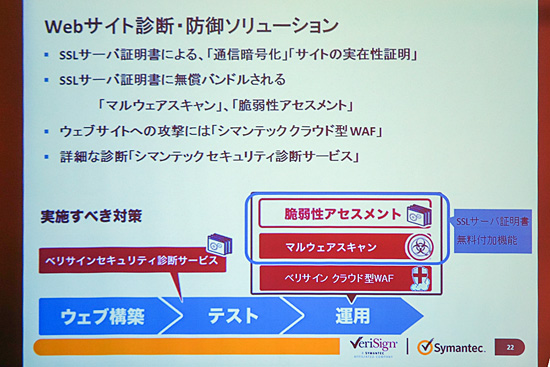

日本ベリサインは、同社が提供するSSLサーバー証明書に付属する、Webサイト診断サービスや防御ソリューションを活用し、安全なWebサイトを運営するためのポイントを解説した。

日本ベリサインが調査した結果によると、企業の33%は一度もWebサイト脆弱性診断を受けたことがないにもかかわらず、69%の企業が「自社のサイトはある程度安全である」と答えたという。これは日本のWebサイト特有の「ギャップ」だと述べる。サイトに脆弱性があれば、その対策には平均して3カ月以上の期間と莫大なコストを支払うことになる。しかし、もし設計、実装段階からWebサイトのセキュリティ対策を行っていれば、リスクも、そしてコストも最小限に抑えられる。

同社はSSLサーバー証明書の利用者に幾つかの「Webサイト診断サービス」を用意している。それが脆弱性アセスメント、マルウェアスキャン機能だ。脆弱性アセスメントは簡易診断で、週に一度オンライン診断の結果を管理者にメールで送付する。マルウェアスキャン診断はトップページからリンクをたどり、200ページ分のチェックを行い、改ざんが行われていないかをリポートする。

その他にも、クラウド型WAFを導入することで、手軽に、安価にセキュリティ対策をアウトソースするという手もある。同社のクラウド型WAFは、昨年話題になった「ネット選挙」の際に自民党Webサイトでも導入されたもので、1カ月間の試用も可能だ。まずは一度Webサイトの診断を受け、必要であればクラウドWAFを試用し、最適な防御を実現することが重要だと同社は指摘した。

【関連リンク】

シマンテック サーバID (SSLサーバ証明書) グローバル・サーバID

https://www.verisign.co.jp/ssl/products/sidh_1_2_b.html

WAF 無料トライアル

http://www.symantec.com/ja/jp/page.jsp?id=waf-trial

手軽にできるサイバー攻撃? 「DDoS」対策に乗り遅れるな

DoS攻撃、DDoS攻撃対策はできているだろうか。ファイアウォールやIPSにその機能があると思っている方も多いだろう。日本ラドウェアはDDoS対策のために必要な、DDoS対策の現状を解説した。

DDoS攻撃は、ボットネット化した一般のPCから実行される。そのため、IPアドレスのレンジで絞ることもできない。SYNフラッド攻撃と呼ばれるネットワーク型の攻撃に加え、大量のパケットを送らずにHTTPサーバーのリソースを枯渇させるスローレート攻撃といったアプリケーション型攻撃も登場している。しかも、これらの複数の手法を織り交ぜた攻撃を、1〜2カ月間継続して行われている。これが、海外における実情だ。

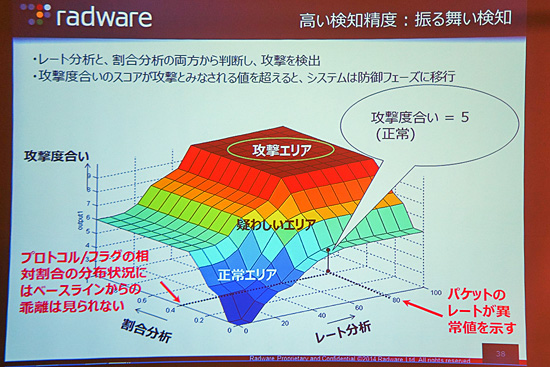

日本ラドウェアではDDoS攻撃はファイアウォールの手前で対策が必要であり、そのための製品として「DefencePro」を用意している。振る舞い検知を正常時との比較で行う「レート分析」と、プロトコルごとのパケット比率で異常通信をチェックする「割合分析」で行うことで誤検知を減らし、独自のASICによる処理でパフォーマンスも確保する。

同社はこれまでのDDoSに関する調査をセキュリティリポートしてまとめ、Facebookページにて先行公開している。まずは現状を把握するためにも、DDoSを知ることから始めるといいだろう。

【関連リンク】

日本ラドウェア 公式Facebookページ

https://www.facebook.com/nihonradware/

DefencePro 製品情報

http://www.radware.co.jp/product/dp/index.html

知っていれば防げる「Androidアプリ脆弱性リスク」

スマートフォンの爆発的な普及から、「モバイルへの波」は次の段階、ネイティブなモバイルアプリへの移行を検討すべきタイミングとなった。モバイルアプリはユーザーエクスペリエンスの向上だけでなく、プロモーションの意味でも重要だ。しかし、何も考えずにプログラミングを行うと、モバイルアプリ特有の脆弱性を作り込んでしまうことになる。

モバイルアプリをセキュアに作るには、「正しい作法」を知る必要がある。例えばアプリ内でTwitter投稿の「部品」を作ったとき、他のアプリからその部品を悪用されるという脆弱性はたった1行で防げる。一般社団法人日本スマートフォンセキュリティ協会は安全なスマートフォンアプリを作るために知るべきことを「Androidアプリのセキュア設計・セキュアコーディングガイド」としてまとめている。

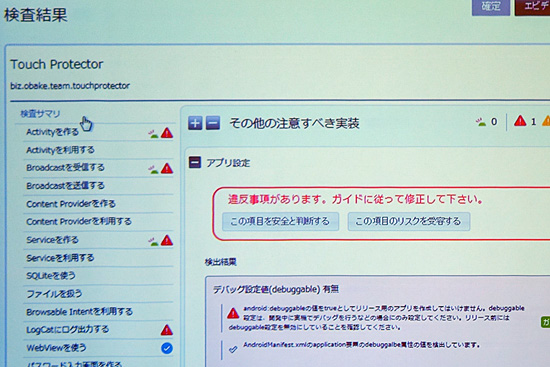

自分が作ったアプリが、このガイドに沿っているかを確認できるのが、Androidアプリの脆弱性チェックツール「Secure Coding Checker」だ。プログラムをビルドしたら、このチェックツールを通し数十秒で結果が分かる。時間がかからないため、ビルドのたびにチェックし、リスクを最小限に抑えた状態でのリリースが可能となる。開発者にとって脆弱性を知る教育になるだけでなく、発注者にとっても確実に脆弱性が対策されているかが分かるツールだ。

【関連リンク】

Androidアプリの脆弱性チェックツール「Secure Coding Checker」

http://www.sonydna.com/sdna/solution/scc.html

Secure Coding Checkerお試し版

https://scc-mini.sonydna.com/GuestUser/AppAnalysis

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

マクニカネットワークス ネットワーク事業部 プロダクト第1営業部 第1課 課長 市川博一氏

マクニカネットワークス ネットワーク事業部 プロダクト第1営業部 第1課 課長 市川博一氏  複数の機器から出力されるログを横断的に分析

複数の機器から出力されるログを横断的に分析 チェック・ポイント・ソフトウェア・テクノロジーズ システム・エンジニアリング本部 シニア・システムズ・エンジニア セキュリティ・エキスパート 宮川淳一氏

チェック・ポイント・ソフトウェア・テクノロジーズ システム・エンジニアリング本部 シニア・システムズ・エンジニア セキュリティ・エキスパート 宮川淳一氏 複数のセキュリティ対策を1台のアプライアンスに統合し、かつクラウドとの連携や一元的な管理機能も提供

複数のセキュリティ対策を1台のアプライアンスに統合し、かつクラウドとの連携や一元的な管理機能も提供 日本ベリサイン SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏

日本ベリサイン SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏 SSLサーバー証明書に、脆弱性アセスメントやマルウェアスキャンといった脆弱性チェック機能をバンドルして提供

SSLサーバー証明書に、脆弱性アセスメントやマルウェアスキャンといった脆弱性チェック機能をバンドルして提供 日本ラドウェア 技術本部 シニアコンサルタント 井谷晃氏

日本ラドウェア 技術本部 シニアコンサルタント 井谷晃氏 手の込んだDDoS攻撃も、振る舞い検知や割合分析を組み合わせて高い精度で検出する

手の込んだDDoS攻撃も、振る舞い検知や割合分析を組み合わせて高い精度で検出する ソニーデジタルネットワークアプリケーションズ セキュリティビジネスグループ セキュリティビジネスマネージャー 松並勝氏

ソニーデジタルネットワークアプリケーションズ セキュリティビジネスグループ セキュリティビジネスマネージャー 松並勝氏 チェックを行うと、どのように修正すべきか、セキュアコーディングガイドへのリンクとともに違反個所が表示される

チェックを行うと、どのように修正すべきか、セキュアコーディングガイドへのリンクとともに違反個所が表示される