SDN+SIEMで標的型攻撃を検知し隔離する、NTTデータが開発:ITPro EXPO 2014

NTTデータは「ITPro EXPO 2014」に合わせ、SDNを活用してマルウェアに感染した端末の検出を迅速に行えるようにする新技術を披露した。2015年度にソリューション化し、販売する計画だ。

2014年10月15〜17日、東京ビッグサイトで「ITPro EXPO 2014」が開催された。

会期中、NTTデータは、セキュリティ情報やログの統合管理、分析を行う「Security Information and Event Management(SIEM)」と、柔軟なネットワーク構成、制御を可能にする「Software Defined Network(SDN)」を組み合わせ、マルウェアに感染した端末をいち早く検出し、隔離する技術を発表した。同社ブースではそのプロトタイプを紹介した。

この新技術は、IDS/IPSやサンドボックス型の標的型攻撃対策アプライアンスに代表される「セキュリティ製品」と、OpenFlowに準拠した「SDNコントローラー」、イベント情報を収集して異常を検出する「SIEM/セキュリティ管理コンソール」という3つのコンポーネントで構成される。

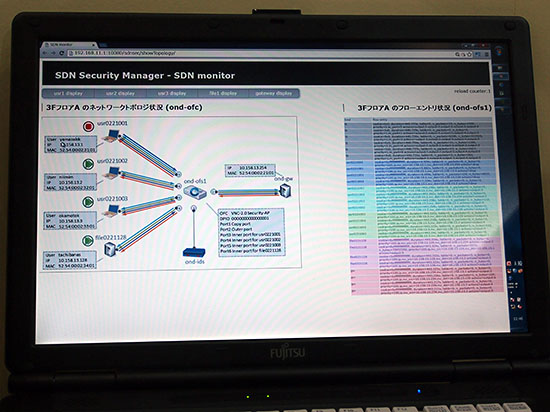

SIEM側で不審なホストへの通信を検出すると、SDNコントローラーと連携して当該端末からの通信経路を変更して監視用ネットワークに強制転送し、セキュリティ製品で詳細にトラフィックを検査する。その結果、マルウェアに感染していると判明した場合は、当該端末をネットワークから遮断し、それ以上の拡散や侵入拡大を防ぐ仕組みだ。ブースでは、SIEM側のアラートに基づいてOpenFlowのフローテーブルがダイナミックに書き換えられ、数秒程度で経路を変更し、マルウェア感染の有無を調査するというデモが行われていた。

同技術のポイントは、SDNを用いてアクセス制御を実施して通常ネットワークから監視ネットワークへの切り替えを行い、疑わしい端末を詳細に分析することだ。いきなり遮断するのではなく、段階を踏んで分析を加えるため、標的型攻撃に使われるような巧妙なマルウェアの検出時に常について回る「誤検知」の可能性を減らせるという。また、インターネット(外部)との通信だけでなく、社内の別の端末やサーバーとの通信も監視用ネットワークに転送できるため、内部感染/不正を検知できることも特徴だ。加えて、疑わしいトラフィックを選択的に取り込んで検査するため、全トラフィックを解析する必要はなく、ハイエンドのセキュリティ機器でなくとも効率的に運用できることもメリットという。

NTTデータ 基盤システム事業本部 セキュリティビジネス推進室 セキュリティ技術担当 シニアエキスパートの小黒博昭氏は、「従来のセキュリティ対策は『防止』に力点が置かれてきたが、標的型攻撃に代表される脅威の高度化によって、それだけでは不十分になりつつある。SIEMとSDNの連携によって、『検知』と『回復』に要する時間を大幅に短縮できる」と述べている。

NTTデータでは、2014年度中に一連の技術を活用したソリューションの検証を行い、2015年度から提供する計画だ。既にOpenFlowコントローラーについては「バーチャルネットワークコントローラ」として販売を開始しているが、それをSIEMなどと連携させるコンポーネント「SDN&Securityマネージャ」のプロトタイプ開発を、データ受け渡しのフォーマット整備とともに進めているという。また、SIEMの役割を担うサービスとして「標的型攻撃検知サービス」の提供準備も進めている。このサービスは、プロキシサーバーのログ情報などを多角的に分析し、通常とは異なる挙動を警告するものだが、アクションの部分にSDNを活用することで、迅速な初動対応を支援する計画だ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ITPro EXPO 2014のNTTデータブースで紹介された、SDNを活用した検知/隔離技術のデモ

ITPro EXPO 2014のNTTデータブースで紹介された、SDNを活用した検知/隔離技術のデモ 不審な通信を検出すると、OpenFlowのフローテーブルを書き換え、ネットワークトポロジを切り替えて監視を強化する

不審な通信を検出すると、OpenFlowのフローテーブルを書き換え、ネットワークトポロジを切り替えて監視を強化する