ドメイン名ハイジャックがマルウェア感染サイトへの誘導に悪用、国内組織の「.com」で被害発生:対策は脆弱性対応やアカウント管理、書き換えに「気付く」手段の併用も

2014年9月から10月にかけて、ドメイン名登録情報の不正な書き換えによる「ドメイン名ハイジャック」が発生し、当該サイトにアクセスしたユーザーがマルウェア配布を試みる不正なサイトに誘導される事態が発生していたとし、JPCERT/CCやJPRSが注意を呼び掛けている。

2014年9月から10月にかけて、ドメイン名登録情報の不正な書き換えによる「ドメイン名ハイジャック」が発生し、当該サイトにアクセスしたユーザーが、それと知らずにマルウェア配布を試みる不正なサイトに誘導される事態が発生していた。国内組織が利用している複数の「.com」ドメインで被害が確認されたといい、JPCERTコーディネーションセンター(JPCERT/CC)や日本レジストリサービス(JPRS)が11月5日、注意を呼び掛けた。

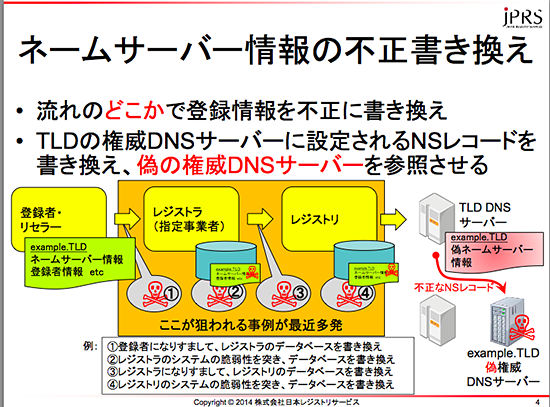

今回の被害は、ドメイン名のデータベースを管理する「レジストリ」のネームサーバーの情報が書き換えられたことで発生している。ドメイン名登録フローのどこかで、偽の権威DNSサーバーを参照するようNSレコードが書き換えられた結果、ドメイン名が攻撃者に乗っ取られ、正規のサイトにアクセスしたつもりの利用者が、攻撃者の用意した偽サイトに誘導されてしまったという。ドメイン名登録者のWebサイトが攻撃を受けたわけでも、Webサイトに脆弱性があったわけでもなく、どこかで書き換えられた偽の情報に従ってDNSが本来の挙動通りに動作した結果だ。

今のところ、権威DNSサーバーのNSレコードが書き換えられてしまった詳しい原因までは確認されていない。しかし、「レジストラ/レジストリのシステムに存在した脆弱性を狙われ、登録情報を書き換えられた」か、「ソーシャルエンジニアリングなどによって登録者/レジストラのアカウント情報が盗み取られ、なりすましアクセスによって登録情報を書き換えられた」可能性が高いと見られる。

JPRSによると、2012年以降に限っても、複数のレジストラやレジストリ、ドメイン名登録情報が攻撃にさらされてきた。しかしその多くは、誘導先サイトで何らかのメッセージを表示する「示威行為」に留まっていたという。これに対し今回の攻撃では、誘導先の偽サイトで、特定のユーザーに対しマルウェアの注入を図る行為が確認されている。何も知らないユーザーまでが、マルウェア感染やフィッシングサイトへの誘導といった危険にさらされる可能性がある点で注意が必要だ。

しかも今回の攻撃では、ネームサーバー上の情報全てではなく一部のみを書き換え、しかも1〜2日程度で元の登録情報に巻き戻すなどの「隠蔽」工作がなされるなど、入念に準備されたことが伺われる。

ドメイン名ハイジャックへの対策は?

ドメイン名ハイジャックは、ドメイン名登録者、リセラー、レジストラ、レジストリにまたがるドメイン名登録フローのいずれにおいても発生する可能性がある。今のところ、JPドメイン名に関して同様の被害は報告されていないというが、仕組み上、全てのトップレベルドメイン名(TLD)がこの攻撃手法の影響を受ける可能性があることから、JPCERT/CCやJPRSでは、ドメイン名登録者やレジストリ/レジストラに対し、適切な対処を取るよう呼び掛けている。

具体的にはまず、ドメイン名登録者やリセラー、レジストラ、レジストリ、いずれにおいても、ドメイン名登録情報を管理するIDやパスワードなどの認証情報、アカウント情報を適切に管理することが求められる。パスワードの使い回しを避けることはもちろん、可能であれば二要素認証やクライアント証明書などの手段を併用すべきという。

また、今回のインシデントに限った話ではないが、ドメイン名を取り扱うリセラーやレジストラ、レジストリにおいては、システムの脆弱性対策も実施する必要がある。

なお、ドメイン名ハイジャックの「防止」は困難でも、万一乗っ取りが発生した際にいち早く気付く手段として、ドメイン名の登録情報を定期的にチェックしたり、登録情報が変更された際にレジストラ/レジストリから送られる通知メールを見落とさないよう留意するといった事柄が挙げられる。一部のレジストリでは、電話でパスフレーズを確認するなどの特別な手続きを経ない限りドメイン名登録情報の書き換えを受け付けない「レジストリロック」というオプションサービスを用意しているため、これを利用するのも1つの手だという(ただし有償での提供となる場合もある)。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ネームサーバー情報の書き換えによるドメイン名ハイジャックは、登録フローのどこでも起こる可能性がある(

ネームサーバー情報の書き換えによるドメイン名ハイジャックは、登録フローのどこでも起こる可能性がある(