カリスマITトレーナーが見てきたActive Directory 15年の変遷:過去、現在、そして未来へ! AD進化の歴史を振り返る(1/4 ページ)

@IT誕生と同じ2000年に登場し、今年で15周年を迎える「Active Directory」。Windows 2000 Serverの“目玉機能”として搭載され、今現在も企業IT基盤として重要な役割を果たしている。15周年を機会に、あらためてActive Directoryの進化を確認してみたい。

マイクロソフトの「Active Directory」はビジネスを支えるIT基盤として、15年という長期間、多くの企業で使われてきた。その間、新たな機能の追加や拡張で時代の要請やビジネス環境の変化に対応してきたが、基本的な部分に大きな変更はない。それだけ当初の設計が優秀だったということだろう。

本稿では、IT管理者の方々がそうしたActive Directoryの歴史を知り、機能やテクノロジが取り込まれた背景を理解することで、運用管理や活用のヒントにしていただければと思う。また、今後のActive Directory環境の在り方を考えていく上でも役立てていただければ幸いだ。

最初のActive Directory――Windows 2000 Server

マイクロソフトは1993年、Windows NT 3.1でサーバーOSビジネスに本格参入した。1996年リリースのWindows NT 4.0は、GUI(Graphical User Interface)による使いやすさが支持されて多くの企業で採用が進んだ。

当初は部門のファイルサーバーとして導入されることが多かったWindows NT 4.0だが、「Enterprise Edition」などの追加により、次第に基幹システムにも進出するようになっていった。ところが、Windows NT(NTドメイン)を大規模な環境に展開するには、以下のような課題があった(他にもあるが、本稿ではディレクトリサービス関連に限定する)。

- 登録可能なユーザー数に制限がある

- 地理的に離れた場所を含めた管理が面倒

- 業界標準プロトコルに準拠していない

- クライアント管理コストが高い

これらの課題を全て解決したのが、2000年にリリースされたWindows 2000 Serverで初めて搭載された「Active Directory」である。

Active Directoryの利点1:登録可能ユーザー数の増加

Windows NTでのユーザー登録データベースの最大サイズは40MB。ユーザー1人当たり1KBを使用するので、上限は最大で4万人となる。実際にはコンピューターアカウント1台当たり0.5KBが必要になるので、2万6000人程度で上限に達してしまう。これはデータベースがレジストリ内に作成されることと、当時のレジストリサイズの上限からくる制約だ。

Active Directoryは、データベースエンジンに「ESE(Extensible Storage Engine)」を使用することで、データベースサイズの上限が事実上撤廃された。Active Directory公開時には「100万人」という値も提示されたが、これは実用的に動作する人数の目標値であり、制限ではない。

Active Directoryの利点2:地理的に離れた場所を含めた管理が容易

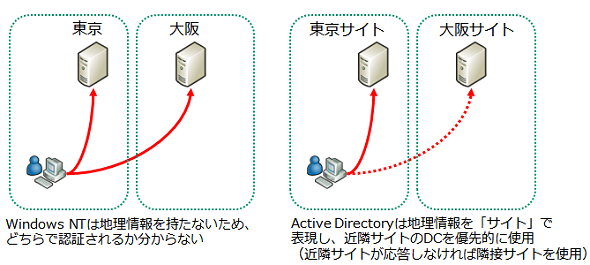

Windows NTには「認証サーバー」(ドメインコントローラー:DC)の地理情報を管理する機能がなかった。認証サーバーの検索に使用する「NetBIOS」には地理情報はもちろん、IPアドレスのような経路情報すら含まれていない(NetBIOSはマイクロソフト固有のネットワーク用プログラムインターフェースである)。実際、ある企業の社員は「日本のDCに認証してほしいのに、何かのはずみでオーストラリアのDCに認証され、それがキャッシュされる」とぼやいていた(図1左)。

Active DirectoryではTCP/IPサブネットにひも付けられた「サイト」を作成することで、「自分の所属ネットワーク」のDCを優先的に利用できるようになった(前出の図1右)。また、Windows Server 2003からは「自分の所属ネットワークのDC」が全て停止しているときには、「次に近いDC」を自動的に選択するようになった。

Active Directoryの利点3:業界標準プロトコルに準拠

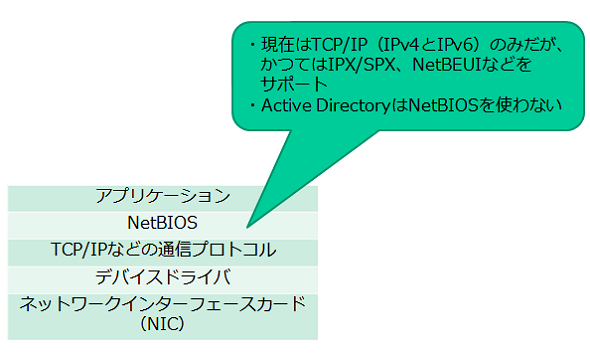

Windows NTは認証を含め、あらゆる機能がNetBIOSを呼び出すことで実行される。NetBIOSはTCP/IPに限らず、どんな転送プロトコルでも問題なく利用できる(図2)。例えば、「NetBIOS over TCP/IP」もその例である。しかし、何でも使える故、TCP/IP(特にIP)が持っている経路情報を効果的に利用することができない。

Active DirectoryではNetBIOSを使わずにTCP/IPのみをサポートすることで、IPアドレスをベースにした地域(サイト)を識別し、「自分から最も近いDC」を認識できるようになった。

Active Directoryはいくつかの機能の集合体だが、ファイル転送プロトコルの「SMB(Server Message Block)」以外は、どれも業界標準のプロトコルを利用している(表1)。実際に、LinuxサーバーをActive Directoryドメインに参加させた例もある。

| 機能 | Windows NT(NTドメイン) | Active Directory |

|---|---|---|

| DCの検索 | NetBIOSネームサービス | DNS |

| 検索 | NetBIOS | LDAP |

| 認証 | NTLMv1またはLM | KerberosまたはNTLMv2 |

| クライアント管理 | SMB(システムポリシー) | SMB(グループポリシー) |

| 表1 主な機能と使用するプロトコル | ||

column:グループポリシーはActive Directoryの一部ではない?

前出の表1を見ると、「グループポリシー」だけがマイクロソフト独自のファイル共有プロトコルを使っていることが分かる。これはなぜだろう。

Active Directoryの開発チームは、Windows Serverの開発チームに所属している。Windows NT時代の反省から、Windows Serverは可能な限り、業界標準プロトコルを使うことになった。そのため、Active Directoryのコンポーネントは、業界標準プロトコルに準拠するようになっている。

対してグループポリシーは、Windows Serverとは別の部署である「Windows」チームで実装されている。マイクロソフトの社内用語で「Windows」は“Windowsクライアント”、つまりWindows 7やWindows 8を指す。グループポリシーはWindows開発チームが作っているため、Windowsしか考慮していないのかもしれない。

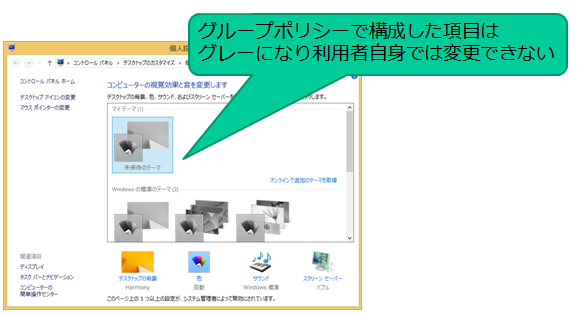

グループポリシーの構成情報の実体は、単なる「ファイル」である。クライアントはログオン時や起動時に、Active Directoryの情報に従って必要な構成ファイルをダウンロードする。ダウンロードしたファイルを解釈し、構成を行うのはクライアントPCであり、サーバーは単にファイルを保持するだけである。Active Directoryは、クライアントに対してどのファイルをダウンロードすべきかという指示は出すが、実際のポリシーの解釈や適用は全てクライアントPCの仕事である。

Active Directoryの利点4:クライアント管理コストの低減

これはActive Directoryというより、Active Directoryと連携して動作する「グループポリシー」の仕組みである。

ここまで説明してきた通り、マイクロソフトはActive Directoryへの移行を促すために以下の三つの理由を用意した。

- 登録可能なユーザー数が増えた(4万人の制限がない)

- 地理的に離れた場所を含めた管理が容易(国際的な企業に有利)

- 業界標準プロトコルに準拠(Windows以外もサポート)

しかし、1万を超えるユーザーを保持する企業は決して多くない。拠点が一つというところも多いし、ネットワークが高速化したことで、国内であれば複数拠点でも特に問題ないケースも増えた。業界標準プロトコルに準拠していなくても、社内のWindowsで互換性があれば十分だ。つまり、上記に挙げた理由のどれもが移行の強い動機にはならなかったのである。

その点、グループポリシーは管理コスト削減に直結するため、注目する人が多かった(図3)。特に2003年ごろに多発したWindowsに対するセキュリティ攻撃は、グループポリシーを使うことで大半が無効化できた。1998年ごろにWindows NTとともに導入されたサーバーハードウエアが、2003年ごろに更改期を迎えたこともあり、Windows NTからWindows 2000 ServerやWindows Server 2003に入れ換える組織が増えたようである。

column:フロッピーディスクで提供された「高度暗号化パック」

暗号は、もともと軍事技術の一部として発達した。かつての米国政府標準暗号「DES(Data Encryption Standard)」は、暗号化強度の低い40ビット鍵版のみ輸出可能であった。これは、解読が容易であり、実質的には暗号として機能しないためである。しかし、「暗号として機能しない暗号化」など無意味なので2000年から規制が大幅に緩和されている。

この規制緩和はWindows 2000の製品CD-ROMのプレスに間に合わなかったため、製品版には「高度暗号化パック」として1枚のフロッピーディスクが同梱された。高度暗号化パックをインストールすることで、Windows 2000では「56ビットDES」および56ビットDESを3回使う「3DES」が利用可能になった。

ただし、暗号化ソフトウエアの流通が完全に自由になったわけではない。米国は現在でも一部の国についての輸出規制があるし、フランスには暗号化製品の輸入制限がある。

筆者が最初に勤めた会社は米国系企業であり、米国輸出管理規則の規制を受けていた。ソ連崩壊前の当時は、戦略物資の規制は今よりもずっと厳しく、研修時に記入してもらう「テキスト受領確認書」には国籍記入欄があった。特に北朝鮮国籍の場合は、外国人登録証の提示が必要だった(幸い、実際には一度も遭遇していない)。いわゆる「在日朝鮮人」は日本人と同じ扱いでよいことになってはいたものの、調べる方も調べられる方もあまり気分のいいものではない。

現在は、国籍条項は実質的に廃止され、特別な書類も不要になった。しかし、規制が全廃されたわけではない。暗号化技術は、個人のプライバシーを守る技術だが、同時に軍事技術としての側面もあることは覚えておきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ