クルマのハッキング対策カンファレンス「escar Asia 2015」リポート:セキュリティ業界、1440度(16)(2/4 ページ)

コストを抑えた車載機のセキュリティ対策アプローチ――セキュリティECU

パナソニックの松島秀樹氏の講演「車載制御システムを保護するセキュリティ技術」では、CAN(Controller Area Network)バスを介した車載機への攻撃を検知、保護するためのコンセプト技術の解説が行われました。この技術は、2015年の「暗号と情報セキュリティシンポジウム」(情報処理学会)でも論文として発表されています。

パナソニックでは、車載ネットワークのセキュリティ対策として、2020年代を目指して三つのアプローチから取り組みを行っており、今回の提案は「フィルタリング方式」と「ネットワーク監視方式」を採用したセキュリティECU(Engine Control Unit)を従来のCANバスに追加接続することにより、比較的低コストで車載ネットワークのセキュリティ対策を行うというものです。

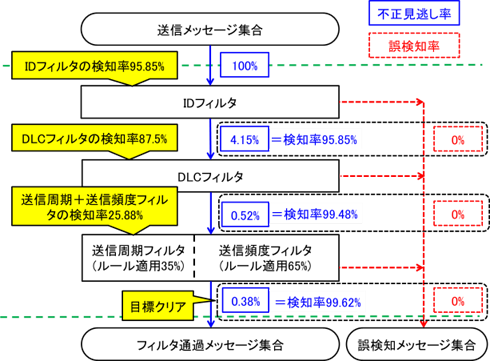

松島氏によれば、フィルタリング方式では、CANメッセージ内のIDおよびDLC(データ長コード)に基づいたフィルターに加えて、送信周期や頻度によるフィルターを追加することで、検知率を一般的なネットワーク型IDS(Intrusion Detection System、侵入検知システム)の目標値である99%以上にすることが可能となったそうです(図2)。

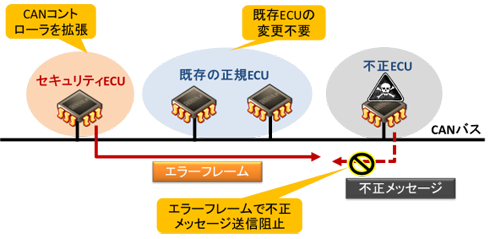

ネットワーク監視方式は、前述のフィルタリング方式やホワイトリストなどによって不正なCANメッセージを検知した際に、エラーフレーム(CANプロトコル仕様で定義されている)をネットワーク上に送信することで、不正なメッセージの送信を阻止するというものです(図3)。

図3 セキュリティECUのコンセプト(芳賀智之他、『車載ネットワークを保護するセキュリティ ECU の提案: 導入インパクトを抑えた CAN 保護手法のコンセプトとその評価』、一般社団法人情報処理学会(2015)、P.4を基に画像拡大)

図3 セキュリティECUのコンセプト(芳賀智之他、『車載ネットワークを保護するセキュリティ ECU の提案: 導入インパクトを抑えた CAN 保護手法のコンセプトとその評価』、一般社団法人情報処理学会(2015)、P.4を基に画像拡大)自動車は、数多くのECUによって構成されており、完成車両に対して後からセキュリティ対策を行うことが非常に困難です。そのため、セキュリティECUを追加することで対策が行える本提案は、新たなセキュリティECUの開発や車両への取り付けに掛かるコストなどの課題を除けば、比較的現実的なアプローチであるといえるでしょう。

カーナビハッキングの実際――自動車メーカーは真摯な対応を

スイスのセキュリティ会社SCRTのPaul Such氏による講演「車載情報端末への攻撃手法」では、カーナビのファームウエアハック手法に関する解説が行われました。

ファームウエアハッキングというと、「ハードウエアを分解してEEPROMなどからファームウエアを抽出する」といったイメージがありますが、Such氏の発表では、ソーシャルエンジニアリングによってファームウエアを入手する方法や、カーナビのボタンやスイッチで長押しなどの特定の操作を行い、特殊なモードに遷移してファームウエアアップデートなどを行う手法が紹介されました。

Such氏がこの方法で入手したファームウエアを調査した結果、開発者と思われるユーザーが残ったままになっており、実際にLinkedInで該当ユーザーを検索したところ、カーナビで使用されているOSの開発会社に所属している人物が見つかったそうです。また、ネットワーク設定に関しても検証用と思われる内容がそのまま残っており、Such氏は、「これらの情報は、適切な開発プロセスを導入していれば削除されるはずのものである」と指摘しています。なお、これらの問題点について自動車メーカーに報告を行ったところ、回答はなかったそうです。

この講演で印象的だったのは、先日のBlack Hat USA 2015で注目を集めたCharlie Miller氏やChris Valasek氏と同様に、Such氏も検証中に「カーナビが起動しなくなる事態に陥った」という話です。自動車をはじめとする組み込み機器に対するハッキングは一見容易に行われているようにも見えますが、技術的な難易度は非常に高く、実際には試行錯誤の繰り返しであるということです。

他のセッションでも言及されていましたが、こうした試行錯誤の結果行われたリサーチャーからの問題報告に対して、自動車メーカーは真摯(しんし)に対応するべきです。また、対応がしやすくなるような仕組みを整備する必要もあるでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ