HPが「STIX」標準採用の脅威情報共有プラットフォームを公開へ:業界縦割りの情報共有を超えられるか

米ヒューレット・パッカード(HP)は、セキュリティ情報共有プラットフォーム「HP Threat Central」をパートナー企業や顧客に公開し、セキュリティ脅威情報の共有範囲拡大を図るという。

サイバー攻撃者側はブラックマーケットを介して攻撃手法や脆弱(ぜいじゃく)性に関する情報を共有、交換し、さまざまな攻撃を仕掛けている。「これに対抗していくには、私たち守る側も組織や業種を超えて協力し、相手が何をしようとしているか理解することが重要だ」——米ヒューレット・パッカード(HP)のHP ArcSight部門、イノベーションおよびアドバンスドテクノロジー長のチャールズ・スターナー氏は、2015年10月7日に行われた記者向け説明会の席でこのように述べ、業界をまたいだ脅威情報共有の必要性を訴えた。

昨今、脅威の数が増し、悪質化する中で、「セキュリティインテリジェンス」と呼ばれる取り組みに注目が集まっている。攻撃元のIPアドレスやそこで使われるマルウエア、感染先の情報といった「点」をつなぎ合わせ、どのようなサイバー攻撃が展開されているかを分析することで、脅威に備える仕組みだ。近年では、セキュリティインテリジェンスの提供に特化したベンダーも、米国を中心に登場している。

HPもその一社で、「HP Threat Central」というセキュリティ情報共有プラットフォームを用意し、「HP Global Threat Intelligence Alliance」というプログラムを通じてパートナー企業や顧客に公開し、セキュリティ脅威情報の共有範囲拡大を図るという。スターナー氏は「われわれ自身がインテリジェンスプロバイダーになるのではなく、そうした企業と協力してオープンなプラットフォームを提供し、顧客の防御をより強固なものにしていくことが目的だ」と、プログラムの目的を説明した。

脅威情報の提供元となるパートナー企業として、米エイリアンボルト(AlienVault)やクラウドストライク(CrowdStrike)といったインテリジェンスプロバイダーが名を連ねている他、国内からは日立製作所もHP Threat Centralへの参加を表明した。また、HPのセキュリティ製品やサービスの顧客は顕名でも、あるいは匿名で公開範囲を指定する形でも情報を共有できるという。

HP Threat Centralに登録される情報は、脅威情報に関する国際標準である「STIX(Structured Threat Information Expression )」形式で記述される。例えば、あるIPアドレスの特定のポートからの通信が悪意あるものとしてHP Threat Centralに登録されると、参加している他の企業もそれを参照し、同じように被害が生じているかどうかといった情報をフィードバックする仕組みだ。こうしたフィードバックを通じて「新たな脅威であり、注意が必要だ」といった判断を下し、情報の精度を高めていくことも狙いの一つという。

既に、政府機関や業界団体が先導する形で情報共有の枠組みを構築している例もあるが、「縦割り」の壁を乗り越えられているかというと疑問が残る。「IT業界だけ、金融業界だけ、というサイロ化された形ではなく、より大きなコミュニティの中で情報を共有し、判断できるようにしていく」ことをHP Threat Centralの特徴にしていきたいとスターナー氏は述べた。

被害に備え、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)の構築に取り組む組織や企業が増えている一方で、被害を受けた組織が脅威に関する情報を共有したり、公開したりすることはまれだ。だが、サイバー犯罪や標的型攻撃による被害が増加の一途をたどる今、「情報共有に関しては攻撃者の方が一歩先を行っている。単独で対抗することは難しい。SOCを作っても社内に閉じるのではなく、互いにコラボレーションしていくことが重要だ」とスターナー氏は述べ、信頼できる形で、組織の枠を超えた情報共有や連携を進めていく必要があると訴えた。

HP Threat Centralは、一般公開に向けた準備を進めている段階だ。正式公開時には、最初の6カ月間は無料で利用でき、以降はサブスクリプションベースの課金体系を採用する予定という。

HPは同時に、何らかのマルウエアに感染したホストを特定する「HP DNS Malware Analytics(DMA)」も発表している。これは、シグネチャではなく、DNSトラフィックの解析に基づいてマルウエア感染の有無を検査するエージェントレスのサービスだ。マルウエアに感染した端末は、攻撃者が用意した外部のC&C(Command and Control)、あるいはC2サーバーと呼ばれる悪意あるサイトにアクセスを試みることが多い。HP DMAはこうした動きを検出し、感染ホストを迅速に特定、それ以上の被害拡大を食い止める手助けになるという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

米ヒューレット・パッカード(HP)のHP ArcSight部門、イノベーションおよびアドバンスドテクノロジー長 チャールズ・スターナー氏

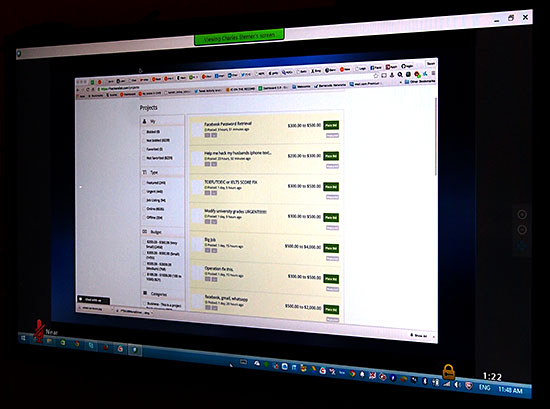

米ヒューレット・パッカード(HP)のHP ArcSight部門、イノベーションおよびアドバンスドテクノロジー長 チャールズ・スターナー氏 情報共有に関して攻撃者側は先行しており、さまざまな情報や成果物がネット上で売買されているという

情報共有に関して攻撃者側は先行しており、さまざまな情報や成果物がネット上で売買されているという