中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは:川口洋のセキュリティ・プライベート・アイズ(56)(1/2 ページ)

攻撃技術ではなく、組織運営なども含めた「守る技術」を持つエンジニアを発掘・顕彰するためのセキュリティイベント「Hardening 10 ValueChain」が、2015年11月7〜8日に沖縄で開催されました。本稿では、実行委員の1人である川口洋氏が、運営視点でのリポートをお届けします。

「Hardening 10 ValueChain」開催

皆さんこんにちは、川口です。2015年もあっという間に年の瀬となりました。年を越してしまわないうちに、11月7〜8日にかけて行われた「Hardening 10 ValueChain」の様子をお届けします。高橋睦美氏のすてきなリポート記事が@ITで公開されていますので、そちらも併せてご覧ください。

今回の「Hardening 10 ValueChain」では、「さまざまな価値をつなげて最大化すること」を目的として、コンセプトを作成しました。特に、技術スキルだけではなく、組織運営の総合力を競ってもらえるように、さまざまな仕掛けを用意しました。その一つが募集要項です。今回、応募者の方には、以下の中から自分の所有するスキルを最大5つまで選択してもらう形にしました。

ベンダー選定、受発注、ソフトウエア開発、セキュア開発、アジャイル、

脆弱性診断、システム運用、インフラ構築・運用、広報、レピュテーション対応、

データベース、ネットワーク、インシデントレスポンス、(社長)秘書、

マルウエア解析、人事(HR)、サーバーチューニング、総務、ロジ、

グラフィックデザイン、プロジェクトマネジメント

応募者の多くは、「ソフトウエア開発」「システム運用」「インフラ構築・運用」「ネットワーク」のスキルを選択していました。Hardening Projectは、この辺りのスキルを持つエンジニアに注目されているイベントなのでしょう。一方で、「広報」「(社長)秘書」「人事(HR)」「総務」「ロジ」など、技術系以外のスキルを記載してくれた方もいました。

個人的にはこの応募結果を見たときに、「これは楽しくなりそうだな」と感じました。ただ、楽しみに感じる反面、応募数が非常に多かったため、多くの方に落選通知を送らなければならなかったことは残念でした。キャパシティの問題もあるので仕方ないのですが、今回選に漏れた方も、ぜひもう一度、次回のHardening Projectに応募してほしいと思います。

Hardening 10 ValueChainのシナリオコンセプト

これまでのHardening Projectは、「セキュリティの8耐」と呼ばれることもあるぐらい、参加者が競技環境で苛烈な攻撃にさらされるものでした。「フルボッコにされてこそHardening」という名言を残した参加者もいるほどです。

「インシデント対応を体験する」という意味ではこの方向性のままでもよかったのですが、これまでに「攻撃が激し過ぎて、結局何もできずに帰ってしまう」という参加者がいたため、今回はシナリオの数を絞り、一つ一つの評価を丁寧に行う方針に変更しました。今回のシナリオとしては、最近問題となっているセキュリティインシデントを中心に、以下のようなものを用意しました。

- 標的型攻撃

- 業務アプリからの情報漏えい

- DD4BC(DDoS for Bitcoin)

- Malvertising(広告からのマルウエア感染)

- 潜んでいたマルウエアの再活動

- 応募フォームのWebアプリからの情報漏えい

例えば、標的型攻撃では外部の組織から「マルウエアに感染している可能性がありますよ」と通報がくるところからシナリオがスタートします。現実世界では、契約しているセキュリティベンダーやJPCERTコーディネーションセンター(JPCERT/CC)、監督官庁などからの通報によりインシデント対応をスタートさせるケースがあるので、その状況をシナリオに組み込みました。すでにマルウエアに感染している状態からスタートするため、対処すべき項目は、以下のように多数あります。

- 現状の把握(誰から連絡がきたか。どこが被害を受けたか)

- 社内関係部署への連絡(セキュリティ管理者や上長など)

- マルウエア感染端末の特定

- 被害拡大防止

- 感染原因の調査

- 被害範囲の調査

- 社内への注意喚起

- 情報共有の枠組みの中での連携

- 社外へのアナウンス

参加者たちは、これらの必要な対処項目を整理し、それぞれに優先順位を付けた上で対応することを求められます。多くの組織では、社内マニュアルや手順書が用意されていると思いますが、実際に緊迫した状況下でインシデント対応をした経験がある人は少ないでしょう。そうした状況を参加者に体験してもらうのが、Hardening Projectの主な目的の一つです。

Hardening Projectの技術チームである「kuromame6(くろまめしっくす)」は参加チームの対処状況をリアルタイムに評価して、評価システムに反映していきます。今回は、参加チームが迅速に行動できれば評価が上がり、仮想空間のショップの売り上げも上がる仕組みになっていたため、対処にはスピードが求められました。

Copyright © ITmedia, Inc. All Rights Reserved.

競技解説の様子

競技解説の様子 今回は1チーム10人制になり、よりチームワークが重要になった

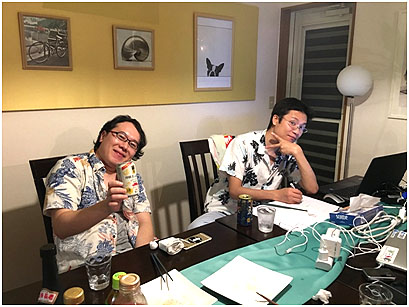

今回は1チーム10人制になり、よりチームワークが重要になった Hardening Day終了後の競技採点の様子(左:中津留勇氏、右:筆者)

Hardening Day終了後の競技採点の様子(左:中津留勇氏、右:筆者)