Windows 10の「ワークプレース参加」はどうなる?[前編]:vNextに備えよ! 次期Windows Serverのココに注目(43)(1/2 ページ)

Windows 10のデバイス認証は、Windows 8.1に新機能として追加された「ワークプレース参加(Workplace Join)」機能を発展させたものであり、Windows 10の新機能「Microsoft Passport for Work」の要素技術でもあります。しかし、Windows 10におけるデバイス認証の仕組みや導入方法は、Windows 8.1のワークプレース参加から大きく変更されています。

Windows 8.1のワークプレース参加のおさらい

Windows 10におけるデバイス認証や「Microsoft Passport for Work」の話を始める前に、Windows 8.1のデバイス認証を説明しましょう。Windows 8.1の状況から話を始めることで、Windows 10におけるデバイス認証を理解する手助けになりますし、旧バージョンとのWindowsとの混在環境が実現できることを知ることができます。

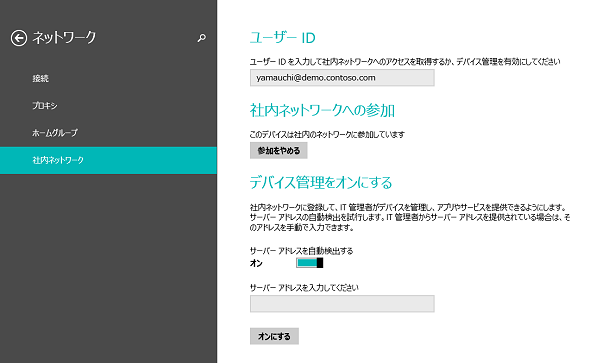

Windows 8.1では「ワークプレース参加(Workplace Join)」という機能が利用できます(画面1)。この機能は、「社内参加」や「社内ネットワークへの参加」と呼ばれることもあります。Windows Server 2012 R2のActive Directoryドメインにおいて、BYOD(Bring Your Own Device:個人デバイスの業務利用)の利用シナリオを可能にする機能です。

Active Directoryドメイン内に展開されたアプリケーションやリソースは、Active Directoryのドメインに参加したクライアントPCから利用できますが、ドメインユーザーのIDとパスワードがあればアクセスできる場合もあります。ワークプレース参加を利用してPCやデバイスをActive Directoryに事前に登録しておくことで、ドメインに参加しないPCやデバイスからのアクセスをデバイス認証に基づいて許可できます。

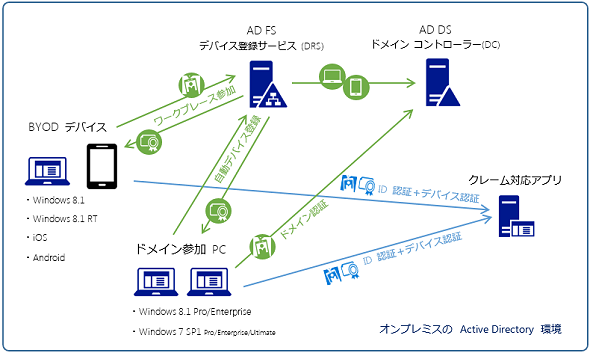

Windows 8.1の全てのエディションおよびWindows 8.1 RTデバイスは、ワークプレース参加機能を標準搭載しています。また、iOS 6.0以降(標準)、Android 4.0以降(専用アプリが必要)、ドメインに参加するWindows 7(Professional以上のエディション、Workplace Join for Windows 7が必要)についても、ワークプレース参加が可能です。

ワークプレース参加のデバイスは、Windows Server 2012 R2の「Active Directoryフェデレーションサービス(AD FS)」の「デバイス登録サービス(Device Registration Service:DRS)」を通じて、Active Directoryのディレクトリに登録され、デバイスにインストールされる証明書によって「信頼されたデバイス(登録済みデバイス)」としてデバイス認証できるようになります(図1)。

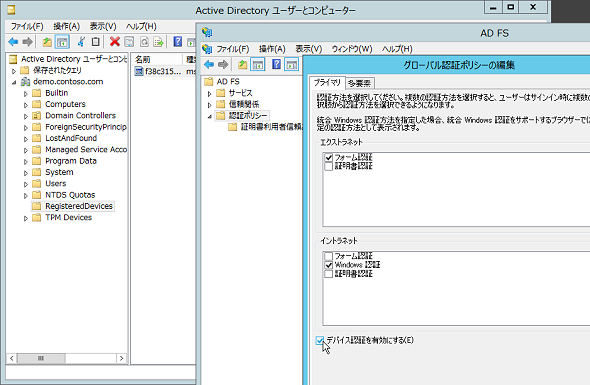

ワークプレース参加で登録されたデバイスは、AD FSのクレームベース認証に対応したWebアプリケーションやサービス、Windows Server 2012 R2のファイルサービスの新機能である「ワークフォルダー」などへのアクセスの際のAD FS認証時に、フォーム認証やWindows統合認証といった従来のプライマリー認証に、追加でデバイス認証を加え、2要素認証でアクセスを制御できます(画面2)。

Webアプリケーションプロキシによるインターネットからのアクセス許可

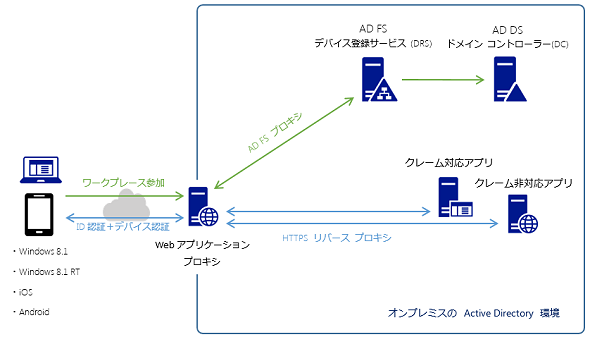

Windows Server 2012 R2からは「リモートアクセス」の役割の1つとして、「Webアプリケーションプロキシ(Web Application Proxy)」の役割サービスが追加されました(図2)。

Webアプリケーションプロキシは、社内ネットワークとインターネットとの境界に設置することでHTTPSのリバースプロキシとして機能し、社内ネットワーク上のアプリケーションやリソースをインターネット側にある社外のPCやデバイスに公開できます。

Webアプリケーションプロキシは、AD FSプロキシとしても機能し、クレームベースの社内アプリケーションやリソースへのアクセスをAD FS認証で保護できます。また、クレームに対応しないアプリケーションやWebサイトをAD FS認証で保護することもできます。もちろん、社外のPCやデバイスの新規のワークプレース参加や、デバイス認証による2要素認証のアクセス制御が可能です。

Copyright © ITmedia, Inc. All Rights Reserved.