ネットワークアクセス制御の基本――「正しいセキュリティ設計の考え方」入門:セキュリティ・テクノロジー・マップ(1)(1/2 ページ)

セキュリティ技術についての知識が必要になったけれど、学ぶべきことが多過ぎて何から手を付ければよいのか分からない。そんな方も多いのではないでしょうか? 本連載は、そんな皆さまのために、さまざまなセキュリティ技術の基本を一望できる「世界地図」を提供することを目指します。

セキュリティ製品を使うための“考え方”を身に付けよう

セキュリティ製品の導入などに関わったことのある人で、「この製品は何を守るものなのだろう」「本当にこの配置でいいのだろうか」などと感じたことがある方は少なくないのではないでしょうか? ネットワークやサーバを適切に設計・構築し、セキュリティ製品を正しく選定・配置するには、各ベンダーのWebサイトにある「製品情報」などを見るだけでは、不十分です。

本当に重要なのは、個々の機能の背後にある「セキュリティ的な考え方」、言い換えれば、「何を守るためにその機能が必要なのか」を理解することです。セキュリティの考え方を理解していなければ、自信を持った製品選定、セキュリティ対策はできません。「特定ベンダーのラインアップでそろえておく」「定評ある製品を組み合わせてみる」、そんな“取りあえず”の対策になってしまいます。

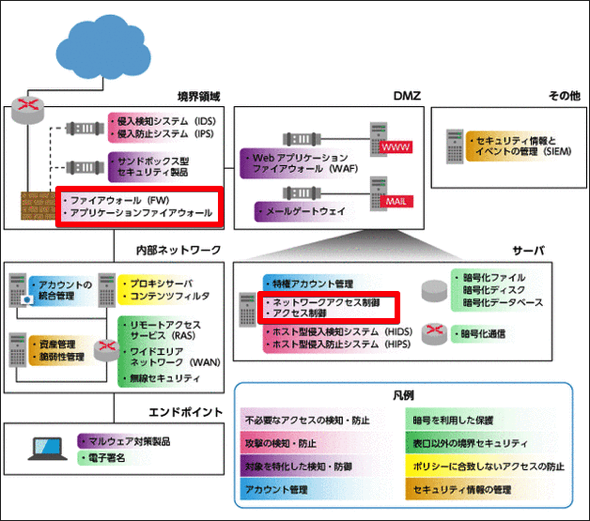

そこで本連載では、典型的な企業ネットワークを想定して、「ファイアウォール」や「侵入検知システム(IDS)」といったセキュリティ技術の背後にどのような考え方があるのか。なぜ、セキュリティを高めるためにそれらの機能が必要なのかを網羅的に解説し、併せて参考記事を紹介していきます。本連載が、これからセキュリティについて学ぼうとする方々の道しるべになれば幸いです。

また、マップの全体像、連載記事や関連記事一覧は連載トップページにまとめていきます。ぜひこちらもご覧ください。

不必要なアクセスを検知・防止するための仕組み

初回となる今回は、「アクセス制御」について解説します。アクセス制御の役割は、以下の2つです。

- ポリシーに沿った必要なアクセスを許可する

- ポリシーに沿わない不要なアクセスを拒否する

また、重要なアクセスについては許可・拒否の内容を証拠(証跡)としてログに記録することで、管理者が異常を検知、対応できるようにします。

アクセス制御が許可/拒否の判断材料にするのは「誰が」「どこに対して」「何をしようとしたのか」という情報です。例えば、組織のネットワークでは、インターネットなど外部からの脅威を考慮する必要があります。このような場合、危険な通信が組織内部に入ってこないように、「組織外部から組織内部への通信が」「組織内部の宛先に対して」「必要ないはずの通信を行う」のを拒否します。

同様に、サーバ内でも、ユーザーの持つ権限により、実行可能な操作を制限するのが一般的です。「一般ユーザーが」「サービスの設定ファイルに対して」「削除操作を行う」といったポリシーに反するアクセスを拒否します。

このようにアクセス制御は、ネットワーク上の通信においても、サーバ上での操作においても共通するセキュリティの基本的な考え方の1つです。では、実際にこのアクセス制御を実装すると、どのような機能になるのでしょうか? 今回は、ネットワークにおけるアクセス制御について解説します。

Copyright © ITmedia, Inc. All Rights Reserved.

5分で絶対に分かるファイアウォール

5分で絶対に分かるファイアウォール 5分で絶対に分かる次世代/L7ファイアウォール

5分で絶対に分かる次世代/L7ファイアウォール いまさら聞けない「境界」防御

いまさら聞けない「境界」防御