コンピュータ同士が競うCTFがついに実現、その後人間との“共闘”も:脆弱性の発見・修正を自動化し、レスポンスの迅速化を目指す

米国時間の2016年8月5日、「参加者が全てコンピュータ」というこれまでにないセキュリティ競技会が開催された。コンピュータたちが脆弱性の発見、検証、修正に関する能力を競い合った。

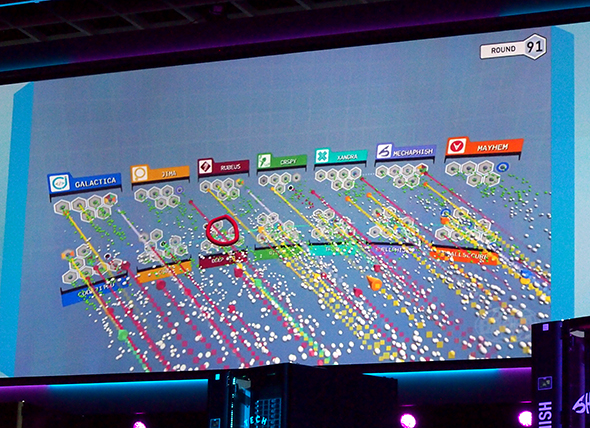

米国防高等研究計画局(DARPA)は2016年8月5日(米国時間)、米国ラスベガスで行われたイベント「DEF CON 24」で、セキュリティ上の脆弱(ぜいじゃく)性を見つけ、修正する技術を競うコンテスト「Cyber Grand Challenge(CGC)」を開催した。セキュリティ技術を競う一般的なCapture The Flag(CTF)イベントとの最大の違いは、参加したのが人間ではなくコンピュータ、それも自律的に動作する一種の人工知能だということだ。

CGCは、脆弱性の発見と修正という作業を自動化することによって、防御能力の向上を図ることを目的としている。DARPAが3年という時間と約5500万ドル(約55億7000万円)の費用を掛けて進めてきたコンテストには、米国104チームの中から予選を勝ち抜いた7チームが参加した。

参加チームが開発したコンピュータは、人間のセキュリティ技術者が行うのと同じように、ソフトウェアのファジングや動的解析、ネットワークプロトコル解析といった手段を用いて、一定時間ごとに配布される問題に含まれている脆弱性を見つけ出していく。そして、バイナリファイルに手を加えて脆弱性を修正したり、IDS(Intrusion Detection System)のルールをアップデートするなどして、サーバ上の「フラグ」を保護する。これにより、得点が加算される仕組みだ。また、他チームの脆弱性を探し出し、実証コードを送ってフラグを得た場合にも得点が加わる。

加えてCGCでは、「サービスの可用性」も評価の対象となっている。例えば、脆弱性を修正するために適用したパッチが原因となってサービスに悪影響が生じると、得点は伸びない。

8月5日に行われた決勝戦で各チームは、MorrisワームやSQL Slammerに悪用された古い脆弱性から、近年多くのシステムに影響を与えたHeartbleedなどの脆弱性に至るまでを発見。中にはSendmailで発見されたCrackaddrの脆弱性のように、人の手で発見するのが難しい脆弱性を見つけたチームさえあった。DARPAのプログラムマネジャー、マイク・ウォーカー氏によれば、決勝戦を通じて延べ650件の脆弱性が発見され、そのうち421件が修正されたという。

ウォーカー氏は、「ゼロデイ脆弱性を悪用するサイバー犯罪者に対抗するには、時間がネックになる」と説明する。その点コンピュータならば、人間には不可能なスピードで脆弱性を解析、修正できる。ひいては脅威への迅速な対処を可能にする。「脆弱性の検出と検証、修正の自動化は、ITへの依存度が高まり、あらゆるものが“つながる”これからの世界において、ますます重要な役割を果たすだろう」と同氏は言う。

ただし、機械学習や人工知能といったキーワードには、懸念も付いて回る。例えばサイバーセキュリティの場合、「コンピュータが自動的に脆弱性を見つけ出し、攻撃に悪用するのではないか」と心配する声がある。これに対してウォーカー氏は、「機械による自動化は、人間を補完し、セキュリティを向上させるためのものだ」と述べ、シンプルな作業を高速に実行するのが得意な機械と、複雑な作業を創造的にこなせる人間とが共同作業を行うことで、よりよい環境を実現できるとした。

なお、競技の結果1位を獲得したのは「Team ForALLSecure」が開発した「MAYHEM」だった。MAYHEMは人間のチームに混じって「DEF CON CTF」決勝戦にも参加。戦いの行方に関心が集まったが、残念ながら入賞はならなかった。

関連記事

地雷を踏み抜き、失敗から学べ! 運用力を磨く「情報危機管理コンテスト」

地雷を踏み抜き、失敗から学べ! 運用力を磨く「情報危機管理コンテスト」

サイバー空間にゴールデンウイークはなかった?――5月のセキュリティ関連トピックまとめ

サイバー空間にゴールデンウイークはなかった?――5月のセキュリティ関連トピックまとめ

実際のサイバー攻撃を摸したセキュリティコンテスト――アジア決戦を制したのは

実際のサイバー攻撃を摸したセキュリティコンテスト――アジア決戦を制したのは

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ