セキュリティ事故対応に備えて知っておきたい「ディスクコピー」の手順:セキュリティ教育現場便り(7)(1/2 ページ)

セキュリティ教育に携わる筆者が、今本当に必要なセキュリティ教育を解説する本連載。第7回では「証拠保全」の方法を、具体的なツールの操作手順とともに解説します。

情報セキュリティ事故が起きたときには、証拠となるPCやデータを確保し、分析を行う必要があります。今回は前回に引き続き、そんな分析に役立つディスクコピーツールの使い方を紹介します。また、ディスクのコピー作業やログの分析を行う担当者に求められる「事故対応中の心構え」についても解説します。

証拠保全に利用できるツールその2――「FTK Imager」

前回は、メモリのコピーを取得できる「DumpIt」を紹介しました。今回は、ディスクとメモリの両方のコピーを取得することができる「FTK Imager」を紹介します。

「FTK Imager」は、AccessDataが公開しているツールです。ディスクのコピー機能によって、HDDやSSDなどの物理コピーを取得できます。取得した物理コピーは、ファイルの形式で保存されます。かつては物理コピーというとHDDからHDDへ丸々複製する方法が中心でしたが、最近では取り扱いのしやすさなどからファイル形式を採用することが増えています。複数の担当者が分析を行う際には、イメージファイルを担当者間でコピーして渡すことができます。

物理コピーでは、通常のファイルコピーと異なり、削除済みのデータの他、ファイルの削除や更新時の断片化したデータもコピーされます。さまざまな痕跡を基にファイルを復元できれば、攻撃による被害やその原因を明らかにすることができるかもしれません。また、調査の際はコピーした保全データを分析するため、調査に失敗しても元のディスクに影響はありません。

前回も紹介したように、例えばウイルス感染などの事故が起きたとき、ディスクコピーを自社で行うことで、証拠確保と業務継続の両方を実現することができます。ウイルスに感染したときは、感染の疑いのあるPCをいったん回収し、自社の担当者や情報セキュリティベンダーが分析するまで証拠として確保しておきます。代替PCがあれば、PC利用者は業務に戻ることができます。代替PCがない場合は、全ての分析が終わり、PCが返却されるまでは業務に支障を来すでしょう。情報セキュリティベンダーに引き渡す証拠としてディスクのコピーを自社で取得しておくことで、ユーザーにはOSを再インストールしたPCを返却できます。

FTK Imagerを使うと、前回紹介した「DumpIt」と同様にメモリダンプも取得できます。どちらのツールを利用しても同じ結果を得られるので、いろいろと試してみて、使い勝手が良いものを選ぶとよいでしょう。なお、細かな差ですが、DumpItの方がプログラムとしてサイズが小さいため、メモリダンプを取得する際にメモリ上にロードされるデータサイズも小さくなります。証拠への影響を考慮するなら、念のため小さいサイズのプログラムを利用したほうがよいかもしれません。

FTK Imagerをダウンロードしよう

それでは、FTK Imagerによるディスクコピーの方法を確認します。システム担当者やセキュリティ担当者は、以下に挙げる手順を知っておくとよいでしょう。併せて、定期的にディスクコピーやメモリコピーの訓練をしておき、いざというときに備えておきましょう。

FTK Imagerのダウンロード

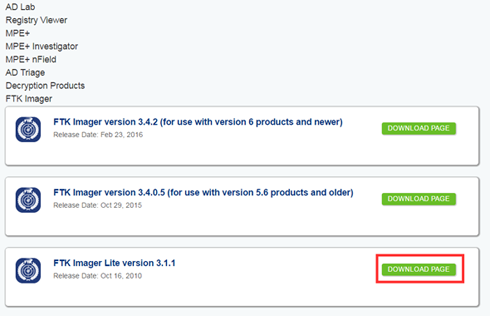

ダウンロード用URL:http://accessdata.com/product-download/digital-forensics

AccessDataは、e-Discovery(訴訟における証拠開示制度。電子データを含む訴訟に関わる資料を収集し、開示するもの)やデジタルフォレンジックに関わるソリューション、サービスを展開している。特に、デジタルフォレンジックにおけるディスクやメモリの分析に利用するツール「FTK」が有名。今回紹介するのは、簡易的な保全と分析機能が付いた無料版の「FTK Imager」。

FTK Imagerには、2つの種類があります。PCにインストールして使う通常版と、インストールなしに利用できるFTK Imager Liteの2種類です。ウイルス感染したPCのディスクコピーを行う場合は、証拠に影響がないように、FTK Imager Liteを利用しましょう。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

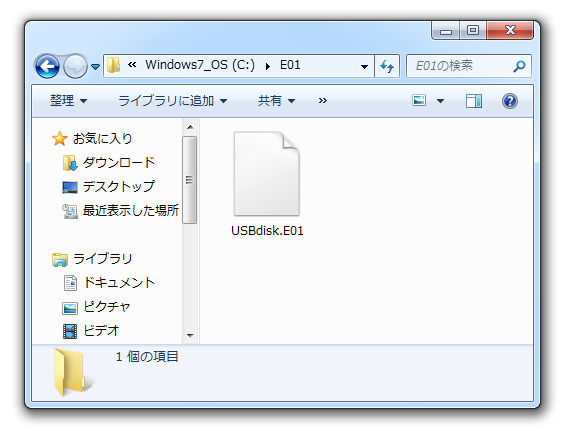

図1 イメージファイルの例

図1 イメージファイルの例

セキュリティベンダーが解説する「事故対応を外注するなら絶対に守ってほしいポイント」

セキュリティベンダーが解説する「事故対応を外注するなら絶対に守ってほしいポイント」 セキュリティ事故対応における“オープンソース”活用法指南

セキュリティ事故対応における“オープンソース”活用法指南 インシデント発生時のコストを最小限に抑えるデータ運用術

インシデント発生時のコストを最小限に抑えるデータ運用術