「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2):vNextに備えよ! 次期Windows Serverのココに注目(61:特別編)(2/2 ページ)

ディレクトリ統合前のまでの評価環境の構築ポイント

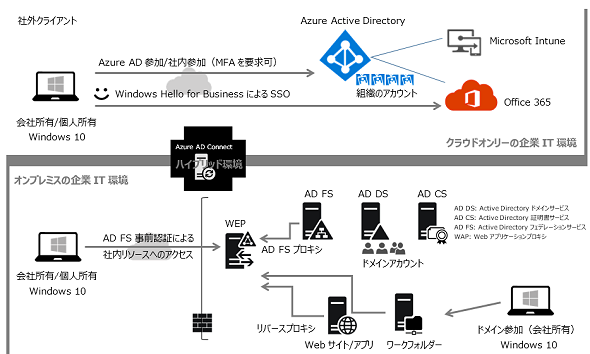

以下の図2は、Windows Hello for Businessの論理的な検証環境を示したものです。最初に、クラウドだけの環境と、オンプレミスだけの環境をそれぞれ準備します。

図2 Windows Hello for Businessの検証環境の全体像。まず、クラウドだけ、オンプレミスだけの環境をそれぞれ構築し、2つをディレクトリ統合して、Windows Hello for Businessをオンプレミスに展開する

図2 Windows Hello for Businessの検証環境の全体像。まず、クラウドだけ、オンプレミスだけの環境をそれぞれ構築し、2つをディレクトリ統合して、Windows Hello for Businessをオンプレミスに展開するクラウドだけの環境は、Azure ADの組織アカウントでWindows 10をセットアップするだけで、すぐにWindows Hello for Businessを利用できます。

オンプレミスだけの環境は、社内のActive Directoryドメイン環境と、Webアプリケーションプロキシを利用した社外からのアクセス環境を構築したものです。

この2つの環境をディレクトリ統合してハイブリッドクラウド環境にすることで、Windows Hello for Businessのオンプレミス展開が可能になります。

オンプレミス環境はWindows Server 2012 R2の機能レベルのドメインでも構築できますが、Windows Hello for Businessをオンプレミスに展開するためには「ドメインコントローラーの1台をWindows Server 2016にする」(Windows Server 2016のスキーマにアップグレードする)こと、そして「Windows Server 2016のAD FSを使用する」必要があります。オンプレミス環境の構築手順は、Windows Server 2012 R2とそれほど変わりません。詳しい手順は説明せずに、ポイントだけをピックアップします。

Azure ADディレクトリを準備する

まずは、Azure ADにディレクトリを準備します(画面3)。Microsoft Azureサブスクリプション契約(無料評価版を含む)があれば、「Azureクラシックポータル」(https://manage.windowsazure.com/)から「ドメイン名.onmicrosoft.com」のDNS名を持つディレクトリを無料で作成できます。

Enterprise Mobility+Security E3(旧称、Enterprise Mobility Suite)のライセンス(無料評価版を含む)を所有している場合は、テナント管理者の資格情報(ユーザー名@ドメイン名.onmicrosoft.com)で、Azureクラシックポータルからテナントのディレクトリ(ドメイン名.onmicrosoft.com)を管理できます。

Office 365やMicrosoft Intuneのテナントが既に存在する場合は、テナント管理者のアカウントの資格情報で、Azureクラシックポータルからテナントのディレクトリを管理できます。

なお、複数のサービスを併用する場合は、Microsoft Azure、Office 365およびMicrosoft Intuneを単一のディレクトリ(ドメイン名.onmicrosoft.com)として準備します。

Azure ADに作成した新しいディレクトリでは、既定で「Azure AD参加」が有効になっています。Azure AD参加を利用できるかどうかは、「Azureクラシックポータル」(https://manage.windowsazure.com/)で対象ディレクトリの「構成」を開き、「デバイス」の「ユーザーはデバイスをAzure ADに参加させることができます:すべて」となっていることを確認します。

Microsoft Intuneを利用できる場合は、Azure ADのディレクトリの「アプリケーション」ページで「Microsoft Intune」アプリを有効化してください。これにより、Azure ADの組織アカウント(およびディレクトリ同期されたオンプレミスのドメインアカウント)の資格情報を使用して、Azure AD参加または社内参加をセットアップすると、登録デバイスの情報がMicrosoft Intuneにも反映されて、自動的にモバイルデバイス管理(MDM)の管理対象になります。

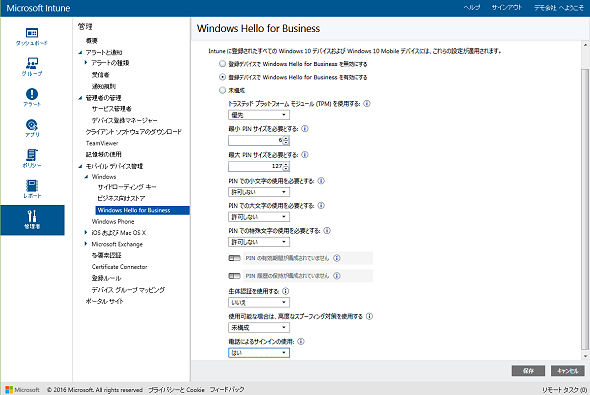

Microsoft Intuneのモバイルデバイス管理の管理対象に対しては、Microsoft Intuneポータルの「管理者」→「モバイルデバイス管理」→「Windows」→「Windows Hello for Business」で、Windows Hello for Businessの設定と有効/無効を強制するポリシーを作成できます(画面4)。

既定は「デバイスを参加させるにはMulti-factor Authが必要:いいえ」ですが、この設定に関わらず、Azure AD参加のためには二段階認証が要求されます。二段階認証を可能にするために「Multi-Factor Authentication」の「サービス設定の管理」を開き、サービス設定とユーザーに対する多要素認証を有効化します。

Windows Hello for Businessをオンプレミスに展開するためには、Azure Active Directory Premium P1(またはAzure Active Directory Premium P1を含むライセンス)の購入が必要です(無料試用版あり)。Azure Premium P1ライセンスは、Azure Premium P1ライセンスの機能を使用するユーザーに対して割り当てる必要があります。ディレクトリ統合する場合は、ユーザーが同期された後に割り当てる必要があることに注意してください。

次回は、オンプレミス環境でのADドメインサービスの役割のインストールと、ドメインコントローラーの展開のポイントを解説します。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.