なぜ、データベースセキュリティが必要か──企業の対策率「たった20%」の現状:今さら? 今こそ! データベースセキュリティ(2)(1/2 ページ)

本連載では、データベースセキュリティの「考え方」と「必要な対策」をおさらいし、Oracle Databaseを軸にした「具体的な実装方法」や「Tips」を紹介していきます。今回は、あらためて「なぜ、データベースセキュリティが必要なのか」を説明します。

データベース=「金庫」である

「宝くじで1等が当たった」としましょう。当選を実感したいあなたは、当選金を全て現金で引き出して、自宅へ持ち帰ることにします。取りあえず無事に自宅までは持ち帰れました。

そのときにあなたは、「自宅でこの大金を守るため」にどんな対策をしますか?

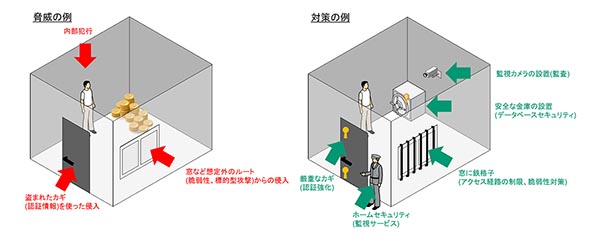

例えば、玄関の鍵を厳重なものにする、窓から侵入されないように鉄格子をはめる、防犯カメラを設置する、ホームセキュリティ会社と契約するなど、さまざまな対策が思い付きます。そして、この現金もどこかの部屋に「むき出しで置いておく」ことはないと思います。鍵の掛かる金庫で保管するのが自然です。

このように、大切なものは幾重にも対策をして厳重に管理します。

では、同じように重要な「データ」はどうでしょうか? 上記に当てはめると、データベースは「金庫」になります。皆さんが管理するサーバも、当然ファイアウォールを設置して、ネットワーク監視をして、ウイルス・マルウェア対策ソリューションを入れて、そして、データベースはデータセンターの奥のネットワークに設置していることでしょう。……しかし、この「データベース自体のセキュリティ対策が考慮されていない」ケースが多いのです。

この状況は、部屋に「札束が置きっ放し」、もしくは「金庫には入れてあるけれど、鍵を掛けていない」ような状態です。もし空き巣に侵入されたら、いち早く持っていかれてしまうでしょう。

筆者が「データベースは重要なデータを守る最後の砦」と提言しているのはこのためです。金庫に入れるほど大切なものならば、必ず鍵を掛けて厳重に管理するのと同じように、データはデータベースに格納し、さらにデータベースに適切なセキュリティ対策をすべきなのです。データベースに格納しさえすれば安全と考えてしまうかもしれませんが、残念ながらデータベースにデータを入れるだけでは十分に安全とはいえません。

サイバーセキュリティの重要性が増している2017年現在、ネットワーク層でのセキュリティ対策だけでなく、データベースを含めた他の層でもセキュリティ対策を行う「多層防御」と呼ばれる対策が注目されています。まさに現実社会で「大切なものは幾重にも対策をして厳重に管理する」と直感的に行っていることをITシステムの世界に取り入れた考え方です。データベースには標準機能でもさまざまなセキュリティ機能が備わっています。これらの機能を有効に活用して、まず厳重にデータを管理していく心掛けが必要となっています。

「データベースは攻撃されない」はもう通用しない

なぜ、これまで「データベースは攻撃されない」と思われていたのでしょうか。データベースは多くの場合、データセンターの奥のネットワークに隔離されているので、データベースに直接アクセスされることはない=だから安全である、という考えがあったと推測されます。

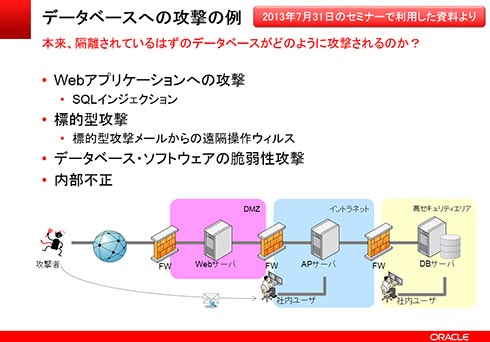

しかし昨今のサイバー攻撃の脅威は、恐らく皆さんが思っている以上に日々多様化・高度化しています。データベースに直接アクセスできないはずの環境へ、アプリケーションサーバや運用端末を経由してデータベースが実際に攻撃され、データが漏えいした事件は既に現実に起きています。また、外部からの攻撃ではなく「内部犯行」ならば、データベースの設置場所に関係なく、正規の権限でデータベースに接続して、しれっとデータを持ち出すこともできてしまいます。

以下の図は、筆者が2013年に実施したデータベースセキュリティ関連セミナーで使ったものです。実際の攻撃に利用されるウイルスなどの詳細は古いものです。しかし、2017年6月現在も「データベースに対する攻撃手法自体は昔から変わっていない」のです。

情報漏えい事件の多くは、クレジットカード決済代行会社や漏えいの被害に遭った顧客など、外部から指摘されて発覚したり、コンプライアンス要件で漏えい事件の公表が義務付けられたりしていることから事実を知ることが多いのですが、それ以外にも、営業秘密などで公表されなかった事案や、そもそも漏えいした事実にすら気が付いていないこともあり得ます。

情報漏えい事件を起こしてしまった会社も、決してセキュリティ対策を行っていなかったわけではありません。ただし、外部ネットワークとの境界部分にファイアウォールを設置するといった「ネットワーク層の対策」=境界防御に依存し、内部ネットワークに侵入された「後」の、データベースを含めた他のレイヤーでの対策は十分に行われていなかったと推測されます。

Webアプリケーションの脆弱(ぜいじゃく)性を突いた攻撃や標的型攻撃によるマルウェアの感染で、1度内部ネットワークまで攻撃者に入られてしまうとどうなるでしょう。攻撃者は内部に潜んで、自由に、じっくり時間をかけて対策し、目的の攻撃ができることになります。

もちろん境界防御は重要です。しかし、どれだけネットワーク層やアプリケーション層のセキュリティ対策が強固だとしても、いったん侵入され、無防備なデータベースサーバに直接アクセスされてしまっては終わりです。情報漏えいを防ぐことはできません。

関連記事

攻撃者が狙うのはデータベース、それなのに「データベース保護の対策が見落とされがち」ではありませんか?

攻撃者が狙うのはデータベース、それなのに「データベース保護の対策が見落とされがち」ではありませんか?

企業活動において重要なのは何か。セキュリティ対策において「データベースの保護が見落とされがち」と、オラクルは警鐘を鳴らしている。データベースセキュリティの“考え方”をキーパーソンに確認する。 実録・4大データベースへの直接攻撃

実録・4大データベースへの直接攻撃

オラクルの考える「データベースセキュリティ」とは

オラクルの考える「データベースセキュリティ」とは

日本オラクルは2016年2月10日、Oracle Databaseユーザー向けに、データベースや周辺システムに関するセキュリティ診断を無償で行う「Oracle Database セキュリティ・リスク・アセスメント」サービスの提供を開始すると発表した。 データベースセキュリティの基本的な考え方

データベースセキュリティの基本的な考え方

「データベースセキュリティ」の視点から見る「ユーザー管理」「監査証跡(ログ)管理」のポイント

「データベースセキュリティ」の視点から見る「ユーザー管理」「監査証跡(ログ)管理」のポイント

システムの開発・運用に携わっているけれど、セキュリティに少し不安がある。そんなシステム担当者の方は多いのではないでしょうか? 本連載「システムインテグレーションとセキュリティ」では、“SI視点”に立って、システム担当者が考慮すべきセキュリティ上のポイントについて、身近な例を取り上げながら分かりやすく解説します。最初のテーマは、「データベースセキュリティ」です。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ