Microsoft、「Cloud App Security」に自動脅威保護機能を追加:不審行動の検出時に自動的にユーザーをログオフさせ、再サインインを要求

Microsoftは「Cloud App Security」で、不審行動が検出された場合の対処を自動化する新しい脅威保護機能を提供開始した。

Microsoftは2017年8月9日(米国時間)、クラウドアプリケーションを保護するサブスクリプションサービス「Cloud App Security」で、「Azure Active Directory」との連携による新しい脅威保護機能の提供を開始したと発表した。

新機能は、「Cloud App Securityポータルで不審な行動が検出された場合、そのユーザーをログオフさせ、Ofice 365やAzure Active Directory経由でアクセスされる全アプリケーションにサインインし直すことを要求する」という改善措置を、自動的に講じることができるというものだ。

Microsoftは、この機能には、以下の2つの効果があると説明している。

効果1:異変への対応

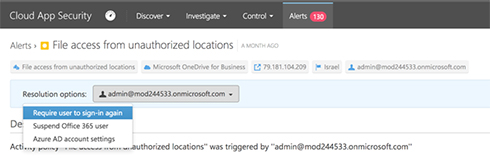

機密ファイルの外部との共有や、承認されていない場所からのダウンロードなど、異常と見なされる行動が検出されると、Cloud App Securityポータルでアラートが生成される。このアラートは、セキュリティインシデントの発生可能性を即座に知らせ、管理者による早期調査を支援する。

ユーザーが不審な行動を起こした場合、管理者は新しい自動改善機能によって、直ちに全てのユーザーセッションを取り消し、ユーザーに対して全てのアプリケーションへの再サインインを要求できる。

効果2:アカウントの乗っ取りへの対処

攻撃者がアカウントへの不正アクセスに成功した場合、業界では一般的に、そのアカウントを無効にする措置がとられる。だが、これでは不十分だ。そのアカウントを使って外部へのデータ送信や、組織内での権限昇格など、攻撃者のセッションをアクティブに保つ方策が実行されていた場合、攻撃者はそのアカウントによる不正行動を継続できることがある。

Cloud App Securityの新機能により、管理者は不正利用されたアカウントのセッションを取り消し、攻撃を続行できなくする。Cloud App Securityは、クラウドアプリケーションに発行されたそのユーザーのリフレッシュトークンを全て無効にできるからだ。

新機能の利用方法

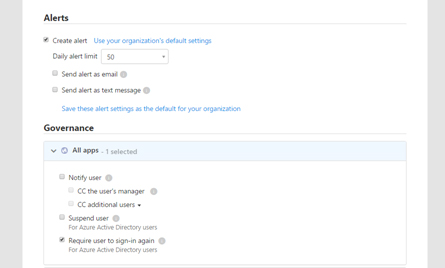

ユーザーに対する再サインインの要求は、ポリシーの作成段階で設定するか、アラート受信後の対応の一環として直接行える。

ポリシーによってガバナンス措置が直接講じられるようにすれば、自動改善が実行される。そのためには、管理者はそのオプションを選択するだけでよい。

また、管理者は以下のように、受信したアラートの調査の一環として、ユーザーに対する再サインインの要求を選択することもできる。どちらの場合も、生産性の観点から、ユーザーは保護され、最小限の中断で作業を継続できる。

Cloud App Securityは単体で利用できる他、セキュリティ対策と生産性向上を実現するMicrosoftのクラウドベースソリューション「Enterprise Mobility + Security」の一部のプランにも含まれている。

関連記事

「クラウドに送信されるファイルの安全性」を、どう確保すればよいのか

「クラウドに送信されるファイルの安全性」を、どう確保すればよいのか

マイクロソフトが、「クラウドへ送信されたデータであっても、データ保護と永続的な管理を行う」を実現するソリューション「Azure Information Protection」と「Cloud App Security」の機能を解説した。 マイクロソフト、クラウドアプリのセキュリティを強化する「Cloud App Security」を提供開始

マイクロソフト、クラウドアプリのセキュリティを強化する「Cloud App Security」を提供開始

マイクロソフトは、クラウドアプリケーションの包括的なセキュリティサービス「Cloud App Security」の一般提供を開始した。 Azure Security Centerが機能強化、他のクラウド利用を制御するCASBも提供へ

Azure Security Centerが機能強化、他のクラウド利用を制御するCASBも提供へ

米マイクロソフトはMicrosoft Azureで、Azure Security Centerを大幅に機能強化、さらにユーザーによる各種SaaS利用をコントロールできるセキュリティサービスを2016年4月に提供開始する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

ポリシー設定:ユーザーに対する再サインインの要求

ポリシー設定:ユーザーに対する再サインインの要求