侵害の検出と対策をどう考えるか、Windows 10の「WDATP」:Windows 10が備えるセキュリティ機能(5)(2/2 ページ)

Windows Defender Advanced Threat Protection(WDATP)

マルウェアの検出を目的としたシグネチャ型のアンチマルウェア製品とは異なり、WDATPは組織のネットワークに侵入した脅威を検出し、さらに調査や対処をサポートすることを目的としている*4)。

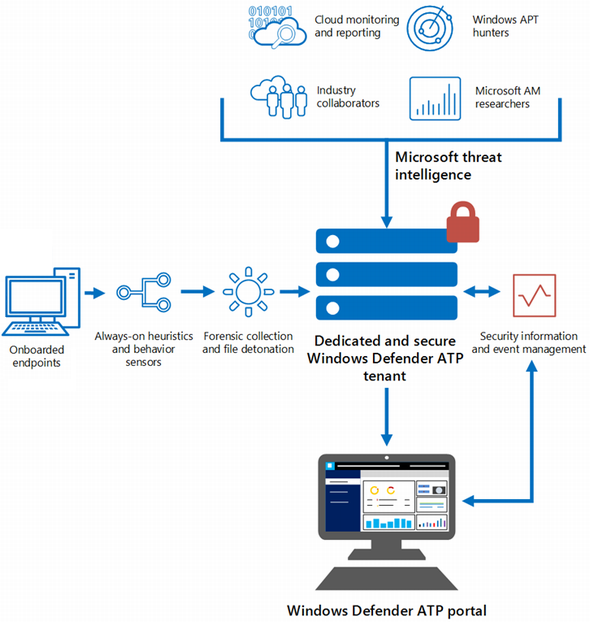

Windows 10に実装されたエンドポイント動作センサーがシステムの情報を収集し、これをクラウドに集約し分析することで、WDATPが動作する。WDATPポータルを閲覧することで、分析結果を表示したり、アラートを確認したりすることができる。

攻撃者が侵入に成功した場合、攻撃の記録が残るイベントログを削除する場合が多い。だが、WDATPではクラウド上にログを記録するため、HDD上のログが削除された場合でも、攻撃を追跡できる(図3)。

*4) Windows Defender Advanced Threat Protection(Windows IT Pro Center)

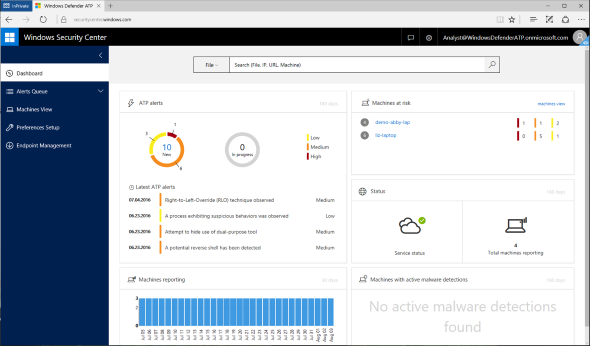

WDATPポータル上ではセキュリティ上のアラートを分かりやすく一覧できることに加え、分析に役立つよう情報を分類して表示できる。

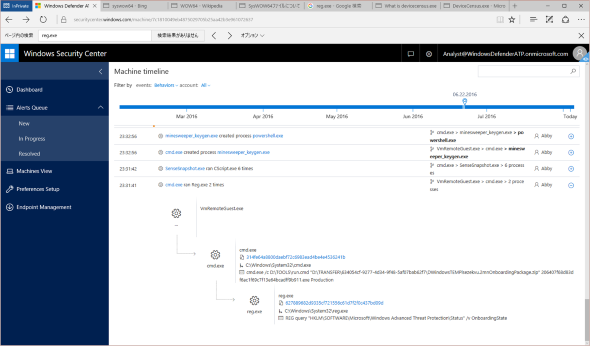

図4は、WDATPポータルのダッシュボード画面だ。中央左の円グラフではアラートの重要度が色分け表示されており、アラートの数も分かる。Highが1つ、Mediumが6つ、Lowが3つだ。図5は、アラートの基となったイベントを時系列で追跡したものだ。マルウェア(バックドア)が、どのような手順で生成され、実行されたのかを示している。

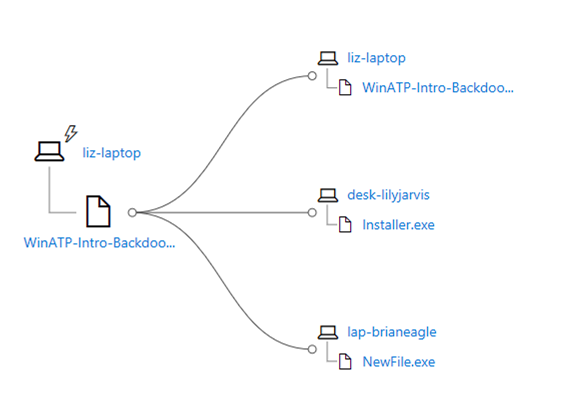

WDATPは、クラウドにデータを集約する。このため、個別のPCに対する分析だけではなく、攻撃に関連する複数のPCにまたがって分析できる(図6)。

WDATPが提供する情報は、インシデントレスポンスを迅速に実施する上で欠かせないものであり、検知と対応の初動を早めるとともに、確実な対処をサポートする。

利便性を損なうセキュリティは「穴」となる

本連載ではWindows 10のセキュリティについて、「デバイスの保護」「脅威(攻撃)からの保護」「認証情報の保護」「情報の保護」「侵害の検出と対策」という5つのスタックを順に解説した。

だが、触れていない課題が1つある。現在のセキュリティ対策において、PCやスマートフォンなどの「デバイスの管理」が不可欠となっていることだ。なぜデバイスの管理が重視されるのだろうか。

標的型攻撃のようにインターネットと企業内ネットワークの境界領域を突破するケースへの対応が増えてきたこと、これが第1の理由だ。このような攻撃に対しては、各デバイスが適切に管理されており、攻撃に対する十分な対策が講じられていなければならない。さらにそれを担保しておく必要がある。

第2の理由は、人やデバイス、データが既にイントラネットの内側に収まらなくなっていることにある。テレワークのようにオフィス外から組織のITリソースを利用するケースや、SaaSなどのオンラインサービスの利用など、イントラネットを守るだけでは、対策が不十分なのだ。

2000年代のように、指定外のデバイスの利用をIT部門が禁止すれば済んだ時代とは違い、現在は利用者自身が容易にネットワークインフラ、ITインフラを用意できる。IT部門が提供するITの利便性が低い場合、利用者は「シャドーIT」と呼ばれるIT部門が把握できない独自のIT基盤を作ることになる。

このため、利用者に提供する利便性とセキュリティの担保を、どのように両立をさせるのかが重要なテーマとなっている。

Windows 10には、セキュリティを担保しながら、ITの利便性を得るための、さまざまな取り組みが含まれている。連載を通じて取り組みの内容に触れ、活用いただければ幸いである。

筆者プロフィール

高橋 正和(たかはし まさかず)

日本マイクロソフト株式会社

チーフ セキュリティ アドバイザー

1980年代初頭からミニコン、PC-98、8085、4bitマイコンなどを使った制御システムの開発などを経験。

1980年代中頃から、日本デジタル研究所株式会社で標準ライブラリの開発保守、開発環境の開発保守、独自OSからWindows NT/Windows XPへの移植、品質管理、新入社員向けのC言語の新人教育などを担当した。

標準ライブラリでは、ファイルシステムやSocketライブラリの開発と実装、保守を行い、開発環境では、68K系のCPUにWhite Sims’s Cによるリロケータブルな実行ファイル形式という特性を使って、オーバレイリンカーやオーバーレイローダーなども開発した。

1999年にISS(現在はIBM)セキュリティに関わり、2006年から現職(日本マイクロソフト株式会社 チーフセキュリティアドバイザー)を務める。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図6 複数のPCにまたがった攻撃を分析できるWindows Defender ATP

図6 複数のPCにまたがった攻撃を分析できるWindows Defender ATP