ゲヒルン石森氏が明かす、セキュリティ会社が行っている脆弱性対策とは:@IT脆弱性対応セミナー2018

@ITは、2018年9月11日、東京で「@IT脆弱性対応セミナー」を開催した。本稿では、特別講演「攻撃者視点で解説――「脆弱性を突く攻撃」とはいかなるものか」の内容をお伝えする。

@ITは、2018年9月11日、東京で「@IT脆弱(ぜいじゃく)性対応セミナー」を開催した。本稿では、特別講演「攻撃者視点で解説――「脆弱性を突く攻撃」とはいかなるものか」の内容をお伝えする。

ゲヒルンの代表取締役、さくらインターネットCISOの石森大貴氏のこれまで

ゲヒルンの代表取締役で、さくらインターネットのCISOを兼任する石森大貴氏の、ハッカーとしての経歴は小学生時代にさかのぼる。

校長室にあるWindows Serverのファイル共有が“有効”かつ認証も設定されていないことを発見した小学生時代。教員の端末のユーザーID/パスワード設定の隙を発見した中学生時代。履歴/成績管理システム「TWINS」の脆弱性を検知した大学生時代と、設定や構成の隙を見つけるのが得意だった。

一方で、2002年の小学校6年生には「さくらのレンタルサーバ」「ロリポップ」よりも2年先駆けて自宅サーバでレンタルサービスを開始したり、中学生時代にはWindows PE(Windows Preinstall Environment)を開発したりと、モノを作ることにも取り組んだ。ちょっとした発想やひらめきを実行に移し、面白い何かを作る。まさに“ハッカー”の石森氏は、2007年に参加した「セキュリティ・キャンプ」や、TVドラマ『ブラッディ・マンデイ』の考察記事を書いていたところ声を掛けられた同ドラマ監修のサイバーディフェンス研究所など、さまざまな出会いを経て大学在籍中にゲヒルンを創立。現在は「日本をもっと安全にする」をミッションに、脆弱性診断サービスの提供、防災気象システムや政府衛星データプラットフォームの開発など、さまざまな事業を展開している。

ゲヒルンの取り組み

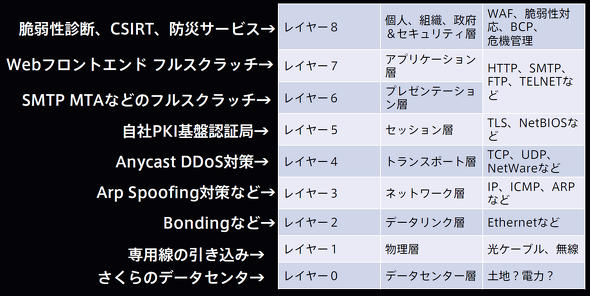

そんな石森氏は、「セキュリティ会社として満足できる環境を整えて、多くの人にも安全なサービスとして展開したい」という思いから、データセンター層からセッション層(自社PKI基盤認証局)、アプリケーション層(Webのフロントエンド開発)、そして最上位層(脆弱性診断やCSIRTなど)まで、安全性の追求に取り組んでいる。

例えば、サインイン画面に多要素認証を採用した「Gehirn ID Center」や、社内の認証設定されていないシステムを守る「RS2PLUS Identity Aware Proxy」もその一つだ。

後者については、ある時、石森氏が社内ネットワークに認証が設定されていないシステムを発見したのが取り組みのきっかけだった。それは顧客管理や見積書、請求書の発行などを行う会計システムの一部で、社内であれば丸見え状態だった。社内ネットワークだから絶対に安全とは限らない。こうしたシステムを適切に管理できるよう、同認証サービスを開発したという。

この他、自社の業務についても、PGP暗号化機能やワンタイムパスワード生成器「Yubikey」を使った安全なデータのやりとり、ネットワークの送信元で判定する境界防御ではなくGehirn IDやGoogle IDなどを使ったアクセス権の管理など、さまざまな対策を講じている。

一番の脆弱性は“放置”すること

では、セキュリティ対策はどこまでやれば十分といえるのか。

この疑問に対して石森氏は、「新しい脆弱性は随時発見されるし、災害は起こるもの。だからといって全て対策するには無限にコストがかかるので、どんな対策が必要かを想定、計画、準備し、被害を最小限に食い止めるというリスクコントロールの発想が大切になる」と提言する。

同時に、脆弱性診断を定期的に実施。こうした自社のインフラ維持のために収集している脆弱性情報を活用して、脆弱性診断を過去に実施した顧客への対応も行う。最近もghostscript脆弱性が発見された際には、該当する顧客へすぐに報告。JPCERT/CCが注意喚起した当日夜には修正を完了させることに成功したという。

「一番の脆弱性は“放置”すること」と断言する石森氏。「放置しないためにも、リスクコントロールのアプローチで柔軟に問題を許容、対策できる力を高めたい」と述べて特別講演を終えた。

関連記事

さくらインターネットとゲヒルン、似たもの同士の創業者2人が語る会社の在り方、人の働き方

さくらインターネットとゲヒルン、似たもの同士の創業者2人が語る会社の在り方、人の働き方

2016年4月、さくらインターネットはセキュリティ企業ゲヒルンの全株式を取得し、完全子会社化することを明らかにした。技術畑の社長として起業し、事業を広げてきた“似た者同士”のトップ2人に、その背景を聞いた。 社会の課題を解決する“技術ある厨二病”と“強固な決済ネットワーク”

社会の課題を解決する“技術ある厨二病”と“強固な決済ネットワーク”

2015年6月2、4日、@IT編集部は「@ITセキュリティセミナー 東京・大阪ロードショー」を開催した。後編ではハッカーが率いる技術集団と、世界をつなぐ決済ネットワークの裏側にせまる。 脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ第2回は、脆弱(ぜいじゃく)性に関する講演を中心に紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

ゲヒルン 代表取締役、さくらインターネット CISO/CSIRTの石森大貴氏

ゲヒルン 代表取締役、さくらインターネット CISO/CSIRTの石森大貴氏