VMware Cloud on AWSクラスタ内のネットワーキング:詳説VMware Cloud on AWS(4)(1/3 ページ)

「VMware Cloud on AWS」を詳細に解説する本連載。いよいよ今回と次回で、最も質問の多いネットワークについて解説する。今回はまず、VMware SDDCクラスタ内のネットワークについて説明する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「VMware Cloud on AWS」を詳細に解説する本連載。第1回では概要とユースケースを解説し、第2回と第3回では、基本的な構成を説明すると共に、オンプレミスの「VMware vSphere」とVMware Cloud on AWSのハイブリッド管理を紹介した。

いよいよ今回と次回で、VMware Cloud on AWSにおいて最も質問の多いネットワークについて解説する。今回はVMware Cloud on AWSにおけるVMware SDDCクラスタ内のネットワークについて解説し、次回はVMware Cloud on AWSのSDDCと、オンプレミスを含む外部とのネットワーキングについて解説する。SDDCクラスタ内部のネットワークのテーマとしては、以下を取り上げる。

- 権限

- トポロジー

- セグメント

- ファイアウォール

- ロードバランサー

- DNS

- DHCP

- IPFIX

- ポートミラーリング

SDDCのネットワーク仮想化機能は、「VMware NSX Data Center for vSphere」(以下NSX-v)から、マルチクラウドに適応した「VMware NSX-T Data Center」(以下NSX-T)に切り替わっている。この切り替えは、ちょうど2018年末の東京リージョン開設に前後して実施された。このため、以前のNSX-vをベースとしたSDDCを試したユーザーが多いかもしれない。だが、2019年に入ってから、デフォルトのSDDCはNSX-Tをベースとしている。現行のNSX-TベースのSDDCはNSX-vベースのSDDCと比べ、トポロジー、機能、UIが大きく異なる。切り替え以前のSDDCしか試していないユーザーは、今一度触れていただきたい。

VMware Cloud on AWSのNSX-Tでは、オンプレミス向けのNSX-Tの機能のサブセットが提供される。リリースの度に利用できる機能が増えているので、ロードマップに関する情報や、必須の機能についてのリクエストがあれば、営業やSEに問い合わせていただきたい。

本解説では、NSX-TをベースとしたSDDCのネットワークを説明する。

権限

VMware Cloud on AWSでネットワークとセキュリティに関する操作を行うには、SDDCの管理者権限とは別に、ネットワーク用の権限が必要となる。ネットワークとセキュリティに関する全ての操作を行える管理者権限としての「NSX Administrator」、読み取りのみの権限を持つ「NSX Auditor」がある。この権限は「Identity and Access Management(IAM)」で、ユーザーあるいはグループに付与される。いずれの権限も付与されていない場合、コンソールUI(ユーザーインタフェース)で「ネットワークとセキュリティ」タブの内容を表示することができない。もし、表示されない場合は、IAMで必要な権限が設定されているかどうかを確認する。

トポロジー

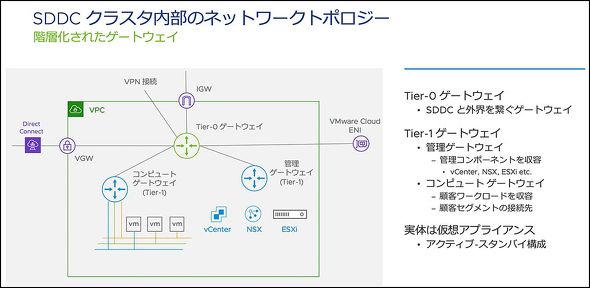

VMware Cloud on AWSでは、階層的なルーティング構成を採用している。これはNSX-Tを踏襲しており、1つのTier-0ゲートウェイと2つのTier-1ゲートウェイで構成している。

Tier-0ゲートウェイは、SDDCとAmazon Web Services(AWS)の世界をtつなぐ重要なゲートウェイである。AWS側をアップリンクとし、その中には、Internet Gateway(IGW)、Virtual Private Gateway(VGW)/Direct Connect、L3VPN、VMware Cloud ENIが含まれる。ダウンリンクには、2つのTier-1ゲートウェイが接続される。

Tier-1ゲートウェイには、管理ゲートウェイとコンピュートゲートウェイがある。管理ゲートウェイ配下には、vCenter ServerやNSX Manager/Controllerなどの、VMwareが管理する仮想アプライアンス群が配置され、ユーザーの仮想マシンを配置することはできない。コンピュートゲートウェイには、ユーザーが作成するネットワークであるセグメントが接続され、そのセグメント上にユーザーの仮想マシンが配置される。

なお、これらのゲートウェイは、アクティブ―スタンバイで構成された1組のNSXエッジアプライアンス内で動作している。

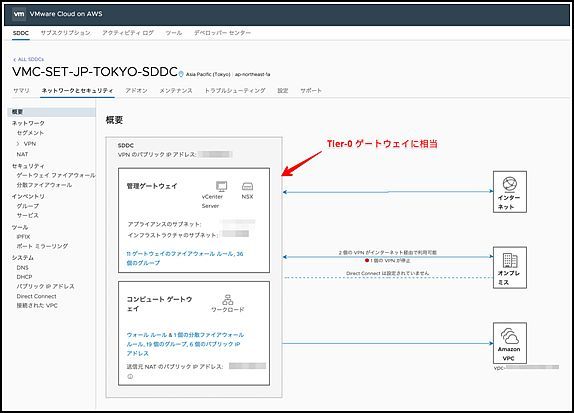

Tier-0ゲートウェイの存在はコンソールUI上で明確に確認することができない。これは歴史的経緯によるものである。現在のNSX-TベースのSDDCとなる前のNSX-vベースのSDDCでは、Tier-0ゲートウェイが存在しなかった。また、コンセプトのシンプルさを保つため、UI上にその実体は表示されていない。あえていうならば、下の画面内で、「SDDC」を囲む外側の枠がTier-0ゲートウェイに相当する。本解説はネットワークの詳解であるため、通信経路やネットワーク接続の終端やファイアウォールの実体を説明するためにTier-0ゲートウェイの存在に言及していく。

セグメント

セグメントは、ユーザーの必要に応じて作成することができるL2ネットワークである。この機能はVMware Cloud on AWSのオンプレミスとの親和性を生み出す基礎となっている。まず、AWSのサブネットとの違いについて説明した後、実際の構成について説明する。

AWSへシステムを移行する場合に問題になるポイントの一つに、IPアドレス体系の違いがある。AWSの場合、VPCにネットワークアドレスを割り当て、レイヤー2(L2)ネットワークに当たるサブネットをVPCのネットワークアドレスから細かく切り出す。つまり、最初にVPCに割り当てたアドレスが基本となってしまい、VPC内でさまざまなネットワークアドレスを自由に利用することができない。また、サブネットはアベイラビリティゾーン(AZ)に閉じるため、マルチAZに対応したアプリケーションは2つ以上のサブネットに配置する必要がある。

これに対し、SDDCのセグメントは、NSXのオーバーレイネットワークで実装されるため、このVPCの制約を受けない。これにより、ユーザーは自由なネットワークアドレスを利用することができ、複数AZを貫通するL2ネットワークを作成できる。オンプレミスのアドレス体系をそのまま持ち込むことができ、ストレッチクラスタを利用すれば、どちらのAZでも同じIPアドレスを利用できるため、オンプレミスのアプリケーションを一切再構成することなく、マルチAZ対応にすることができる。

Copyright © ITmedia, Inc. All Rights Reserved.