衛、走る――変わらない価値を追求し続ける、Hardeningの挑戦:セキュリティ・アディッショナルタイム(41)(2/2 ページ)

毎回問われる「コミュニケーション」と「マネジメント」

コミュニケーションとチームマネジメントの重要性は、毎回、Hardeningの参加者が異口同音に強調するポイントだ。特に今回は、メイン会場の他に、100メートル弱離れた別棟に支社を置いたため、テレワーク環境も含めた形でのコラボレーション力が問われた。

もちろん、コミュニケーションを補う手段はどんどん進化している。Hardeningでも最初のころは付箋やホワイトボードを用いるチームが多かったが、最近はSlackやTrello、Skype、Zoomといったコミュニケーションツールが当たり前となった。テレワークも珍しくない昨今、意思疎通や連絡事項はオンラインでも伝わるはず……と思いきや、意外と「伝えたつもりで伝わらない」を体感したチームが多かったようだ。

中には「Slackのチャンネル作り過ぎ問題」で、チームメンバーが書き込んだ情報が見落とされていたと振り返るチームがあった。また試行錯誤する中で、「雰囲気も含め、誰がどんな問題を抱えているかを把握しよう」と、数十メートル離れた2つの会場を走って「出張」するリーダーの姿も見られた。

現実の世界では、「どんなサイバー攻撃が起こっているか」を業界内などで共有して全体像を把握し、対処を進める「共助」の動きが広がっている。

Hardeningでもチーム内での情報共有だけではなく、チームをまたいだ企業横断的な情報共有・連携の枠組みを再現すべくJPCERT/CCが参加し、早期警戒情報の発信を行っている他、ここ数回は日本シーサート協議会になぞらえた「Hardening CSIRT Association」(HCA)が生まれ、各チームから寄せられた情報を整理し、「今、どんな攻撃が起きているか」を共有する取り組みを始めている。

「こうした枠組みを利用し、どれだけ情報を共有したか」という「協調点」も評価の対象になるのだが、今回は初めての参加者が多かったこともあり、インシデント対応に追われて情報提供は低調だったようだ。

JPCERT/CCの石井氏は「現実に情報共有が進まないのは、もちろん忙しいこともあるが、大きく3つの理由がある。まず、会社の方針でできない場合だ。できれば『絶対に出さない』ではなく、『ここまでなら共有できる』といった何らかの基準を設けて取り組んでほしい。2つ目は、そもそも『何が起きているかが分からない』ケースだ。ぜひ普段の状況と比較しながら、事象の切り分けに取り組んでほしい。そして最後に、『なぜ起きているかが分からない』段階まできたら、セキュリティベンダーやJPCERT/CCに相談してほしい」と参加者に呼び掛けた。

どう伝える? 「悪いニュース」

コミュニケーションに関してはもう一つ大きな課題がある。経営層や顧客に対し、都合の悪いことも含め、包み隠さず伝えて判断を仰げるかどうかだ。

Hardeningでは毎回、各チームのサーバはさまざまな攻撃を受ける。中には顧客情報の流出につながる攻撃も含まれているが、それを把握し、適切に対処するだけではなく、「どのように関係者への説明責任を果たすか」を問うイベントも盛り込まれる。

Hardening 2020 BOは、自社ECサイトの他に、ある自治体からふるさと納税システムの運営も委託されている設定だった。しかし、このシステムが不正アクセスを受けてフォームが改ざんされ、本来は含まれていなかった「クレジットカード決済」が決済方法に追加されていた――というシナリオで、9チームのうち3チームが「別室」に呼び出され、自治体の担当者に状況を説明することになった。

現実の世界では、もし自社のサーバ、管理を委託されているサーバに不正アクセスがあったときには、状況を整理し、最悪のシナリオも含めて見通しを示して意思決定を促すことになるだろう。だが、これがなかなか難しい。

各チームとも、まずは無難に売り上げの報告から始まり、「まさか、新聞で騒がれているような情報漏えいなんてありませんよね?」という担当者からの誘導尋問に対しても、「軽微な脆弱性はありましたが対処中で、個人情報の漏えいは見られませんのでご安心ください」と返答。ここで自治体担当者が、漏えいが起きている状況を示すと言葉に詰まり、説明もしどろもどろで、自治体側に今後の方策を示すどころではなくなってしまった。

学生ながらチームリーダーを務め、説明に当たっていた参加者は「経営会議」から会場に戻る途中、思わず「社会人って、厳しいですね……」とこぼすほどだったという。逆に、地元沖縄から見学していた地方自治体の担当者は、ディスプレイ越しに見るやりとりに苦笑を浮かべていた。

3チームとも同じような対応を示した背景には、あくまで競技中のロールプレイであるという前提に加え、日本の組織のマネジメント側に根強く巣くう「寝た子は起こすな」「事を荒立てるな」を良しとする姿勢が関わっているのかもしれない。

だが、寝た子は起こすなというスタンスでは、緊急対応時の判断を誤る恐れがある。「まずそうなことは分かっていても言わない」「調査中のことは言わない」ではなく、「迅速に状況を示し、次に何をすべきか」「関係各所への報告や顧客対応をどう進めるか」を判断する材料を提供することがセキュリティ担当者の役割だし、経営層にもそうした「悪いニュース」をむしろ歓迎する姿勢が求められるだろう。

Hardening 2020 BOで示されたHardening宣言の4項目目には「隠蔽(いんぺい)しようとする誘惑、単純化しようとする誘惑、そして転嫁しようとする誘惑に抵抗すること」とある。切羽詰まった事態であればあるほど、隠蔽せずに伝えることが重要だと感じさせる一幕だった。

優勝チームのポイントはモニタリング、過剰投資の難しさも

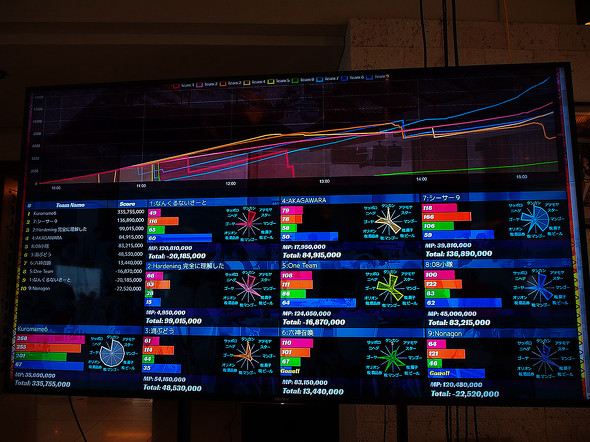

そして、状況が不透明な中でシステムを運用する際、頼りになるのはやはりモニタリングだ。「監視は大事」と、Zabbixを活用して各サーバをモニタリングし、問題があればすぐ再起動する戦略で売り上げを伸ばしていったチーム7「シーサー9」が優勝を飾った。

シーサー9のリーダーは、前述の経営会議で絞られた沖縄県の国際電子ビジネス専門学校の学生だが、「技術や経験を持つ社会人の皆さんがチームにいたので、自分はサポート役になることを想定し、いろいろ手を尽くした」と振り返った。ちなみに、2020年4月からは社会人としてネットワーク系の仕事に携わるという。「技術的な事柄は今後どんどん変わっていくだろうけれど、マネジメントの経験はとても役に立った。何より、情報漏えいについて経営陣に詰められたことがいい経験になった」と振り返っていた。

また、さまざまな事情で他のチームよりも3人少ない中、競技に取り組んだチーム9「Nonagon」の頑張りも目立った。体調不良で残念ながら不参加となったメンバーがSlackで見守る中、人数が足りない分を、マーケットプレースを活用して補いながら競技に取り組み、発表までをやり遂げた。

ただ、あれもこれもと複数のソリューションを購入した結果、ベンダーコントロールの難しさを感じたのも事実だそうだ。また、人数の少なさを生かして意思決定を素早くしようと考えていたものの、始まってみると「この人しか知らない」という事柄があちこちに生じてしまった。緊急事態が起きた時、「おのおのが何をしているか」を集約し、支持していく指揮系統を一本化することの重要さも痛感したそうだ。

面白かったのは、チーム9に限らず、今回はあちこちで「セキュリティ過剰投資」が見られたことだ。Hardeningにおけるマーケットプレースという仕組みは大きな発明で、過去の競技では、「マーケットプレースを制するものは競技を制す」といえる状況まであった。このため、当初はお試し価格で提供されていたソリューションの購入は入札制となり、価格はどんどん上昇傾向にあった。

今回は、定価の数倍という価格で入札したチームまで登場したが、それがキャッシュフローを圧迫し、売り上げが伸び悩む結果となった。率直に「定価の倍の金額を突っ込んでマーケットプレースの機器を導入したが、攻撃状況と見比べるとあまりコストパフォーマンスが良かったとは言えず、過剰投資だったかもしれない」と振り返るチームもあった。

競技に勝つことに最適化した戦略をとっても、うまくいくとは限らない。やはり「本質」を考えることが重要だ――Hardeningでの経験が、参加者が遭遇する今後のさまざまな場面に生かされることを期待したい。

関連記事

「Hardening Program」でセキュリティ意識の醸成にチャレンジ――freee

「Hardening Program」でセキュリティ意識の醸成にチャレンジ――freee

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、freeeの講演「脆弱性なおさないと攻撃しちゃうぞ〜CISOからの挑戦状〜」の内容をお伝えする。 「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「もし組織に、突然サイバー攻撃が予告されたなら」の内容をお伝えする。 実録、「Hardening Zero」の舞台裏

実録、「Hardening Zero」の舞台裏

Copyright © ITmedia, Inc. All Rights Reserved.

SlackやSkypeだけでは伝わらない事柄は、走って支社に「出張」してコミュニケーション

SlackやSkypeだけでは伝わらない事柄は、走って支社に「出張」してコミュニケーション 顧客側から情報漏えいについて指摘され、説明がしどろもどろに

顧客側から情報漏えいについて指摘され、説明がしどろもどろに

割り切ってモニタリングに注力し、売り上げを伸ばしたチーム7「シーサー9」

割り切ってモニタリングに注力し、売り上げを伸ばしたチーム7「シーサー9」  人数面で大きなハンディを抱えながら善戦したチーム9「Nonagon」

人数面で大きなハンディを抱えながら善戦したチーム9「Nonagon」