脆弱な「IDとパスワードの組み合わせ」から脱却する鍵は、物理的境界ではなく「アイデンティティーによる境界」にある:働き方改革時代の「ゼロトラスト」セキュリティ(12)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、アイデンティティーの統合管理の重要性について解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

ゼロトラストについて学ぶ本連載『働き方改革時代の「ゼロトラスト」セキュリティ』では、「ゼロトラスト」のコンセプトの解説を中心に、「いま、なぜゼロトラストが必要とされているのか」について考えてきました。前回から、「どこから始める? ゼロトラストの第一歩」として、企業や組織がどこからゼロトラストに取り組んでいけばよいのかについて解説しています。今回は、アイデンティティーの統合管理を検討することの重要性についてです。

働く環境の変化により、境界の位置が変わっている

ここ数年でデジタルを使用したワークスタイルは、大きく変化しました。

働き方を多様化させる方法の一つだったテレワークは、コロナ禍の影響もあり、現在は多くの企業や組織で標準的な働き方として取り入れられています。こうした、働く環境の変化や高度化するサイバー脅威から、「情報(データ)」という重要な資産を保護するには、情報セキュリティの考え方にも変化が必要です。そのようなニーズから近年大きく注目を集めている考え方がゼロトラストです。

従来のオフィスやデータセンターで物理的に敷設されたネットワークを「内部ネットワーク」「オフィスネットワーク」とし、これらをインターネットとの境界で防御する考え方が「境界型セキュリティ」です。「インターネットに脅威が存在し、ネットワーク内部は安全」という考え方は、内部不正や境界を越えて侵入する脅威に対して脆弱(ぜいじゃく)であり、ネットワーク内部でも行動の分析や脅威の検知によって保護する多層防御の考え方が現在では一般的です。

しかし、コロナ禍で直面したテレワークの常態化やクラウドサービスの活用場面の拡大により、企業や組織が守るべき情報資産は、内部ネットワークから境界防御の外側に拡散しています。在宅勤務により、個人契約のネットサービスで行われる業務や、さまざまなクラウドサービス上に散らばる重要データが、「危険」とされてきたインターネットに広がった状態です。

一見、守るべき境界が失われたように見える状況ですが、従来の内部ネットワークに設けられた境界に加え、新たな企業や組織の固有の境界線が存在します。利用者の識別、認証に使用される「アイデンティティー」です。

アイデンティティーによる境界

従来の物理ネットワークによる境界への依存が見直され、「アイデンティティーが新たな境界になる」という考え方が2013年ごろから提唱されるようになりました。この考え方は、利用者からデータへの要求に対して常に動的なポリシーで検証し、アクセスを制御するゼロトラストの考え方に合致します。

物理的な内部ネットワークから、利用者やデータがインターネット上に拡散している現状では、企業や組織が意識すべき境界は、「何者か」を表すアイデンティティーといえます。「データを作った者」「データを参照する者」「データを変更する者」といったようにデータを操作する主体的な存在(サブジェクト)に対して、「何者なのか」を定義できるのがアイデンティティーです。この場合の「何者か」は、必ずしも人間だけではなく、自動化や管理など、コンピュータが利用するものもアイデンティティーに含まれます。

アクセス制御では、「何者か」が、企業や組織が保有しているデータに対してアクセスを求めるときに、「何者か」が誰なのかを識別し、「何者か」が本物かどうかを認証し、「何者か」はどのような操作が許されているのかを確認し、それらの活動を記録します。この企業や組織にひも付く「何者か」の集合体の統合的な管理が「アイデンティティー管理」です。

分散するアイデンティティーとその集約

オフィスソフトウェアやドキュメント管理などのクラウドサービスの活用が進み、インターネットを使用したオフィスワークは格段に便利に、かつ快適になりました。

その半面、それぞれのクラウドサービスは異なる事業者が提供しており、それぞれのサービス上でアイデンティティーが管理されています。利用者にとって、クラウドサービスにログインするたびに異なるIDやパスワードが要求されるなど、利便性が低いだけではなく、管理者にとっても、従業員の増加や異動といったイベントに追従してアカウントの発行や権限の変更など、管理の煩雑さが大きな課題となります。

昨今では、クラウドサービスの設定不備による情報漏えいも大きな問題となっており、退職者アカウントの適切な管理や権限設定の適切な見直しが重要さを増しています。

多くの企業では、内部ネットワークの運用に「Microsoft Active Directory」などのディレクトリサービスを適用し、ネットワーク上でのアイデンティティー管理やアクセス制御を行っています。データや利用者が内部ネットワークにとどまらない現在の環境では、このアイデンティティー管理もクラウド化してクラウド上のサービスとの統合により、統一的なアイデンティティーによる識別、認証、認可が可能になります。

ゼロトラストを構成する要素としても活用される統合アイデンティティー基盤(IDaaS:IDentity as a Service)は、企業や組織が保有する内部ネットワーク上に設置されたオンプレミスのディレクトリサービスとの統合により、アイデンティティー管理の一元化が可能です。

さまざまなクラウドサービスに対応したIDaaSは、クラウドサービスごとのアカウントの登録や削除、認証と認可の設定に対応し、分散した利用者のアイデンティティーを集約できます。

IDとパスワードの組み合わせからの脱却

現在最も普及したアクセス制御手段として活用されている「IDとパスワードの組み合わせ」による認証は、非常に脆弱といえます。

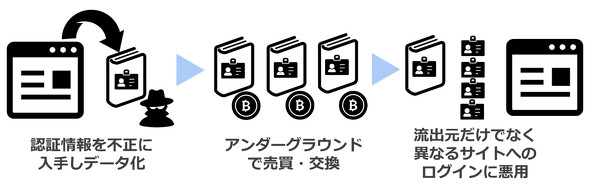

現状、多くの場合、IDにはメールアドレスが利用されており、さまざまなクラウドサービスやWebサービスで共通的に利用されています。サイバー攻撃によって被害に遭ったWebサービスから漏えいしたIDとパスワードのリストは闇サイトなどで売買され、さまざまな攻撃に悪用されています。

サイバー攻撃者は、入手したIDとパスワードの組み合わせを別のサイトに一つ一つ当てはめて、不正ログインを試みます。多くの場合、IDはメールアドレスが採用されているので、パスワードが一致さえしてしまえば簡単にログインできます。こうして不正にログインが可能なIDとパスワードのリストも、新たな組み合わせリストとして闇サイトなどで販売されます。

別のサイバー攻撃者がこのようなリストを悪用して不正購入や現金の引き出しなどに悪用するといったIDとパスワードを悪用するエコシステムが形成されています。

このような危険が伴うシンプルなテキスト情報「IDとパスワードの組み合わせ」からの脱却については、FIDO(First IDentity Online)などの代替技術の議論が進められており、多くのサイトで採用されています。パスワードの使い回し禁止の徹底である程度の被害は防げるものの、本質的な対策としては多要素認証による認証の強化が求められます。統合アイデンティティー基盤では、どのサービスを利用する際にも統一的に多要素認証を設定できるので、クラウドサービスごとにIDとパスワードの組み合わせでログインするよりも格段にセキュリティの向上が期待できます。

「情報資産の置き場所」ではなく、「情報資産そのもの」のセキュリティへ

クラウドやテレワークによって曖昧化した物理ネットワークの境界から、企業や組織にまつわるアイデンティティーの境界への移行は、「情報資産の置き場所」に依存したセキュリティではなく、「情報資産そのもの」のセキュリティを正しく考えられるようにします。情報資産がどこに保存されていても、そこにアクセスする主体(サブジェクト)が正しく識別され、認証され、認可されれば全く問題ありません。そのための仕組みを整える取り組みが、ゼロトラストといえます。

ゼロトラストのコンセプト「強制的なアクセス制御による保護」に移行する準備段階として、企業や組織が使用しているサービスに分散したアイデンティティーを集約して統合管理を適用することで、シングルサインオン(SSO:Single Sign On)によって利便性を向上させたり、多要素認証によってセキュリティを強化したりすることができます。

ゼロトラストの第一歩として、アイデンティティーの統合管理を検討することは、移行段階のセキュリティ強化にもつながる非常に有効な手段といえます。

筆者紹介

仲上竜太

株式会社ラック

セキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長

兼 サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラストナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

関連記事

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

当社のゼロトラストはどこまで進んでいる? Microsoftが「ゼロトラストアセスメントツール」をリリース

Microsoftは2020年4月2日(米国時間)、ゼロトラストセキュリティ対策状況の評価を支援する「ゼロトラストアセスメントツール」を開発したと発表した。ゼロトラストセキュリティフレームワークに基づくセキュリティ対策の取り組みが、どのような段階にあるかを、企業が判断するのに役立つという。 コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、サーバレスなどクラウドネイティブに求められる「開発者に優しいセキュリティ」がゼロトラストな理由

コンテナ、マイクロサービス、サーバレス、そしてアジャイル/DevOpsといった、デジタルトランスフォーメーション(DX)時代に求められる技術や手法を駆使した現在の開発では、どのようなセキュリティバイデザインが求められるのか。 「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「人とパケットは違う」――セキュリティの一線で活躍するエンジニアが語る「本当の信頼」とは

「ゼロトラスト」のコンセプト発案者であるPalo Alto NetworksのJohn Kindervag(ジョン・キンダーバーグ)氏。農場の仕事に比べたらITの仕事は楽と笑顔で語る同氏がセキュリティに出会い、やがてゼロトラストという考えに至ったきっかけとは何だったのか。

Copyright © ITmedia, Inc. All Rights Reserved.