シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる:働き方改革時代の「ゼロトラスト」セキュリティ(13)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストを構成する上で必要となるクラウドセキュリティ技術について解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

コロナ禍における働き方の変化は、「働き方改革」や「DX(デジタルトランスフォーメーション)」におけるデジタル化の取り組みをしのぐスピードで進みました。脱オフィスの動きから、テレワークとともにクラウドサービスの活用が急速に進んでいます。

従来、社内ネットワーク内に設置されたオンプレミスサーバで管理されていた機密データは、いまやSaaSやIaaS、PaaSといったクラウドサービスを提供する企業が運用するインフラ上で管理されています。機密データを保護するために、社内ネットワークへの侵入を強固に守り、多層防御によって侵入者を発見、排除するアプローチのセキュリティ対策には、クラウドサービスの活用により新たな対策が求められています。

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする本連載『働き方改革時代の「ゼロトラスト」セキュリティ』。今回は、ゼロトラストを構成する上で必要となる「ワークロード保護」(データを取り扱うアプリケーションやサーバなどのシステム)としてクラウドサービスに対するセキュリティ対策を解説します。なお「ワークロード(Workload)」とは、データを提供するためのサービスやアプリケーションを実行する環境、アプリそのもののことです。

オンプレミスと異なるクラウドセキュリティの考え方

オンプレミス環境では、企業や組織が管理するネットワークの中にサーバを構築し、その上でシステムやアプリケーションを実行します。多くの場合、システムそのもののセキュリティは組織のネットワーク全体のセキュリティ対策による保護を前提としています。

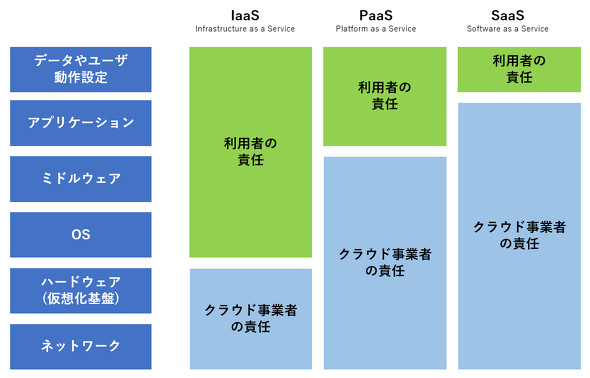

対してクラウドサービスでは、IaaS、PaaS、SaaSといった提供形態によってセキュリティ対策の責任範囲が異なります。

インフラストラクチャを利用者が自由に構成して利用できるIaaSモデルは、クラウド利用者の責任が最も幅広いクラウド利用形態です。ハードウェアやネットワーク、クラウドインフラOSそのものはクラウド事業者がセキュリティ対策の責任を負いますが、その上で動作する仮想マシンのOSやミドルウェア、アプリケーション、データについてはクラウド利用者がセキュリティ対策を講じる必要があります。

アプリケーション構築環境を利用できるPaaSモデルは、クラウド事業者が提供した実行環境にクラウド利用者がアプリケーションを構築、運用できるサービスです。クラウド事業者はハードウェアやネットワーク、仮想マシンのOS、ミドルウェアの責任を負い、クラウド利用者はアプリケーションとデータのセキュリティに責任を負います。Webアプリケーションなら、ログインなどのユーザー認証・認可、SQLインジェクションやクロスサイトスクリプティングなどのセキュアコーディングに基づく実装が求められます。

アプリケーションそのものがクラウドで提供されるSaaSモデルでは、そのセキュリティ対策の大部分はクラウド事業者が講じます。利用者はSaaSのアプリケーションで設定可能な範囲においてデータ保護に対する責任を負います。しかし、近年SaaSにおける設定ミスによる情報漏えいが課題となっており、SaaSの機能について深い理解や機能アップデートへの追従が求められます。

IaaSやPaaSで構築した公開サービスや情報システムに適用されるセキュリティ対策は、従来オンプレミスで使用されていた技術や考え方が有効です。従来同様クラウドでも公開WebアプリケーションにはファイアウォールやIDS/IPS(不正侵入検知システム/不正侵入防御システム)といった侵入検知防御対策とともにWAF(Web Application Firewall)を設置し、防御します。

単体のアプリケーションやサービスに対するセキュリティ対策はこれまで通りの方法論が利用できる一方で、クラウドが利用される範囲は多岐にわたります。オンプレミスからクラウドへの移行がさまざまな場面で検討され、個人でも容易にクラウドサービスが利用できる状況では、組織全体で利用しているクラウドサービスの実態を把握することすら難しいのが現状です。

利用場面の増え続けるクラウドサービスに対し、責任範囲に応じたセキュリティ対策が適切かどうか、アカウント運用は正しいかどうかを一元的に管理する必要が出てきました。

ゼロトラストと連携するクラウドセキュリティソリューション

クラウドサービスの利用はいまや企業や組織にとって欠かせない必須要件です。

しかし、増え続けるクラウドサービスの利用に対して、全て個別に対処し続けるのは現実的ではありません。ゼロトラストにおいても、クラウド上で運用されるデータやアプリケーションはリソースと見なし、個別のセキュリティ対策とともに「Always Verify, Never Trust.(信頼せず常に検証する)」のコンセプトに基づいてアクセスを制御する対象となります。

ゼロトラストと連携するセキュリティ対策として採用の進んでいる「CASB」(Cloud Access Security Broker:クラウドアクセスセキュリティ仲介者:キャスビー)、「CSPM」(Cloud Security Posture Management:クラウドセキュリティ設定管理)、「CWPP」(クラウドワークロード保護プラットフォーム)といったセキュリティソリューションは、企業や組織が管理するクラウドサービスの利用状況を可視化と統合的な管理を実現します。

ゼロトラストでは、クラウドサービスをこれらのクラウド統合セキュリティソリューションと連携させ、リソースの健全性を維持してデータの漏えいを防止します。

野良クラウド利用を発見するCASB

CASBは、企業や組織の従業員がテレワークや内部ネットワーク、インターネットからさまざまなクラウドサービスを利用する際に、適切に利用されているかどうかを監視します。企業や組織にとって頭の痛い問題は、増え続けるクラウドサービスとともに従業員が勝手に無許可で個人利用されてしまうクラウドのシャドーITです。「野良クラウド利用」ともいえる無許可のクラウドサービス利用は、企業や組織のポリシーによる管理が及ばないので、機密情報の漏えいにつながる危険な行為です。

これらのシャドーITを発見し、適切にクラウドが利用されるよう制御するのがCASBの役割です。

さらにCASBでは、SaaSで提供されるさまざまなアプリケーションとの機能連携によって、権限に反した不適切な利用やデータの漏えいなどを検知できます。

設定ミスによる情報漏えいを阻止するCSPM

CSPMは、クラウドサービスごとに異なる設定項目に対応し、求められるセキュリティ要件に対して正しく設定がされているかどうかを確認します。

近年、IaaSやPaaSを利用した際の不適切な設定や設定ミスにより、意図せず機密情報が公開状態となってしまって情報漏えいにつながる事件が多発しています。SaaSアプリケーションにおいても同様に個別のデータへの設定を誤った結果、公開状態となってしまう問題が生じています。

CSPMは、クラウドサービスのAPIを利用し、不適切な設定や設定ミスといったクラウドの誤用を検知して適切な対処を可能にします。さらに、NIST(米国国立標準技術研究所)やCIS(Center for Internet Security)、CSA(Cloud Security Alliance)といった機関が発行するさまざまなセキュリティ基準に適合しているかどうかを判断し、継続的な設定の監査を自動化することができます。

クラウドの利活用範囲が広がり、契約するクラウドサービスも増え続ける中、一貫したセキュリティポリシーを人手によって管理して適用するのは非常に困難です。CSPMはこのような課題に対応します。

仮想化したインフラのセキュリティを保護するCWPP

IaaS、PaaSといったクラウドサービスでは、仮想化されたコンピュータ上でOSやコンテナといった実行環境が動作しています。これらのアプリケーション実行環境のセキュリティ状態を統合的に管理するのがCWPPです。

特にDockerに代表されるコンテナ技術では、必要な機能ごとにコンテナを組み合わせてサービスやアプリケーションを構成します。クラウド上で提供される仮想化基盤と機能ごとに分割されたコンテナを動的に組み合わせて柔軟かつ自動的な拡張、削減が可能なサービスを構築できます。

これらの動的な環境では、従来の単体サーバに対するセキュリティ対策では対応しきれない範囲で問題が生じます。さらに企業や組織ではさまざまなクラウドサービスで動作する仮想コンピュータを管理しており、それらの一元的な管理が必要となります。

これらの課題に対応したのがCWPPです。主要なCWPPは、エージェントを仮想化基盤や各アプリケーション実行環境に導入することで動作し、統合的なセキュリティ状態の監視や修正を行います。

統合されてゼロトラストの一部となるクラウドセキュリティ

CASB、CSPM、CWPPといったクラウドセキュリティ対策を紹介しましたが、昨今ではこれらのソリューションが1つのセキュリティ対策として統合されつつあります。

クラウドの利用に伴って生じたセキュリティ対策それぞれは、ゼロトラストの実現においては全て必要とされるものです。1つの製品として同時に提供する動きが主流となりつつあります。

例えばSASE(Secure Access Service Edge)は、SWG(セキュアウェブゲートウェイ)やCASBのような通信監視とZTNA(Zero Trust Network Access)のようなゼロトラストなネットワークアクセスを統合し、インターンネットアクセスを包括的にセキュアにする取り組みを可能にします。

企業や組織が保有するデータは、オンプレミスにとどまらずテレワーク端末やクラウド上に遍在(へんざい)する状況が当たり前となりました。

ゼロトラストでは、リソースに対するアクセスコントロールの大前提として、リソースそのものが適切に保護され、維持された状態が求められます。

管理の目の届きにくいテレワーク環境や、複数のクラウドサービスが併用されるマルチクラウド環境で適切にセキュリティ対策を行う上で、これらのクラウドセキュリティの存在感が増しています。

筆者紹介

仲上竜太

株式会社ラック

セキュリティプロフェッショナルサービス統括部 デジタルペンテストサービス部長

兼 サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラストナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

関連記事

クラウドセキュリティの課題、解決への道は?

クラウドセキュリティの課題、解決への道は?

WhiteSourceは、クラウドセキュリティの課題とリスクを特定し、ベストプラクティスを紹介した。構成ミスや認証情報の管理ミス以外にも多数の課題が挙げられている。 IaaSの設定ミスによる脆弱性を減らす「CSPM」(Cloud Security Posture Management)とは?

IaaSの設定ミスによる脆弱性を減らす「CSPM」(Cloud Security Posture Management)とは?

主にIaaS利用における「設定ミス」を防ぎ、想定外の事態を起こさないための仕組み「CSPM(Cloud Security Posture Management:クラウドセキュリティ状態管理」)に関心が集まっている。概要や必要性、使いどころ、他のリューションとの違いなどをガートナーのアナリストに聞いた。 1人では大変だなあ――クラウド上で安全なネットワークを構築・管理するために必要な基礎知識

1人では大変だなあ――クラウド上で安全なネットワークを構築・管理するために必要な基礎知識

親子の会話で出てくるような素朴な疑問点から、クラウド環境における情報セキュリティの技術を学習する連載。今回は、クラウド上で安全なネットワークを構築・管理するために必要な基礎知識について。

Copyright © ITmedia, Inc. All Rights Reserved.