工場のデジタル化を進めながら考える、セキュリティの「全体最適」ポイント:製造業でサイバー攻撃が急増する背景

「IT(Information Technology)とOT(Operational Technology)の融合」というキーワードを耳にする機会が多くなりました。製造業でITを活用した取り組みを進める上では変化に応じた「セキュリティ」も進めていく必要があります。ITとOTの融合でどのような変化が求められるのか、セキュリティ対策のポイントを2回に分けて解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

競合優位性を保つ上で、既存資産とITを活用して新たな価値創出を高めるデジタルトランスフォーメーション(DX)の取り組みは不可欠です。これまで構築されサイロ化しているOT領域をITのアプリケーションや情報、処理能力と連携させることでさまざまな利便性を得ようとする動きとして「ITとOTを融合させる」機会が増えています。

しかし、ITとOTはそれぞれ固有の文化や考え方があります。既存のOT資産をITに接続するだけではシステムリスク、セキュリティホールが発生しやすい状況となります。今回はITとOTの融合でネットワーク環境がどう変化しているか、ITとOTを融合させる際に気を付けるべきポイントを紹介します。

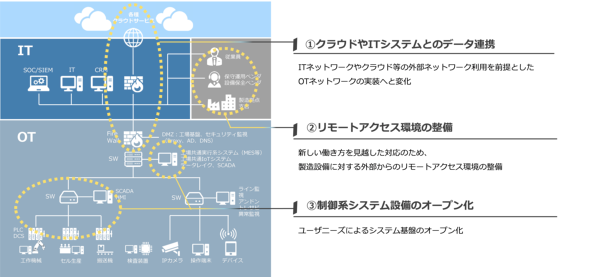

IT活用でOT環境に求められる「3つの変化」

ITとOTの接続が必要な理由を交えながら、OT環境に求められる3つの変化を整理します。

その1:クラウドベースのアプリケーションやITシステムとのデータ連携

従来、OTネットワークは、製造現場内、もしくは工場内で完結していました。しかし、DXを推進させるために「IoT、センサーを活用し生産性や品質の向上を図る」「製造現場や工場内のデータを取得し、ITを用いた分析技術で課題を抽出し、製造現場や工場内の業務を最適化するツールとして利用する」など、OT環境から見ると外部ネットワークであるデータセンターやインターネットなどのITネットワークとの接続が必須となります。

その2:リモートアクセスへの対応

従来、一般業務系システム用途で提供されていたリモートアクセスは、製造現場の機器、製造システム管理に対してもアクセスできるように拡張が求められます。新型コロナウイルス感染症(COVID-19)の拡大により、製造現場でも従業員の安全と事業継続の観点から人数を制限した出勤あるいは原則テレワークで働くようになりました。こうした働き方においてもデータ連携同様、OT領域は間接的に外部ネットワーク(ITネットワーク)と接続されます。

またリモートアクセスは、製造機器の保守でも注目されています。リモートアクセス環境を用意することで、機器メーカーが外部ネットワークを経由して製造現場や工場内にある機器の状態を確認したり管理用ソフトウェアを修正したりする遠隔保守ができるようになります。特に海外では遠隔保守の取り組みが進んでいます。

その3:制御系設備に関連するインフラのオープン化

製造システムはそれぞれの仕様に基づき構成されていましたが、個別開発の負荷削減、維持費用の低減化などを目的に、サーバ構成だけではなくアプリケーションやネットワークにおいてもオープン化が進んでいます。

以上、3つの変化により、既存のOT資産をそのままITと融合させたり、既存のOT資産をオープン化してITと接続させたりする企業が増え、製造業に対するサイバー攻撃のリスクが高まりました。

昨今、重要インフラや製造業に対するサイバー攻撃で企業に被害が出て話題に上がっているように、こうした変化が起きていることで、OT環境特有のセキュリティリスクとIT環境で発生するセキュリティリスクの両方に対処する必要が生じているわけです。

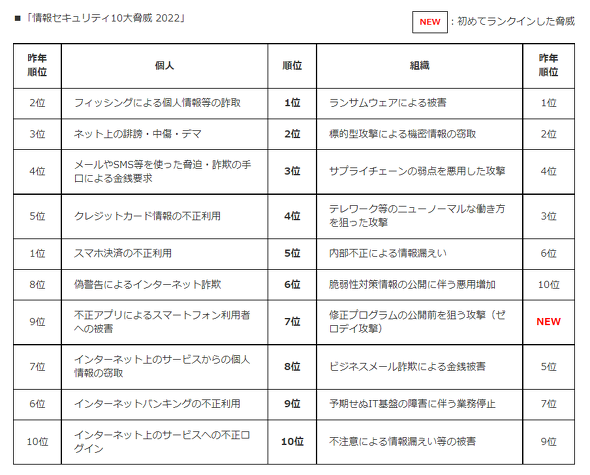

情報処理推進機構(IPA)が発表している「情報セキュリティ10大脅威 2022」によると、近年ニュースで挙げられる製造業や重要インフラなどで発生するセキュリティインシデントが、情報セキュリティで挙げられる脅威と同様の種別であることが確認できます。

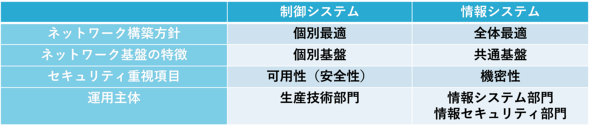

ITとOTにおけるネットワーク/セキュリティに対する考え方の違い

従来のOTネットワークは、可用性が最も重視されていました。予期せぬ設備の停止を避けるため、独立かつサイロ化された状態で構成されてきたのです。そしてシステム内で完結するネットワークおよびセキュリティルールがありました(※システムの数も企業ごとにバラバラです)。

その結果、新しいシステムを追加するとネットワークの構成が追加され、関係するセキュリティ対策、運用者もその際に決まります。システム導入時に都度、セキュリティ対策を考慮することとなり、過去の設備を含む「OTネットワーク全体としてのセキュリティ」に関しては、最適化を考慮する余裕がありませんでした。また製造現場や工場内では部門間の調整も容易ではなく、既存領域に手を加えた際のトラブルによる設備の稼働停止影響がビジネスに直結するため、最適化が図られなかったというケースもあるでしょう。

またお客さまから「そもそもシステム同士が独立した構成なのでセキュリティを考慮したことがなかった」と言われたケースもありました。こうした背景により、ITネットワークと接続した結果、セキュリティインシデントが発生する一因となっています。

ITネットワークは、基本的には全体最適を目指し、機密性を考慮したセキュリティ対策およびセキュリティポリシーに関わる方針を定義した上で、必要に応じて拡張する方式で構成します。

複数のシステムで共通になるため、新しいシステムを追加する際には、既存の基盤、セキュリティ対策、セキュリティポリシー、オペレーションを利用することで、容易に拡張できます。一方、パブリッククラウドの活用が進んできたことでグランドデザインを再定義し、セキュリティルールの方針を変更するなど、全体を見直す必要が出てきています。

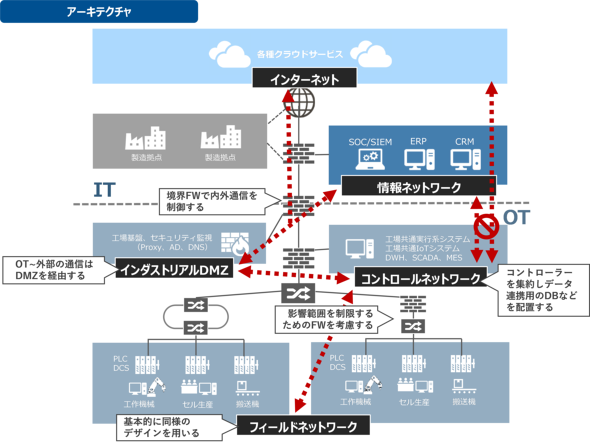

OTネットワークをITネットワークに接続する際の注意点、留意事項

前述の通り、既存のOTネットワークは、それぞれが独自に構築されたネットワークとなっており、構成や配置が複雑なケースが多く見られます。これは、利用するコンポーネントの通信要件から、必要に応じてネットワークが構成されるためです。システム単体で見ると、OT機器は通信内容や通信先が明確であるため、1つのVLAN(ネットワークセグメント)で構成しやすいという特徴があります。

利用する機器の通信内容は、新しい要件が出なければ変更されず、セキュリティ対策として通信内容でVLANを分けることができ、外部ネットワークとの通信はアクセスリストなどで通信先を制限することが比較的容易であるという利点があります。

しかし、VLAN内のセキュリティ監視がおろそかになる傾向があるため、VLAN内でマルウェア感染などの脅威が発生した際の脅威検出には課題が残ります。またOT機器は実稼働を最重要視して構築されるので、リソースが潤沢でないエンドデバイスにおいては、高負荷かつ頻繁なセキュリティアップデートが必要となるエンドデバイスセキュリティの実装が難しい場合もあり、危険な通信を判断して遮断するなどエンドデバイスのセキュリティ機能をネットワーク上で代替することも重要なセキュリティ対策となります。

これらから、OTネットワークは接続される機器などの役割、機能ごとに分割されていることが多く、ネットワークアーキテクチャは、コンポーネントの分割実現のために単純化されていることが多くなっています。結果、それぞれのネットワークアーキテクチャが異なるため、セキュリティ対策もシステムごとに異なります。

これに対し、ITネットワークは統一されたアーキテクチャで構成されています。利用する通信の種類は多岐にわたりますが、サーバやインターネットのエリア境界点において、FW(ファイアウォール)やIPS(不正侵入防御システム)を利用し、IT担当者が組織のポリシーに準じた通信制御ができます。接続する際にクライアントとして利用されるエンドデバイスの種類もPCやスマートフォンなどに限られている場合が多いため、エンドデバイスセキュリティもアンチウイルスやEDR(Endpoint Detection and Response)による対策が可能です。

上記の理由から、ITネットワークは集約効率やエリア境界の制御などに重点を置いて階層化されているため、セキュリティ対策もエリア内やエリア間で共通したものを利用しやすく、全体最適の観点での運用が可能となっています。

異なる特徴を持つOTネットワークとITネットワークの結合をする場合、ITネットワーク管理者は全体最適の観点から、OTエリアの扱いを再定義する必要があります。個々のポリシーで構築されてきたネットワークをOTエリアとして組み込むと個別差異が出てしまうため、統一したデザインとしてのOTエリアネットワークをOT担当と協業、定義し、その上でITネットワークとの接続点を考慮するのが一般的です。

また、接続点での境界セキュリティをどのように考えるか、OTエリア内のネットワークセキュリティに関する実装方法の選択肢は、豊富な知見を保有しているIT側から提供して検討します。

最近では新しい工場など施設を建築するタイミングで、Cisco SystemsやRockwell Automationが定義する「Converged Plantwide Ethernet」(CPwE)などのモデルを参考に、自社の考慮要素を加味し、系統立てられたデザインを作成することでIT担当からOT担当にネットワークデザインが引き渡されるケースも散見されます(※CPwEは一例です)。

これまでの話をまとめると、独自に構築されたOTネットワークをITネットワークに結合させるためには、以下の3ステップが必要になります。

- OTネットワーク全体(システム共通)としての階層デザインを作成する

- セキュリティポイントでのセキュリティ対策、セキュリティポリシーを定義する

- 新しい階層デザインにコンポーネントを再配置する

注意点として、システムの応答時間要件の違いやIPアドレスの重複、利用プロトコルの違いにより単純に統合できない場合は、NAT(ネットワークアドレス変換)適用やゲートウェイ設置などOT側の要件を満たすデザインを提供する必要があります。

次回は、評価検証などを通じて、ITとOTの融合を進めていく際のセキュリティ対策要件を解説します。

筆者紹介

阿形治晃(アガタハルアキ)

ネットワンシステムズ セールスエンジニアリング本部 市場戦略部 第4チーム エキスパート

2009年 ネットワンシステムズ入社。主に製造業のネットワークエンジニアとして、10年以上の経験あり。ITインフラに対するグランドデザインの作成や、データセンターの更改プロジェクトなどを通じて得た知見を生かし、市場戦略策定とソリューション展開を行う業務を担当している。

Copyright © ITmedia, Inc. All Rights Reserved.