脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ:働き方改革時代の「ゼロトラスト」セキュリティ(20)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効なペネトレーションテストについて解説する。

ゼロトラストの考え方を取り入れた最新の情報システムから、システムの保守期間を超えて運用され続けている機関システムまで含め、デジタルへの依存度が急速に高まっています。コロナ禍による不況と急峻(きゅうしゅん)なデジタル化によって急増したサイバー攻撃グループの活動は、世界中のありとあらゆる脆弱(ぜいじゃく)なデジタル環境を対象に、攻撃の機会をうかがっています。

最近では、特に身代金を要求するマルウェア、いわゆる「ランサムウェア」による攻撃グループの標的を選ばないサイバー攻撃による被害が相次いでいます。

2021年10月には徳島県のつるぎ町立半田病院が被害に遭い、病院の電子カルテといったシステムがランサムウェアによって破壊され、入院されている方や地域の医療に大きな影響を及ぼしました。復旧には職員が一丸となって対処し、病院機能の回復に努めました。被害に遭った半田病院はこれらの一連の被害の状況を克明に記録、有識者会議による現地調査や客観的な原因分析、再発防止策などを検討し、2022年6月7日に「コンピュータウイルス感染事案有識者会議調査報告書」として公開しています。

ランサムウェア攻撃グループは、その多くが金銭を目的に活動しており、その標的は大企業や官公庁に限りません。サプライチェーンに位置する中小企業や、病院、学校のといった地域の公共的組織でさえも、セキュリティ対策が不十分な場合に機械的にサイバー攻撃の対象として標的になってしまう状況です。

デジタルトランスフォーメーション(DX)推進、働き方改革に限らず、さまざまな場面で新たなデジタル化が進んでいる半面、従来利用され続けてきたIT環境に対してもシステムの構成やセキュリティの見直しが求められています。

このようなサイバー攻撃への耐性向上を図る手段としては、情報システムペネトレーションテスト(システム侵入テスト)が有効な手段として活用されています。デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする本連載、『働き方改革時代の「ゼロトラスト」セキュリティ』。今回は、ペネトレーションテストについて解説します。

ペネトレーションテストによる情報システムの弱点のあぶり出し

ペネトレーションテストでは、対象組織のネットワークの構成やコンピュータシステムの利用状況の把握分析から始まり、「サイバー攻撃者と同じ立場で組織のネットワーク内でどこまで攻撃が可能か」を調査し、見つかった抜け穴や脆弱性、問題点をレポートするセキュリティサービスです。

ペネトレーションテストを実行するエンジニア「ペンテスター」は、組織のセキュリティ監視や仕組みをくぐり抜けて目的を達成する必要があるので、最新のサイバー攻撃知識とともにネットワークアーキテクチャやセキュリティテクノロジーに深く精通しています。ペンテスターが数日から数週間かけて企業のネットワークに侵入し、ハッキングテクニックを駆使してセキュリティ検知をかわしながら目的に達する様子はまさにハッカーですが、倫理的を意味する「エシカル」を冠し、「エシカルハッカー」とも表現できる存在です。

情報システムの管理者や情報セキュリティ責任者は、ペネトレーションテストによって、組織の情報システムに現時点で内在している問題点を洗い出すことができ、対応すべき課題の優先度や対処方法を把握できます。

ランサムウェア攻撃の無差別化が加速する状況で、電子メールへの添付ファイルを介在して感染を広げる「Emotet」やVPN機器のゼロデイ脆弱性など、侵入される機会が増す一方、「サイバー攻撃の被害に遭ったら」を疑似体験でき、コストをかけるべき重点施策の参考になるペネトレーションテストは、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効です。

AIによるペネトレーションテストの自動化でゼロトラストをより強固にする

現在の情報システムの弱点を可視化し、対応策の把握が可能なペネトレーションテストは、その技術的な難易度の高さから、十分な能力を持つ人材が非常に限られています。

セキュリティベンダーでは、高まる需要に対して優秀なエシカルハッカー人材に加え、ペネトレーションテストに欠かせない脅威分析担当者の育成が求められているものの、デジタル全領域の最新技術に対応可能な人材の育成は決して容易ではありません。企業や組織にとっても、多くの人手と時間、費用がかかるペネトレーションテストを年に何度も実施するのは現実的ではありません。

昨今のAI技術の発展によって、ペンテスターによるサイバー攻撃の手順を網羅的に情報システム環境に対して実施できる疑似攻撃システムやサービスが近年登場してきました。

侵害と攻撃のシミュレーション――BAS

「BAS」(Breach and Attack Simulation:侵害と攻撃のシミュレーション)という疑似攻撃システムは、システムがサイバー攻撃者やペンテスターに代わってネットワーク内の各PCやサーバに対して疑似攻撃を次々に仕掛ける機能を提供しています。インターネット上に公開されている組織が保有しているサービスも対象にした疑似攻撃が可能なBASも提供されています。

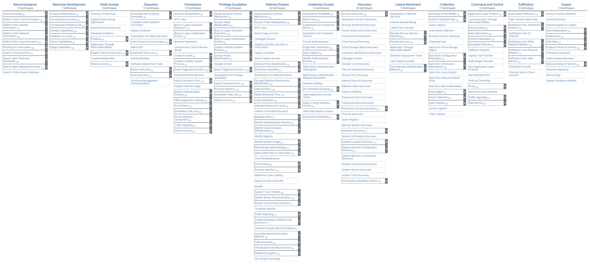

多くのBASツールは、米国政府の支援先機関「MITRE」が策定したサイバー攻撃の網羅的分類「MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)」フレームワークに対応し、これまでに観測されたサイバー攻撃の類型化に基づいた網羅的な疑似攻撃を仕掛けます。従来のペンテスターによるペネトレーションテストでは、期間的制約によって網羅は困難でしたが、BASであればシステムなので、MITRE ATT&CKの200種類以上の手法に対する網羅的な判定が可能です。

多くの場合BASでは脆弱性を認識すると、その脆弱性をさらに利用して次々に、そして自動的に攻撃を展開します。例えば、ある端末のメモリ内に残されていた認証情報を、対象の社内システムへのログインに試行してみるなどです。このように、BASでは従来人手によって行われていた作業が自動化され、網羅的な調査によってシステムの問題点をあぶり出します。

システム管理者はBASの実行レポートを参照し、組織内に内在する問題点を把握して対処を検討できます。

BASの中には情報ネットワークシステムだけでなく、自社が保有する公開Webサービスに対する脆弱性調査を自動化するものもあります。企業や組織が運営しているサービスやコーポレートサイトのような主要なWebサービスは監視対象となっている場合が多く見られますが、一時的に開設されるキャンペーンサイトや事業部門が独自に作成したテスト用サイト、システム開発に使用された開発用サイトなど情報システム部門が把握していないサイトが構築されるケースがあります。

Webサービスに対応したBASでは、正式に資産管理されていない自社が保有するWebサービスを脅威情報ソースやサーバのWhois情報のレコードなどのOSINT(Open Source Intelligence:公開情報によるインテリジェンス)を駆使して自動収集し、それらに対して脆弱性調査が自動化されるものがあります。

これらは管理対象外なので脆弱性が放置されているケースが多く、場合によってはWebサービスの脆弱性を悪用して構築者のパスワードや自組織のネットワーク環境に接続するための情報が窃取される可能性があります。

BASの活用によって、企業や組織に帰属するデジタル資産に対する網羅的な調査が可能になります。多岐にわたるデジタル資産への脆弱性検証が自動化できるBASは、今後セキュリティベンダーだけでなくユーザー企業が自組織に対して使用するツールとして活用されるものと考えます。

自動セキュリティ診断――ASV

テストの手法を自動化したBASに対し、常にテストを実施し続けるという考え方が「ASV」(Automated Security Validation:自動セキュリティ診断)です。

BASによって自動化されたペネトレーションテストは、高い費用対効果で問題点を把握できるようになりつつあります。しかし、高いセキュリティ耐性が求められるミッションクリティカルな情報システムでは、対策が有効に機能しているかどうか、時間の経過によって新たな脆弱性が発生していないかどうか、新たなサイバー攻撃手法が開発されていないかどうかなどを常に確認し、常時安全性が保たれた状態を維持する必要があります。

主要なASV製品は、組織が保有するデジタル資産に対して、いつでも好きなタイミングで自動ペネトレーションテストを実行し、前回からの比較や最新状態をレポートする機能を備えています。情報システムの担当者や責任者は、ペネトレーションテスト結果に基づく対策の効果と検証を短期化できるので、安心して基盤の運用に集中できます。

サイバーハイジーンを実現する自動セキュリティ診断の考え方

米国標準のゼロトラストを定めた技術文書「NIST SP800-207 Zero Trust Architecture」でゼロトラストを構成する要素の一つとされている継続的な診断と緩和(CDM)は脆弱性診断の自動化と対応を念頭に置いて書かれています。

昨今では、BASやASVのようなシステムへの侵入を伴うペネトレーションテストの自動化技術が進化しており、情報システム全体のセキュリティ状態の実践的な評価が可能になっています。

ゼロトラストが示した方向性によって、ネットワークの内側/外側といった考え方から、「内側/外側を問わずネットワーク全領域に脅威が存在する」という考え方が実感を伴って主流となってきています。

さらに、クラウドやテレワークといったデータの所在や働く場所の広がりは、利便性や働き方の多様性を高めた一方、サイバー攻撃者にとって付け入りやすい脆弱性が広がったのも事実です。昨今問題になっているランサムウェア攻撃被害の多くが、ネットワーク機器の更新不備に伴う脆弱性の悪用を起点としており、これらの機器の運用では可能な限り早期の脆弱性の把握が求められます。

また、やむことのないサイバー攻撃に対し、ネットワークや端末の監視や検知対処による防御アプローチは絶対に欠かせません。ゼロトラストでは、さらにネットワークの分離や権限の最小化などによって、被害の最小化やアイデンティティーによる防御を実現しています。これらに加え、脆弱性の修正や設定不備への対応、ネットワークの弱点の補正は、無差別に侵入を試みる金銭目的のサイバー攻撃者にとって、効率の悪いターゲットとなります。

「全て信頼しない、常に検証するので安全」とされるゼロトラストですが、その構成要素は機器やプログラムによって提供されています。ゼロトラストは進化したデジタル環境にフィットしたセキュリティの考え方ではありますが、サイバー攻撃から守るには、常に脆弱性や侵入の端緒となるアタックサーフェースの状態把握と管理を行い、システムの健康状態「サイバーハイジーン」を維持するシステム運用が求められます。

筆者紹介

仲上竜太

ニューリジェンセキュリティ株式会社

CTO 兼 クラウドセキュリティ事業部 副部長

ラックと野村総合研究所の合弁によるクラウドセキュリティ企業、ニューリジェンセキュリティ株式会社のCTOを務める傍ら、進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行う。

デジタルトラストナビゲーター。家では夜な夜なクラフトビールを片手にメタバースでの生活を過ごしている。

関連記事

企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

WhiteSourceはペネトレーションテストに関する解説記事を公開した。テストの目的と重要性の他、ペネトレーションテストと脆弱性評価との違い、テストを進める7つのステップ、主要なテストアプローチ、テストに使うツールについて紹介した。 人のふり見てわがふり直せ ガートナーが各社の「標的型攻撃への対策状況」について解説

人のふり見てわがふり直せ ガートナーが各社の「標的型攻撃への対策状況」について解説

ガートナージャパンは、国内のマルウェアや標的型攻撃への対策状況に関する調査結果と注目すべきトレンドを発表した。エンドポイントの対策に加えて「攻撃フェーズに沿った多段階の対策」の強化を急ぐ企業が増えているという。 本当に攻撃されたら何するの?――クラウド環境での脆弱性検査とサイバー攻撃の検知・確認に関する基礎知識

本当に攻撃されたら何するの?――クラウド環境での脆弱性検査とサイバー攻撃の検知・確認に関する基礎知識

親子の会話で出てくるような素朴な疑問点から、クラウド環境における情報セキュリティの技術を学習する連載。今回は、クラウド環境での脆弱性検査と、サイバー攻撃を受けた場合の検知・確認方法に関する基礎知識について。

Copyright © ITmedia, Inc. All Rights Reserved.