ポスト量子暗号へ移行する前にやるべきこと、米政府発表の理由は?:組織はどのように新しい暗号技術へ移行すればよいのか

NISTが4つのポスト量子暗号候補を発表したことを受け、CISAは米連邦政府として「ポスト量子暗号イニシアチブ」を設立すると発表した。強力な量子コンピュータが利用可能になる前に、現在広く使われている暗号技術を新しい技術に置き換えるためだ。政府組織や企業が新技術へ移行するためのロードマップもある。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

CISA(米国土安全保障省サイバーセキュリティインフラセキュリティ庁)は2022年7月6日(米国時間)、量子コンピューティングがもたらす脅威に対処するための省庁の取り組みを統一、推進するために「ポスト量子暗号イニシアチブ」を設立することを発表した。

これは2022年7月5日にNIST(米国立標準技術研究所)がポスト量子暗号候補の4技術を発表したことを受けた措置だ。量子コンピュータの能力は現在初期段階にあり、既に広く使われている公開鍵暗号などの暗号技術に対する脅威にはなっていないが、この状況は長くは続かない。量子コンピュータの能力が高くなった場合でも、機密性を維持できるような暗号技術が必要だ。

今回CISAが発表した取り組みは米国の省庁間、産業界のパートナーとの連携により、既存の国土安全保障省(DHS)の取り組みに加え、NISTで進められている基準策定を参照して、重要インフラと政府ネットワークの所有者、運用者をポスト量子暗号への移行期間中に支援するためのものだ。

「CISAは、量子コンピューティングを含む進化する技術が重要インフラに及ぼすリスクを理解し、予測するために継続的に取り組んでいる」(CISAディレクターのJen Easterly氏)。「官民の組織がポスト量子暗号への移行を効果的に管理できるよう、NISTやその他の主要なステークホルダーと引き続き協力していく」。

新技術に移行する前にすべきこととは?

NISTが発表した4つの技術は、暗号アルゴリズムの第一陣の選定という位置付けだ。量子脆弱(ぜいじゃく)性を持つ現在の暗号に代わる新たな標準を特定するポスト量子暗号標準化プロジェクトに向けた重要なマイルストーンだ。今回選ばれた4つのアルゴリズムは、複数の国、機関の専門家の協力によって作成された。

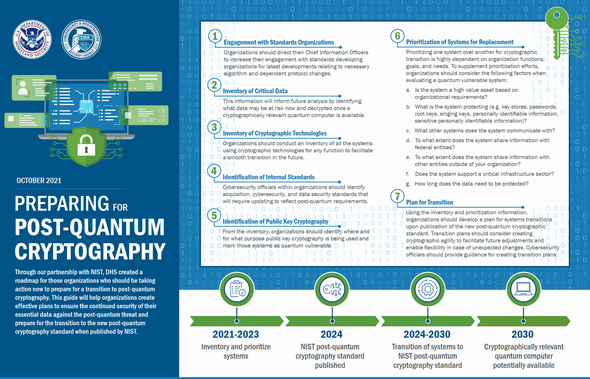

NISTは商用製品に使用するための標準を2024年まで公表しない予定だ。だが政府組織や企業はDHSとNISTのポスト量子暗号ロードマップに従って、今から移行に向けた準備を始める必要がある。

今後10年間で技術が進歩するにつれ、量子コンピュータは、顧客データの保護や商取引の完了、安全な通信に広く使用されている一部の暗号方式に対するリスクを増大させる。ポスト量子暗号ロードマップでは、組織がポスト量子暗号への移行計画を策定する必要がある箇所を特定している。

ポスト量子暗号ロードマップ 2021〜2023年:システムのインベントリ作成と優先順位付けを進める。2024年:NISTがポスト量子暗号標準を公開する予定。2024〜2030年:公開されたポスト量子暗号標準へのシステム移行を進める。2030年:2022年時点で利用されている標準的な暗号を解読する能力を持った量子コンピュータが利用可能になる可能性のある時期(提供:CISA)

ポスト量子暗号ロードマップ 2021〜2023年:システムのインベントリ作成と優先順位付けを進める。2024年:NISTがポスト量子暗号標準を公開する予定。2024〜2030年:公開されたポスト量子暗号標準へのシステム移行を進める。2030年:2022年時点で利用されている標準的な暗号を解読する能力を持った量子コンピュータが利用可能になる可能性のある時期(提供:CISA)この図では2023年末までに7段階にわたった移行計画を立てるように勧めている。

・第1段階 標準化団体への働きかけ

自組織が今すぐ行動を起こすべきかどうかを判断し、必要なアルゴリズムや依存プロトコルの変更に関する最新の動向について、標準化団体との連携を強化するよう、CIO(最高情報責任者)に指示する。

・第2段階 重要データの棚卸し

どのようなデータが現在危険にさらされており、量子コンピュータが利用可能になった時点で解読される可能性があるかどうかを特定する。

・第3段階 暗号技術の棚卸し

将来、新しい暗号技術への移行が必要になった時点で円滑に実行できるよう、暗号技術を使用しているシステムの棚卸しを進める。

・第4段階 内部標準の特定

組織内のサイバーセキュリティ担当者は、量子コンピュータ普及後の要件を反映するために、更新が必要となる取得基準やサイバーセキュリティ基準、データセキュリティ基準を特定する。

・第5段階 公開鍵暗号の特定

棚卸しの結果を参照して、公開鍵暗号がどこでどのような目的で使用されているのかを特定し、それらのシステムを量子的な脆弱性として管理する。

・第6段階 リプレース対象となるシステムの優先順位付け

暗号技術の移行時に、あるシステムを優先するかどうかは、組織の機能や目標、ニーズに強く依存する。優先順位を付けるため、組織は量子脆弱性が残るシステムを評価する際に、次の7つの項目を用いるとよい。

(1)このシステムは組織の要件に基づく高価値の資産かどうか

(2)このシステムが保護しているものは何か(鍵の保管場所やパスワード、ルート鍵、個人を特定できる情報)

(3)このシステムどのような他のシステムと通信しているのか

(4)このシステムはどの程度、政府機関と情報を共有しているのか

(5)このシステムはどの程度、他の組織と情報を共有しているのか

(6)このシステムは重要インフラに関係しているかどうか

(7)このシステムが保持するデータはどれくらいの期間保護する必要があるのか

・第7段階 移行のための計画を立案

インベントリと優先順位付けの情報を利用して、将来、ポスト量子暗号標準が発行された時点のシステム移行計画を策定する。移行計画では、将来の調整を容易にし、予期せぬ変更に柔軟に対応できるよう、暗号の俊敏性を高めることを検討する。サイバーセキュリティ担当者は、移行計画を作成するためのガイダンスを提供する。

関連記事

量子コンピュータ時代到来後に備え、今から耐量子コンピュータ暗号を開発する理由

量子コンピュータ時代到来後に備え、今から耐量子コンピュータ暗号を開発する理由

DigiCertは2018年1月31日に開催した年次カンファレンスにおいて、Microsoft Researchらと共に進めている耐量子コンピュータ暗号研究の背景と状況を紹介した。 量子暗号通信は金融分野で使えるのか

量子暗号通信は金融分野で使えるのか

近年、金融分野ではサイバー攻撃の増加やデジタル化の進展など、システムを取り巻く環境が大きく変わり、セキュリティ対策についてより一層の強化が求められている。特に取引処理の遅延が機会損失の発生につながる株式取引では、膨大な量の取引データ伝送に耐えられ、低遅延な通信方式が必要とされている。野村證券やNICTなど5者は、量子暗号通信がどの程度利用できるのかを検証した。 量子コンピューティングは“物理実験”の段階にあり、企業はアルゴリズムの研究に集中せよ

量子コンピューティングは“物理実験”の段階にあり、企業はアルゴリズムの研究に集中せよ

エンタープライズ分野のITリーダーのために量子コンピューティング分野を調査しているChirag Dekate氏(GartnerでResearch Director、HPC Servers、Emerging Tech.を務める)に、一般企業と国が今、何をすればよいのかを聞いた。前半ではDekate氏が2018年4月27日に講演した内容を紹介。後半では既存の暗号が解読されてしまう課題などを同氏にインタビューした。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ