「脅威ベースアプローチ」のリスク評価とは何か――MITRE ATT&CKとNavigatorで攻撃グループと対策を特定してみた:MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門(3)

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。今回は、リスク評価における「脅威ベースアプローチ」と「ベースラインアプローチ」の違い、攻撃グループと対策を特定するプロセスを例にATT&CKとNavigatorの実践的な使い方を紹介する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

ここ数年一気に注目度が高まって進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック。以下、ATT&CK))について解説する本連載「MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門」。前回まで、ATT&CKや「MITRE ATT&CK Navigator」(以下、Navigator)を紹介しました。

既に紹介した通り、ATT&CKフレームワークは攻撃者の観点での14の戦術(Tactics)を中心に、各戦術にテクニック(Techniques)と、テクニックによってはさらに詳細なサブテクニック(Sub-Techniques)が存在します(v11の時点でテクニックは191件、サブテクニックは386件)。ATT&CKを使ってセキュリティ対策を検討する上で、戦術ごとに全てのテクニックが自システムで対応できているかどうかを分析するのも一つの手段ですが、時間が膨大にかかるのは想像に難くありません。

今回からは、「脅威分析の負担を軽く抑える」ことをテーマに、ATT&CKとNavigatorを組み合わせた実践的な使い方を、ユースケースを基に紹介します。

おさらい:MITRE ATT&CKの利用方法

連載第1回でATT&CKの利用方法として下記6つを紹介しました。

| No. | 利用方法 | 概要 | 時間 |

|---|---|---|---|

| 1 | 攻撃の模擬動作検証 | ・攻撃グループのプロファイル特定 ・攻撃シナリオ作成 |

小 |

| 2 | 防御策のギャップ評価 | ・企業内における既存のセキュリティ対策の妥当性を評価するために攻撃者の行動にフォーカスしたモデルとして利用する | 特大 |

| 3 | SOC(Security Operations Center)の成熟度評価 | ・サイバー攻撃の検知、分析、および対応においてSOCの有効性を判断する評価指標として利用する | 中 |

| 4 | 脅威インテリジェンスの強化 | ・攻撃グループの活動の疑いが検出された場合、関連する技術法やソフトウェアを確認し、対策強化に活用する | 中 |

| 5 | レッドチーム演習 | ・レッドチーム演習の計画を作成してネットワーク内に配置する防御策を回避する方法を整理するツールとして利用する | 特大 |

| 6 | 行動分析の開発 | ・攻撃者の行動を分析することで未知の攻撃手法を見つけ、それらに対応する手法を開発するテストツールとして利用する | 大 |

紹介した利用方法の中で、「脅威ベースアプローチ」によるリスク対策の代表的な使い方が、「No.1」と「No.2」を組み合わせた利用となると考えられます。組み合わせの方法について簡単に説明すると、「No.1」で攻撃グループを特定し、「No.2」で攻撃グループが使うテクニックを特定し、各テクニックに対して、対策のギャップ評価を行う使い方です。

脅威ベースアプローチとは、ベースラインアプローチとは

前項で紹介した脅威ベースアプローチでのATT&CKの使い方は、いわば攻撃グループからの脅威を特定し、対策の優先度を決める「リスク評価」です。リスク評価の手法は、主にガイドラインなどを利用した「ベースラインアプローチ」でのリスク評価が主流ですが、「攻撃者目線の攻撃シナリオを基に、重要資産を保護するために何を優先的に対策すべきか」でリスク評価するのが、脅威ベースアプローチです。

- ベースラインアプローチ:時間がかかるが網羅的で抜けが少ない

- 脅威ベースアプローチ:ベースラインアプローチに比べてかかる時間が少ないが、脅威が偏りがちになるので、ベースラインアプローチとの組み合わせが望ましい

脅威ベースアプローチのプロセス

脅威ベースアプローチのプロセスを簡単に示すと下記のようになります。

- 攻撃グループを特定する

- 攻撃グループが使うテクニックを特定する

- テクニックへの対策と自システムのギャップを洗い出し、ギャップが及ぼす資産への影響を分析する

- 優先的に対策すべきリスクを特定する

ここから、各プロセスについて説明します。

1.攻撃グループを特定する

まずは「どのように攻撃グループを入手するのか」についてです。一例としてATT&CKの検索機能から「自身が所属する組織の業界を狙う攻撃グループ」を検索する手法があります。その他、OSINT(*1)によって話題となっている攻撃グループや攻撃キャンペーン情報(*2)を収集する手法も有効です。

(*1)OSINT:オープンソースインテリジェンス(Open Source Intelligence)の略で、サイバーセキュリティ領域ではインターネットなどの公開情報から有用な情報収集する手法を指す

(*2)攻撃キャンペーン:短期の攻撃とは異なり、長い期間をかけて目標に侵入する活動の総称

今回は、Navigatorの使い方の説明も兼ねて、業界を狙う攻撃グループを検索する手法を紹介します。

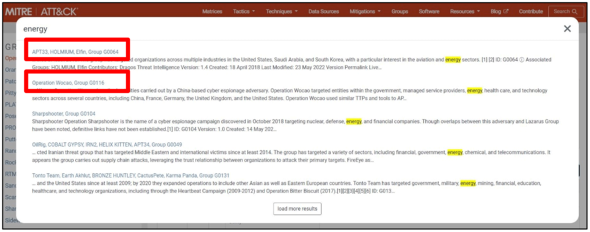

ATT&CKでの検索は、ページ右上の検索バーから業種を検索することによって、自身の組織が所属する業界をターゲットとする攻撃グループの情報を収集できます。

ATT&CKの情報は新旧入り交じった情報なので、精度の高い攻撃グループの特定には、OSINTによる情報収集や外部ベンダーの脅威インテリジェンスサービスに依頼するなどが必要であり、それなりのコストがかかるのが実情です。

今回の例ではエネルギー業界を対象とし、「energy」で検索した結果を見てみましょう。検索結果の「G0064」といった“G”から始まるIDはATT&CKによる攻撃グループのIDを示しています。

図1の検索結果からは多数の攻撃グループ情報が確認できます。今回はその中から2つの攻撃グループと攻撃キャンペーンを取り上げて分析します(本来であれば、全ての攻撃グループを分析対象とすべきです)。

| 攻撃グループ(攻撃キャンペーン) | 概要 |

|---|---|

| APT33 | 航空業界やエネルギー業界を狙う政府支援型の攻撃グループ |

| Operation wocao | 複数業界を狙った攻撃キャンペーン |

2.攻撃グループが使うテクニックを特定する

攻撃グループが特定できたら、Navigatorを使ってテクニックをマッピングします。

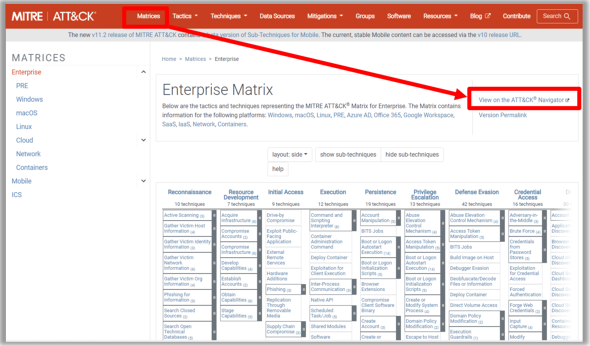

Navigatorは下図の通り、ATT&CKの「Matrices」のページから「View on the ATT&CK Navigator」を選択することで遷移できます。

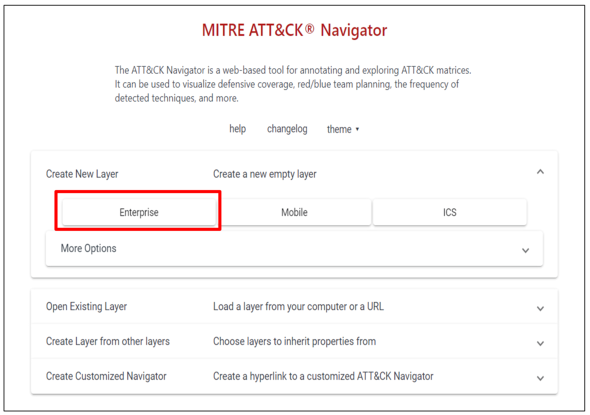

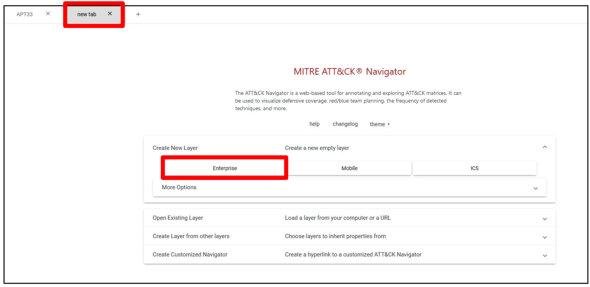

遷移した先で「Create New Layer」を展開し、「Enterprise」を選択します。脅威を分析する対象となるシステムによっては、適宜「Mobile」「ICS」を選択してください。

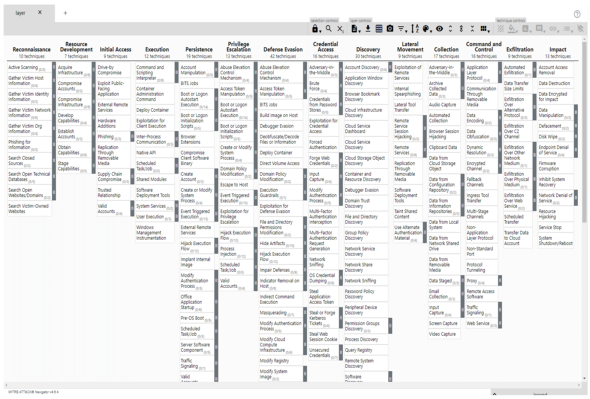

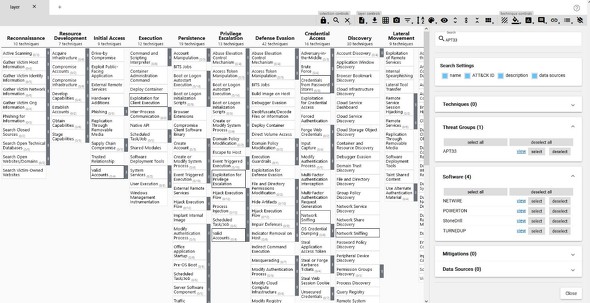

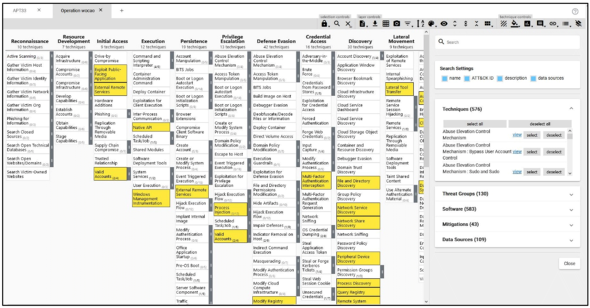

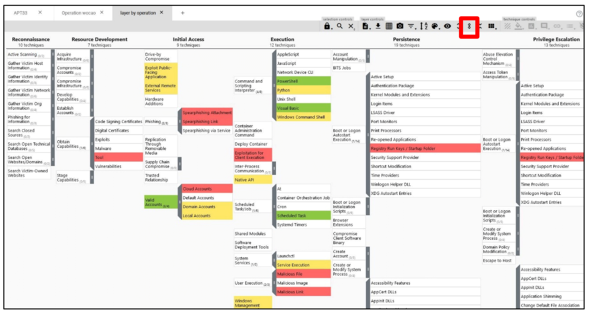

下図がNavigatorの画面です(2022年6月の原稿執筆時点)。各機能については前回説明しているので今回では割愛します。

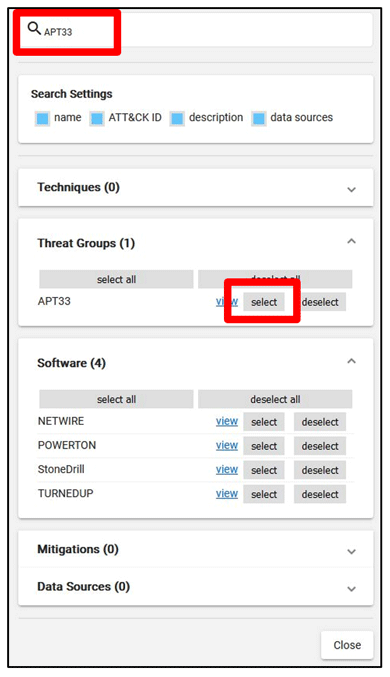

「search & multi select」ボタンを押下します。すると、ブラウザ右画面に検索用の画面が表示されます。

「Search」欄に攻撃グループの「APT33」を入力し、「Threat Groups」欄に表示されたAPT33の「select」を押します。

APT33が使用するテクニックが枠で表示されます。

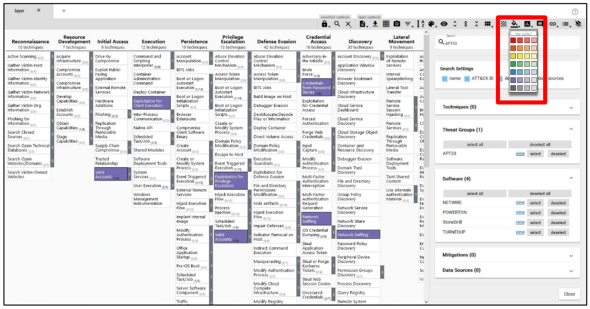

見づらい場合は、メニューバーの「Technique controls」から「background color」を選択し、APT33に該当するテクニックに色を付けることもできます。

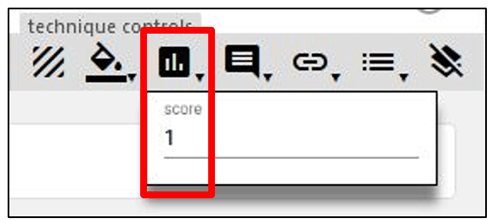

次に、「technique controls」から「scoring」を選択し、APT33に該当するテクニックのスコアを「1」に設定しておきます。「score」値は、複数の攻撃グループや攻撃キャンペーンが存在する場合に、攻撃グループごとにテクニックの優先度を重み付けしたい場合などに役立ちます。

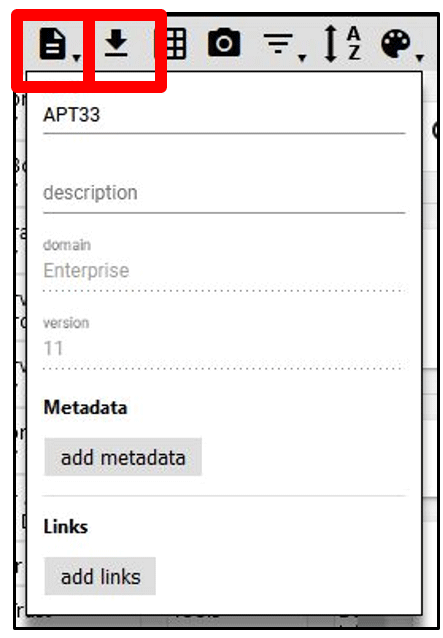

score値の設定が完了したら、メニューバーの「layer controls」から「layer information」を選択し、「name」欄に「APT33」と入力します。すると、Navigatorの現在のタブが設定したレイヤー名となるので、隣のアイコンの「download layer as json」を選択し、レイヤー情報をダウンロードします。

攻撃キャンペーンの情報も同様にレイヤーを作成します。画面上部のタブの「+」を押すと、新規レイヤー作成画面になります。先ほどと同様「Create New Layer」を選択し、「Enterprise」を選択します。

APT33同様に設定し、レイヤー情報をダウンロードします。

- search & multi select:「Search」欄に「G0116」と入力し、検索結果から「select」を押す

- background color:黄色

- scoring:2

- Layer Information:Operation wocao

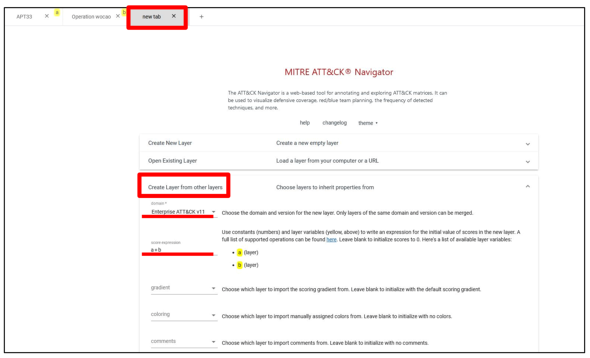

一通りのレイヤーの作成が完了したら、最後に各レイヤーを1つにまとめます。再び、画面上部から「new tab」を選択し、作成した攻撃グループ&攻撃キャンペーン情報を組み合わせるために、「Create Layer from other layers」を選択し、下記のように設定して画面下部の「Create」ボタンを押下します。

- domain:Enterprise ATT&CK v11

- score expression:a+b(加算だけでなく、乗算などスコアの算出方法に合わせて設定可能)

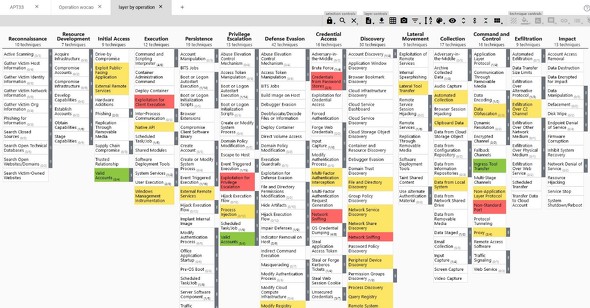

以上で、図2のように攻撃グループと攻撃キャンペーンに関連したテクニックがscore値ごとに色付けされて表示されます。

配色はデフォルト設定でscore値ごとに下記のようになっています。

- 赤:score値「1」(APT41)

- 黄:score値「2」(G0116)

- 緑:score値「3」(APT41+G0116)

注意! サブテクニックもある

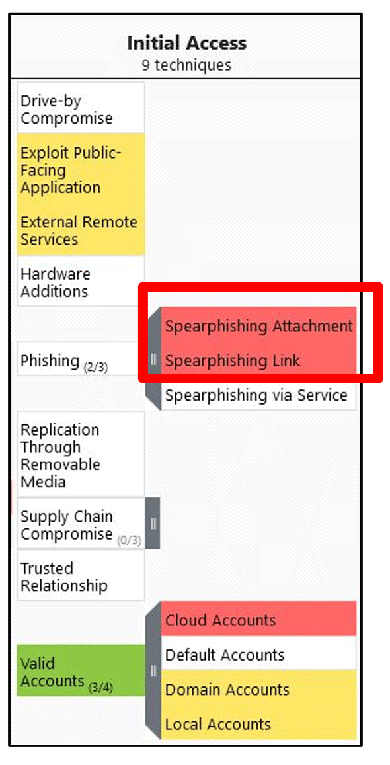

注意として、テクニックによってはさらに詳細化したサブテクニックが存在します。Navigatorのデフォルト設定ではサブテクニックが表示されていないからです。サブテクニックはメニューバーの「layer controls」の「expand sub-techniques」から表示させることができます(図3は、攻撃グループに関連したテクニックのみを表示させる「expand annotated sub-techniques」で表示)。

例として、サブテクニックまで表示させてTacticsの「Initial Access」(初期アクセス)に注目してみます。テクニックでは表示されていなかったscore値「1」で設定した下記サブテクニックの存在を確認できます。

- Spear phishing Attachment

- Spear phishing Links

サブテクニックはテクニックにひも付く全てのサブテクニックが該当しない限り、テクニックが色付けされないことがあるので注意が必要です。

3.テクニック(Techniques)への対策と自システムのギャップを洗い出し、ギャップが及ぼす資産への影響を分析する

攻撃グループや攻撃キャンペーンで使われるテクニックの一覧が完成しました。ここからは、「テクニックの対策や検知方法が自システムにおいてどこまで対策できているか」のギャップを比較します。

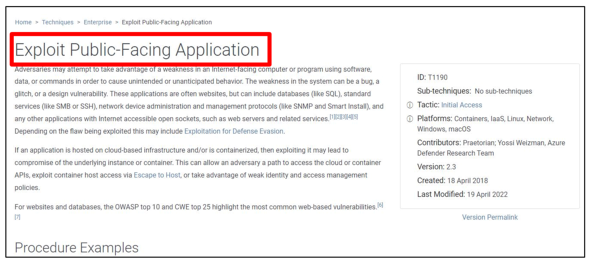

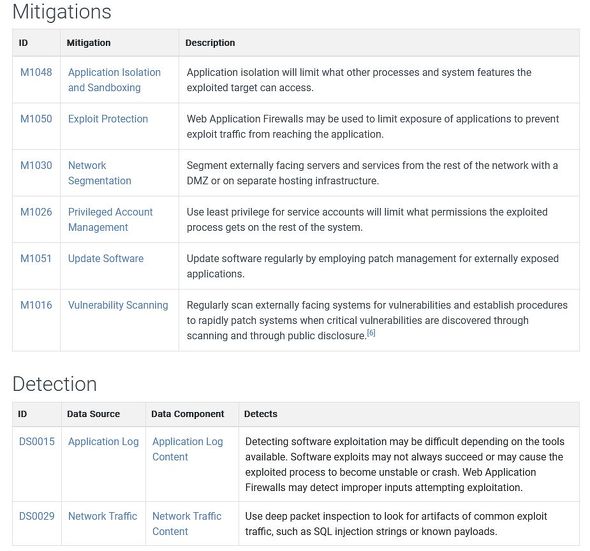

今回はTacticsのテクニックの一つ「Exploit Public-Facing Application」を例に対策を考えます。

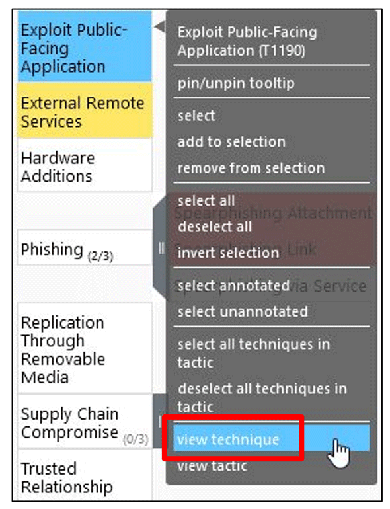

該当のテクニックで右クリックして「view technique」を選択します。

ATT&CKの該当テクニックのページに遷移します。

対策や検出方法の記載は、ページ下部の「Mitigation」欄や「Detection」欄にあります。Mitigationに記載されている各対策(緩和策)の内容に対して、自システムでの導入状況を比較し、不足している対策は保護すべき資産への影響を分析して対策の導入を検討します。対策の検討だけでなく、攻撃の痕跡も検知するには、Detectionに記載されている内容を検討する必要があります。

4.優先的に対策すべきリスクを特定する

ここまでエネルギー業界を狙う攻撃グループおよび攻撃キャンペーンで使われるテクニックを洗い出し、各テクニックの対策や検知方法を検討する流れを説明しました。今回の例では、攻撃グループと攻撃キャンペーンの2つの事例を抜粋しての分析なので、テクニックの量としては多くはありません。しかし、攻撃グループが増えるほど、該当するテクニックも増えていきます。

そこで、対応すべきテクニックの優先度を検討するために各攻撃グループにscore値を設定する一例を紹介します。

例として、今回のscore値の設定方針は、シンプルに「攻撃グループがよく使うテクニック」の優先度を高めにして、攻撃グループとキャンペーンにおいて、重複するテクニックを優先的に対応しようという考え方でした。図2での緑で配色されたテクニックが該当します。

その他、優先度の考え方の例として、自システムを攻撃対象としている攻撃グループを既に特定している場合であれば、該当する攻撃グループのscore値を高くすることによって、特定の攻撃グループのテクニックを優先的に対応することが可能になります。

参考までに、テクニックの優先度に加え、戦術(Tactics)による優先度も存在します。Tacticsの明確な区切りとして、Initial Accessまでが侵入前に防ぐフェーズと考えることができます。その後の戦術では、「侵入されたことを前提にいかにして検知して防ぐか」を主体としています。前項のギャップ評価によって、Initial Accessにギャップが存在するようなら、優先度を高めて対策するのがより効果的です。

次回は、ランサムウェアの脅威をATT&CKで分析する

今回は攻撃グループが使うテクニックの抽出と優先度の考え方を紹介しました。攻撃グループを主体とした分析は分析期間を短くできますが、テクニックの抽出結果に偏りが出ることがあります。攻撃グループだけでなく、自システムで利用しているソフトウェアや、マルウェアへの対策といった面で分析することで網羅性を高めることも必要です。

次回は、近年頻繁にニュースなどで取り上げられているランサムウェアの脅威をATT&CKで分析する場合のユースケースを紹介します。

筆者紹介

戸田 勝之

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 担当課長

CISSP、情報セキュリティスペシャリスト、CEH、CISA

リスクアセスメント、個人情報保護、NIST対応、脅威インテリジェンス、セキュリティ監査など、多様な案件に従事。技術とマネジメント両面の視点で企業のセキュリティ課題解決を支援している。

永澤 貢平

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 チーフセキュリティコンサルタント

CISSP

プラットフォームに対するセキュリティ診断の経験を生かし、システムの技術面を重視したセキュリティコンサルティングを提供している。直近では、お客さまのシステムのセキュリティ監査や、脅威インテリジェンスを活用したリスクアセスメントなどの案件に従事。

関連記事

「MITRE ATT&CK」とは何か? どう利用すべきか?

「MITRE ATT&CK」とは何か? どう利用すべきか?

MITREは、Gartnerがよく問い合わせを受けるトピックだ。本稿では、MITRE ATT&CKのフレームワークについて説明する。 「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱性についてセキュリティリーダーが知っておくべきこと、すべきこと

「Log4j」の脆弱(ぜいじゃく)性がもたらすリスクを理解し、関連する潜在的な脅威から企業システムを保護するための対策を把握する。 OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、OSがCentOS 7かどうかを判定するサンプルで、SCAPの構成要素XCCDFとOVALの構造を理解する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図4 Initial Accessのサブテクニック

図4 Initial Accessのサブテクニック