名和氏が語る、サイバー攻撃激化プロセスを加速させているのは誰か? その要因は?:ITmedia Security Week 2022 秋

2022年9月に開催された「ITmedia Security Week 2022 秋」において、Day3の基調講演として、「IT環境をゼロトラスト・アーキテクチャーに移行せざるを得ない深刻なサイバー脅威を受け入れてしまうサイバー環境の変化について」と題するセッションが開催された。サイバー攻撃の現状を紹介するとともに、“高度かつ巧妙”と表現されることの多いサイバー犯罪者の攻撃プロセスの激化がなぜ行われてしまうのかを語るセッションとなった。サイバーディフェンス研究所 専務理事 上級分析官の名和利男氏は、攻撃者の行動の源泉となってしまう、企業のとある部署をズバリと述べる――。意外にも、それは経営層ではない?

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

名和氏の試行錯誤の末、厳選された「10枚のスライド」

いま、サイバー攻撃は高度かつ巧妙化している――。その言葉は聞いたことがあっても、それを「完全に理解した」とまでは言えない方も多いだろう。また、理解していたとしてもコストをかけられない、人員がいない、訓練できないなどの理由で動きが止まっていることも考えられる。しかし、その間、サイバー攻撃者は歩みを止めてはくれない。

名和氏はこれまで、主に経営層に向け、サイバー攻撃の現状を多数の講演で解説してきた。回を重ねるたびに文字数は減り、図は増え、片仮名が減っていったという。名和氏は講演冒頭で、その経験の中で「厳選された10の項目をピックアップする」と述べる。これらはITに強い人だけではなく、ネットにつながる全ての人に理解を求めるためのものであり、成功した例え話や事例を含めたものだ。本稿では、その10のスライドを中心にレポートする。

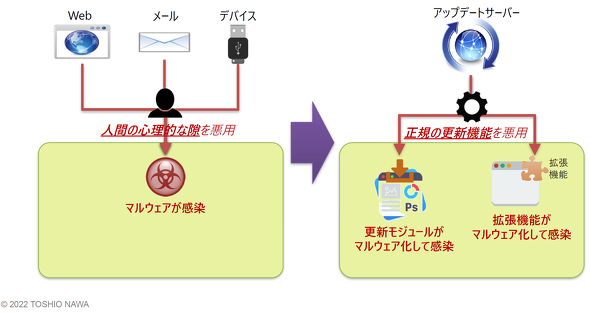

1.正規の更新機能を利用するマルウェア

ITユーザーに最低限理解してほしいサイバー攻撃の仕組みとして名和氏が最初に紹介するのは、「正規の更新機能を利用するマルウェア感染」だ。各種アップデートの仕組みを攻撃することで、これまでのメール、Web、デバイスではない新たな経路が作られている。

「しかし、そう説明しただけでは身に迫るようなものを感じてもらえない」と述べる名和氏は、これに加えて“相手に響く、身に迫るような最近の事例”を紹介する。

この事例においては2019年、台湾ASUSが提供する自動更新システムが乗っ取られたこと、そして2022年2月にはウクライナをカバーする衛星通信システム「Viasat」において、地上のシステムが乗っ取られた事例を紹介した。特に後者においてはかなりの数の地上局モデムが機能を破壊され、本攻撃の仕組みが攻撃者にとって有効だと示している。これは米国の企業におけるインシデントではあるものの、フランスの企業からサービス事業を譲受したもので、さらには同サービスの保守はイタリアの子会社が行っていたという。その子会社のVPN設定ミスが、本インシデントのきっかけだった。

「ソフトウェアの説明をしてはいけない。5W1HにおけるWhatではなく“Who”、いったい誰がやったのか、どうなったのかを背景説明すると、ビジネスリスクとして想像してもらいやすい」(名和氏)

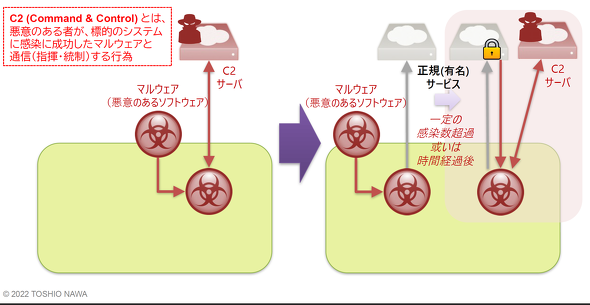

2.正規(有名)サービスを踏み台にするC2攻撃

続いて名和氏は、新たなC2(Command&Control)攻撃を紹介する。「C2」というと、ITに詳しくない人が拒否反応を示すので、名和氏はこれを「親分/子分の関係」と表した。攻撃は、子分を大量に感染させ、親分の指示を待たせる仕組みをとる。一般にC2サーバを攻撃者自身が用意している。日本ではかつて総務省と経産省が連携し「サイバークリーンセンター」を設置。C2サーバを無効化する取り組みが諸外国でも評価され、海外でも同様に進展してきた歴史がある。

これを踏まえ攻撃者は、C2サーバを有名な正規サービス上に、時間差で次々と用意する手法に変化させつつある。この手法が増えているので、これまでの策が通用しなくなっているのが現状だ。

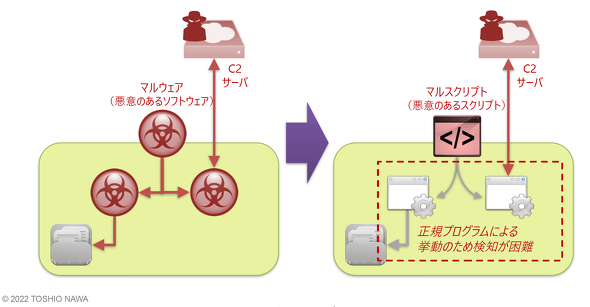

3.スクリプト実行環境を利用した正規プログラムによる挙動

次は「スクリプト実行環境を利用した正規プログラムによる挙動」だ。これはいわゆる「ファイルレスマルウェア」と表現されるものだが、名和氏はこの片仮名言葉を使わず、次のように表現した。

「これまでの泥棒だと、拳銃やナイフを持ち込もうとするタイミングで警備員に職務質問されたり、防犯カメラに見つかったりして捕まっていた。しかし、いまは手ぶらで、普通の格好でやって来て、建物の中にある包丁や堅いものを使って犯行に及ぶ。それに近いことがサイバー攻撃で行われている」(名和氏)

名和氏は、2014年に『Wall Street Journal』紙が報じた、当時Symantec 上級副社長Brian Dye氏の「ウイルス対策ソフトは死んだ」発言を引用しつつ、排除から検知への移行が求められていること、常識が変わったことを説明すると、「経営層にも理解されるようになってきた」と話す。

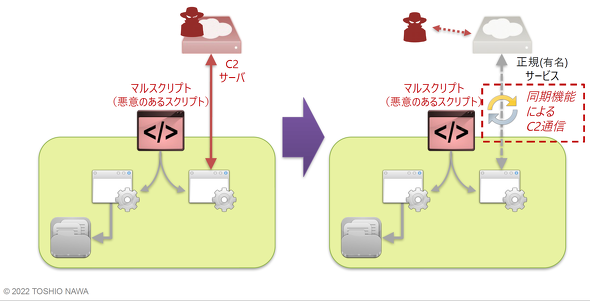

4.正規(有名)サービスの同期機能を利用するC2通信

親分/子分のC2通信に関しても動きが大きい。これまで攻撃者が独自で立てていた親分サーバに関しても、身近なオンラインサービスを悪用する事例が増えてきている。例えば「Slack」や「discord」上にC2通信の親分が存在する場合がある。

「有名なサービスが各企業で活用されるようになり、善良なユーザーが無料で利便性の高いサービスを活用できるようになるに従い、悪意ある犯罪者もその隙間を狙って便利にサービスを使っている」(名和氏)

これに関しては現在進行形で悪用事例が増えており、引き続き注目すべき点だ。

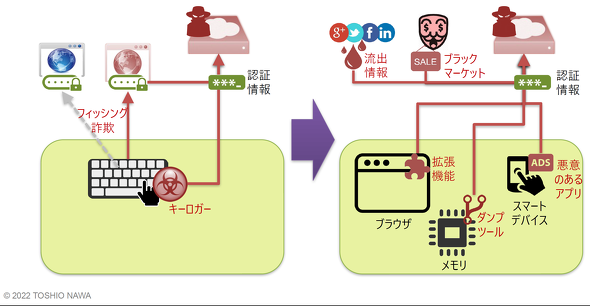

5.さまざまな対象から調達、窃取した認証情報の悪用

名和氏はID/パスワードの現在についても語る。これまでのキーロガー的な窃取方法も健在で、それ以外にも多数の手法が認証情報の抜き出しに使われており、これらは闇市場で公開、販売されているのが現状だ。

名和氏はこれらの現状を注目してもらうには「統計データ、そしてその増加レベルを伝えるとよい」と話す。2022年6月にDigital Shadows Photon Researchチームが発表したデータでは、約246億の完全なユーザー名/パスワードのセットがサイバー犯罪市場で流通しており、これは、2020年に調査した前回レポートと比べると65%の増加としている。これを元に、チームは「現時点で認証情報漏えいの問題は制御不能」と述べている。

「ITの急速な普及で、“啓発されていない人々”も増えている。そのような方々はパスワードがあれば大丈夫だと思い込んでおり、意識を変えなければならないが、それは不可能に近い」(名和氏)

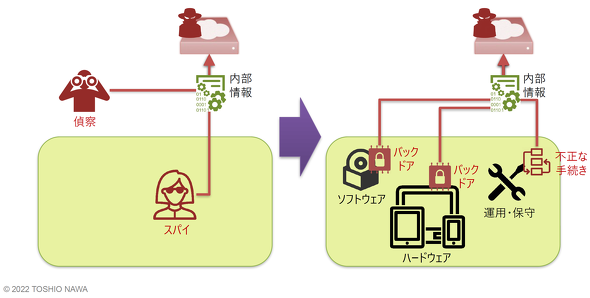

6.敵対国のソフトウェアやプロダクトからのデータ流出

次は“スパイ的行為”だ。名和氏自身も、これまで企業におけるスパイ行為に関する対応を支援したことがあるが、その内容は“悲惨”だという。しかしそういった手口だけではなく、“不正な手続き”も考えられる。「例えばオフィス移転の際に、外部に委託し週末、夜間帯に作業が行われる。その際、日本人以外の作業員がその移転作業に従事している可能性もある。そういった作業員が買収されることで情報が漏えいするという場合も想定できる」と名和氏は述べる。

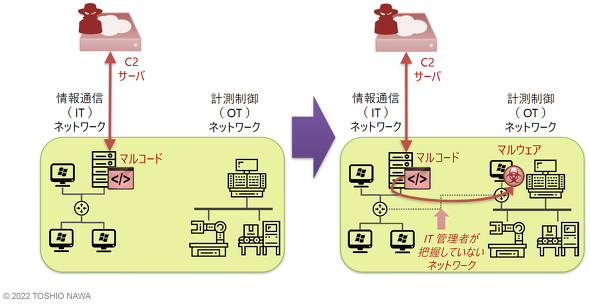

7.機械設備のPCに対するマルウェア感染

昨今では、計画的な生産以上に、トレンドに合わせた柔軟な流通が必要となっている。柔軟な生産には、機械設備のためのOTネットワークと、インターネットにつながるオフィスネットワークの接続が必要となる。これを狙うのが機械設備PCを狙うマルウェアだ。大きな課題は、IT担当が把握していないOTネットワークの接続が存在することで、「工場が止まる」「重要なデータを奪われる」など、重大なインシデントにつながることが多い。

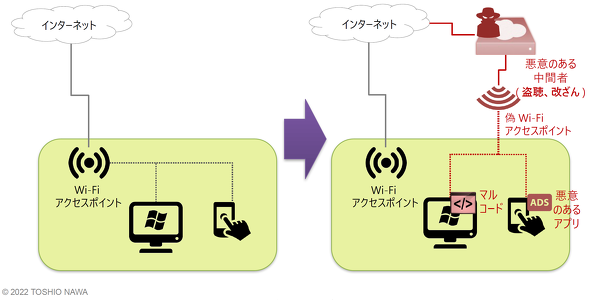

8.偽Wi-Fiアクセスポイントによる中間者攻撃

日本では重要な役職に就く者がオフィスの一番奥、窓際に存在することが多い。そのため、窓の外に偽のWi-Fiアクセスポイントを設置し、SSIDを共通なものを設定することで、偽のネットワークにつながってしまうことも考えられる。隅々まで監視の行き届く大企業ならまだしも、委託会社、パートナー会社などではこの攻撃が成功してしまう可能性も高い。名和氏はかつて軍に関連する機関が同様の中間者攻撃を行っている事例を紹介した。

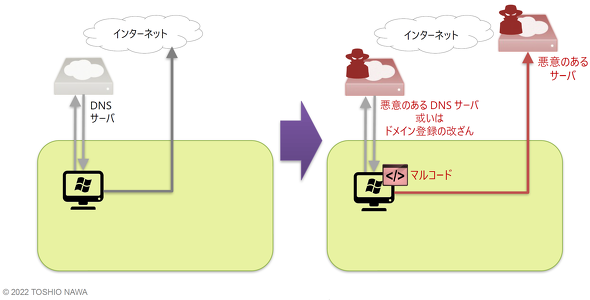

9.悪意のあるDNSサーバによるC2通信

DNSに対する攻撃も注目だ。DNSのハイジャックキャンペーンが発生しており、米国土安全保障省は政府機関向けにDNSハイジャック攻撃から保護することを促す緊急指令を発効している。

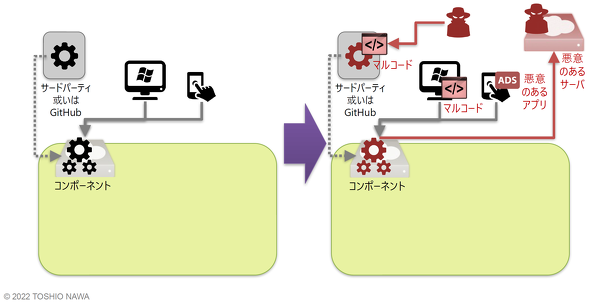

10.ソフトウェアサプライチェーンによる不正挙動

最後はソフトウェアサプライチェーンへの攻撃だ。この言葉もITに詳しい人以外にはぴんとこないので、名和氏は解説を加える。

もともとは一からソフトウェアを作る企業が多かった。しかし、いまは短納期で高品質という矛盾した要求をされる。そのため、完成されたコンポーネントを組み合わせてソフトウェアを構成するようになった――。これを前提とし、名和氏は「攻撃者はその出来合いの仕組みに注目した。コンポーネントを組み合わせて作る現状に対し、部品に対してハッキングする。ソフトウェアが完成品になってから悪さをする仕組みだ」と説明する。

サイバー脅威が深刻化するプロセスがさらに加速化――どこに原因がある?

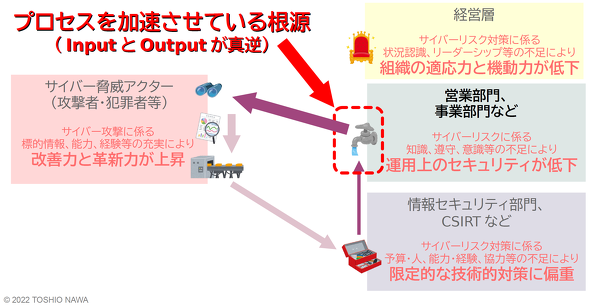

最後に名和氏は、サイバー脅威が深刻化するプロセスについて解説する。サイバー脅威アクターは「改善力と革新力がさらに上昇。力ある者が残り、訓練を受けて登り詰めた攻撃部隊がおり、それが増えている」と述べる。

それに対抗する私たちの現状はどうだろうか。名和氏は3つのプレイヤーについて述べる。「情報セキュリティ部門、CSIRT部門は予算や人的能力、そして『他の部門の協力が限定的』というハンディを持ち、限定的な技術対策に偏重する傾向がある」。経営層も以前と比べれば、セキュリティに対して積極的ではあるものの、情報不足、リーダーシップ不足なので、組織の適応力と機動力が低下しつつある。

「最も大きな課題は、営業部門、事業部門だ。この部門はサイバーリスクに関わる知識、認識不足から、運用上のセキュリティが低下している。「CSIRTや情報部門に任せるのみで、自分自身は売り上げ増だけを見ている。そのため、組織の中でセキュリティ的な穴になっており、サイバー脅威アクターはそれを潤沢に利用できてしまう。これを何とかしなくてはならない」(名和氏)

名和氏はこれら部門について、「講演したとき、経営層、情報セキュリティ部門は真剣に聞いてくれるが、事業部門、営業部門からは質問が出てこない。これまでは経営層の問題という考えが多かったかもしれないが、いまは意識も変わりつつある。経営層がいくら言っても変わらないのが、事業部門、営業部門だ」と厳しい。

「サイバー脅威が深刻化するプロセスにおいて、営業部門、事業部門がサイバー脅威アクターにメリットを与えている形となっており、これがプロセスを加速させ燃料を注入している根源といえる。セキュリティ対策の本命は、このような部門に対しても意識を改革させることなのではないだろうか」(名和氏)

関連記事

サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

サイバー脅威の机上演習(TTX)によってどんな学びを得られるのか――サイバーディフェンス研究所

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、サイバーディフェンス研究所による基調講演「サイバー演習支援で見出されたこと(Findings)と得られた教訓(Lessons Learned)」の内容をお伝えする。 AIで複雑化するサイバー攻撃、対抗できるのもまたAIか、それとも人か

AIで複雑化するサイバー攻撃、対抗できるのもまたAIか、それとも人か

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。複雑化するサイバー攻撃の現状、AI(人工知能)/機械学習、自動化、データ、人や組織体制に関するセッションを中心にレポートする。 「日本型組織」はなぜサイバー攻撃に弱いのか

「日本型組織」はなぜサイバー攻撃に弱いのか

本稿では、@IT編集部が2017年2月7日に東京で開催した「@ITセキュリティセミナー」レポートをお届けする。

Copyright © ITmedia, Inc. All Rights Reserved.

サイバーディフェンス研究所 専務理事 上級分析官 名和利男氏

サイバーディフェンス研究所 専務理事 上級分析官 名和利男氏