Google、Goパッケージのセキュリティリスク可視化ツール「Capslock」を公開:脆弱性スキャンツールとの違いは?

Googleのオープンソースセキュリティチームは、Goパッケージのセキュリティリスクを可視化する「Capslock」を公開した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Googleのオープンソースセキュリティチーム(GOSST)は2023年9月15日(米国時間)、Goパッケージのセキュリティリスクを可視化する「Capslock」のα版をGitHubで公開した。

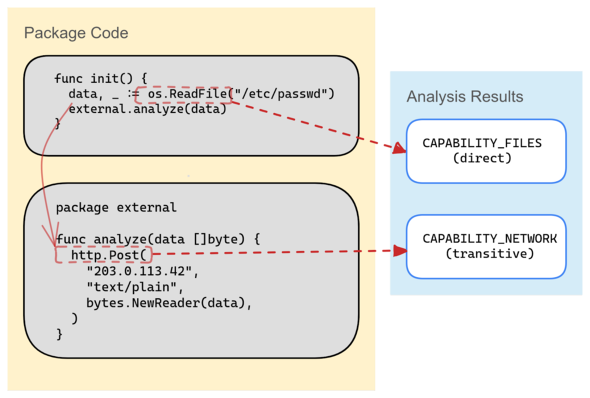

Capslockは、指定されたパッケージとその依存関係の中で実行されている特権操作(ネットワークアクセスや任意のコード実行)を可視化するCLIツールだ。特権操作を実行しているコード行を自動で特定することで、パッケージの透明性や依存関係の理解を支援する。

GOSSTは「悪い依存関係を避けるためには、第三者が提供するライブラリの全てのコード行をレビューする必要があり、容易ではない。ほとんどのソフトウェアは外部ライブラリに依存しており、外部ライブラリが悪意を持つケースや、2021年に起きたLog4jの脆弱(ぜいじゃく)性(Log4shell)のような、過度に広範な特権を使用しているケースがあり、サプライチェーン攻撃のリスクがある。パッケージが持つ機能に対して透明性を確保することは、ソフトウェア開発においてセキュアコーディングを目指す全ての人々に役立つ」と述べている。

GOSSTは、Capslockをケイパビリティ分析ツールと位置付けており、従来の脆弱性管理ツールとの違いを、次のように述べている。

「サプライチェーンセキュリティにおいて脆弱性管理ツールは重要だが、対象のパッケージや外部ライブラリが安全に使用できる依存関係かどうか全体像を把握するものではない。セキュリティポスチャーにケイパビリティ分析を追加することで、依存関係から予想される動作を特定し、潜在的な弱点や依存関係の使用に関する多くの情報に基づいた意思決定が可能になる」

GOSSTによると、CapsLockをGoパッケージ向け脆弱性管理ツールと併用することで、以下のような取り組みが可能になるとした。

- 特権レベルのコード行を特定し、監査、コードレビュー、脆弱性パッチなどの優先順位を高める

- 依存関係の比較や、既存の依存関係が不適切になったことを確認し、代替パッケージを探す

- パッケージ内における望ましくない機能を可視化し、脆弱性やサプライチェーン攻撃のリスクを特定する

- パッケージバージョンまたは依存関係の変更で予期せぬ機能が追加されていないかどうかを監視する機能をCI/CD(継続的インテグレーション/継続的デリバリー)パイプラインに統合する

- ネットワークに起因する脆弱性アラートを受けた際に、ネットワークアクセス機能があるGoパッケージを確認するなど、調査範囲をフィルタリングする

GOSSTは今後、Capslockの機能強化や他のプログラミング言語への拡張を目指していくとしている。

関連記事

「サイバー攻撃の被害は警察署に通報を」――警視庁が解説する最新の脅威動向、セキュリティ対策の基本

「サイバー攻撃の被害は警察署に通報を」――警視庁が解説する最新の脅威動向、セキュリティ対策の基本

サイバー攻撃の脅威を対岸の火事と捉える経営者は珍しくない。だが現実は、企業規模を問わず、脆弱性のあるシステムを標的にサイバー攻撃が仕掛けられ、システムを使用していた自社はもちろん、取引先にまで影響を及ぼすケースが起きている。東京商工会議所が主催したセミナーに登壇した警視庁の担当者が、最新の脅威動向、サイバーセキュリティ対策の基本を解説した。 「Chrome」のセキュリティレビュー文化に学ぶ、開発とセキュリティが協働する方法

「Chrome」のセキュリティレビュー文化に学ぶ、開発とセキュリティが協働する方法

Googleは公式ブログで、セキュリティ中心のエンジニアリング文化がある「Google Chrome」のセキュリティレビュー文化を例に、どのようにレビューを進めたり、レビュアーを育成しているのか解説した。 Google、オープンソースのネットワークセキュリティスキャナー「Tsunami」を発表

Google、オープンソースのネットワークセキュリティスキャナー「Tsunami」を発表

Googleは、ネットワークセキュリティスキャナー「Tsunami」をオープンソースとして公開した。脆弱性の検出を一部自動化できるため、大量のシステムを持つ大企業にとって特に有用だという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.