よく聞く「複雑化するサイバー攻撃」は具体的にどう複雑なのか? 一例を医療系企業のランサム事例とともに解説:WithSecureのリサーチャーが解説

ランサムウェア攻撃の複雑化する実態はどうなっているのか。「最新ランサムウェア脅威レポート 2024年上半期版」を公開しているWithSecureのリサーチャーが、複雑化の一例をランサムウェア攻撃グループの事例とともに解説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーのウィズセキュアは2024年11月、脅威インテリジェンス部門の責任者を務めるティム・ウェスト(Tim West)氏来日に合わせてラウンドテーブルを開催した。ウェスト氏は、WithSecureが公開している「最新ランサムウェア脅威レポート 2024年上半期版」と同氏によるリサーチ結果の最新情報をベースに、2024年の脅威情報を振り返って紹介。この中で、特にランサムウェア攻撃の複雑化する実態を語った。

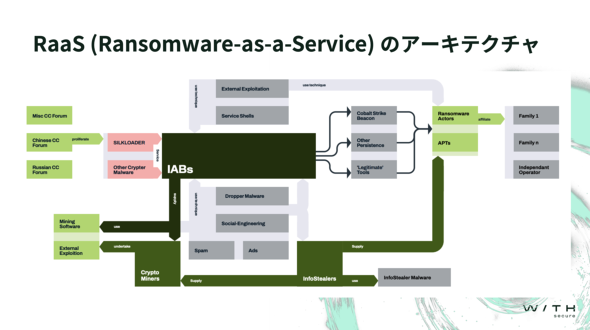

RaaS(Ransomware as a Service)の「アーキテクチャ」

ウェスト氏はまず、ランサムウェア攻撃のエコシステムを紹介する。

上図の中でも最も大きな影響を持つのが、中央にある「IAB」(Initial Access Broker)だ。ウェスト氏はIABを「大規模な組織的犯罪、侵入行為を“産業化”している仕組みそのもの」と表現する。

「単一のランサムウェアをエンドツーエンドで作る攻撃者は存在しない。結合された多くのサービスで構成されており、この“サービスの結合点”こそが、今回の発表のポイントだ。攻撃者のエコシステムとなる、サービスがつながる部分こそが、法執行機関だけでなく、攻撃者同士が狙う“弱点”となる」

攻撃者グループ「BlackCat」「LockBit」で起きた事件

続けてウェスト氏は、2024年に起きた重大な出来事として、攻撃者グループで起きた2つの事件を紹介する。

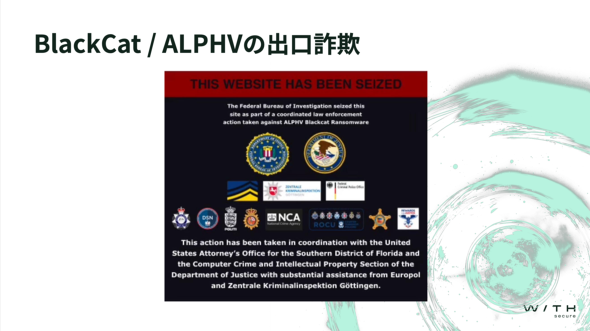

1つ目は、FBIが「BlackCat(ALPHV)」のインフラを掌握し、ランディングページを書き換えたとされた事件だ。実はFBIはランディングページ自体の書き換えに関与しておらず、インフラをFBIに掌握された後に、BlackCat自身がFBIに乗っ取られたかのように装ってランディングページを書き換えたのが真相だという。これはBlackCatによる「出口詐欺」だ。あたかも「FBIに摘発された」ように装い、関連するアフィリエイトへの支払いを回避するためのものとみられている。「この事件はサイバー犯罪者間の“信頼”を損ね、ランドスケープを大きく変化させるきっかけになった」

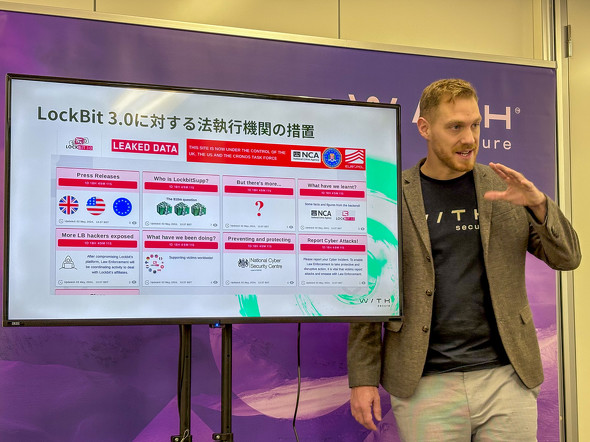

2つ目は「LockBit」が起こした事件だ。2023〜2024年に大きな勢力を誇っていたランサムウェアで、欧州刑事警察機構(Europol)をはじめとした世界中のチームが一丸となり、テイクダウンにまでつながったことは記憶に新しい(参考)。

ウェスト氏は「これによって興味深いことが起きた」と話す。法執行機関がLockBitのリークサイトを模してテイクダウンし、今後起き得ることをリークサイトそのものとして掲出したことで、ランサムウェアブランドとしてのLockBitの信頼を損ね、アフィリエイトが離れていったという。

LockBitはテイクダウン措置を受けた直後、被害者77人分の情報をリークサイトに掲出。その情報には既に身代金を支払った企業/組織のものが含まれていたことが判明する。2024年5月にLockBitがリークサイトに投稿した被害者数は過去最大となった。

攻撃者たちの役割が細分化されることで、全てが“サービス”として買える時代になった。サイバー攻撃のための知識がなくても、誰かにやらせることでエコシステムにとどまり、参入障壁が下がる。ハッキングができなくても、アクセス権を“買う”ことができてしまう。そこに必要なのは、役割に伴う「信頼関係」だ。

先に述べたBlackCatの出口詐欺は攻撃グループ間の信頼が損なわれる事件だった。法執行機関による措置やフリーランスのアフィリエイトを取り込もうとするRaaSグループの活動もあり、ウェスト氏によると「攻撃者間の信頼こそが、このエコシステムの弱点になる」という。

「われわれ、そして法執行機関の狙いは、これらの攻撃者がこの業界から足を洗うことだ」(ウェスト氏)

出口詐欺の状況を逆手に取る新たな攻撃者グループ「RansomHub」の出現

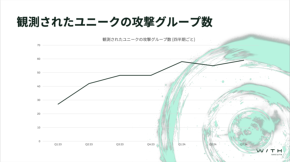

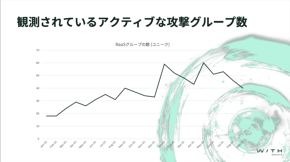

観測されたユニークな攻撃者グループ数は、BlackCatとLockBitの撤退で一時的に減少していたが、2024年第3四半期には増加に転じていることをウェスト氏は強調する。

「一方でアクティブな攻撃グループ数を月ごとに見ると、第3四半期も3カ月連続で減少していることが分かる。この背景には、ランサムウェアのアフィリエイトが複数のブランドを使い、当局のレーダーに引っ掛からないところで活動していることが示唆される」(ウェスト氏)

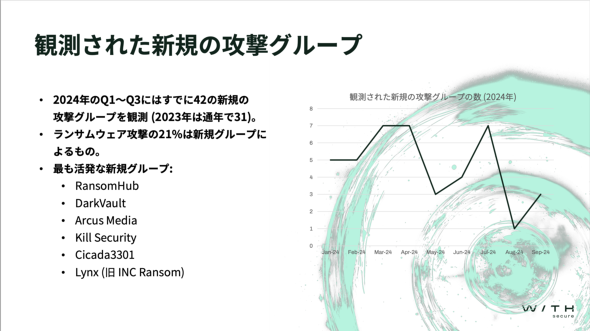

WithSecureのレポートでは、観測された新規の攻撃グループが、2024年には既に42件存在するという。2023年は通年でも31件だったので、増加傾向にあることが分かる。

新規のグループの中でも活発なのは「RansomHub」だ。BlackCatなどによる出口詐欺の状況を逆手に取り、アフィリエイトに分け前を分配するのではなく、アフィリエイトに集金させ、そこから取り分を得るというビジネスモデルを採用している。これにより、BlackCatの出口詐欺に遭ったアフィリエイトたちの信頼を得て、RansomHubのエコシステムに引き入れる動きが見られるという。

医療系企業Change Healthcareのケースから得られる「教訓」

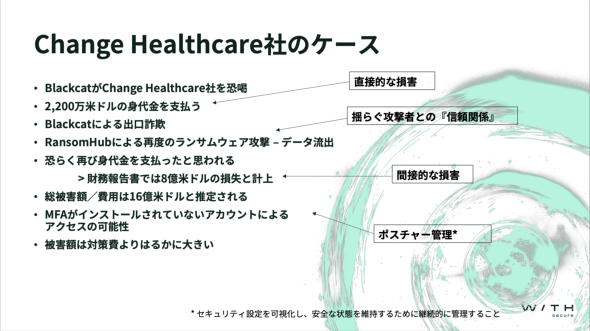

RansomHubの事例として、医療業界の企業Change Healthcareのケースを紹介する。BlackCatによるランサム攻撃で、Change Healthcareは2200万ドルの身代金を支払うが、攻撃アクターは出口詐欺に遭い、BlackCatがその身代金を全て奪っていった。これを受け、RansomHubがランサムウェア攻撃を仕掛けた。Change Healthcareから見れば攻撃を2回受けただけでなく、「身代金を支払ったが約束を“ほご”にされる」という、信頼関係が損なわれる結果となった。

ウェスト氏はこの教訓として、攻撃者を「信じてはならない」ことを強調する。Change Healthcareの被害総額は16億ドルと推定され、「多要素認証を導入していないことが侵入のきっかけとなった可能性があり、被害額はセキュリティ対策費よりもはるかに大きい」と述べ、先手を打って予防策を講じることの重要性を訴えた。

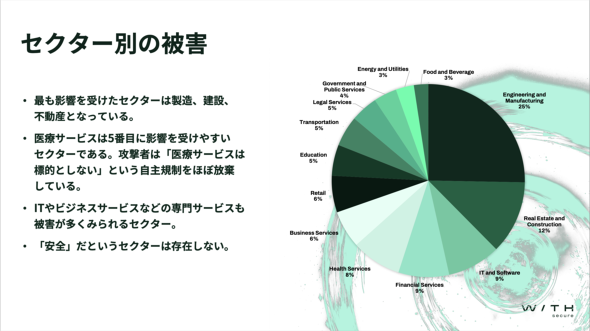

安全な業界は「ない」

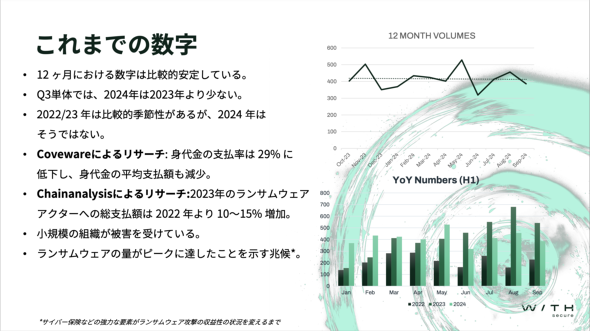

ウェスト氏は、リークサイトの数からもランサム攻撃の傾向を分析する。過去12カ月におけるリークサイトへの掲載数は比較的安定しているが、これはあくまでリークサイトに掲載されている、つまり恐喝が成功していない企業の数を示しているので、恐喝が成功した企業を含む全体的な攻撃数を意味するものではないことに注意したい。

一方で、「身代金を支払っていないこと自体は良い兆候だ」とウェスト氏は指摘する。リサーチ会社から収集した情報においても、支払率は下がり、平均支払額も減少しているという。これらの情報から、ランサムウェアの現状は悪化していないことが分かり、「ランサムウェアの量がピークに達した兆候ではないか」とまとめる。

ただし、油断はできない。ランサムウェアの被害は中小規模の企業の割合が高くなっており、リークサイトに掲載される大企業の数は減っている。セクター(業種)別で見ると最も影響を受ける業種は製造、建設、不動産となったが、かつてはランサムウェアグループから「標的にしない」と言われていた医療サービスは5番目に位置しており、もはやそのような自主規制は放棄されたとみてよい。満遍なく全ての業種で被害が発生しており、もはや安全なセクターは存在しないと考える必要があるだろう。

「強調したいのは“信頼”。これがランサムウェア業界の全てに影響する。法執行機関の活躍によって短期的にはプラスの数値が出ているが、全てのアクターが撤退したわけではない」(ウェスト氏)

多くの企業でクラウドサービスが採用され、システムの複雑性が増している。そこを突いて攻撃されるのが最近の手口だ。WithSecureのレポートでは、感染経路のほとんどが、脆弱(ぜいじゃく)なアプライアンスやエッジサービスだという。

「たった一つのアカウントで多要素認証が設定されていなかったことが原因で侵入を許し、何十億ドルの被害につながる事例もある。企業において、セキュリティの基礎対策を進めることが重要だ」(ウェスト氏)

関連記事

増える標的型ランサムウェア被害、現場支援から見えてきた実態と、脆弱性対応が「限界」の理由

増える標的型ランサムウェア被害、現場支援から見えてきた実態と、脆弱性対応が「限界」の理由

ランサムウェア感染をはじめとするサイバー攻撃に日頃からどう備えておくべきなのか。年間数百件の相談に対応してきたYONAの三国貴正氏や、セキュリティブログ「piyolog」で知られるpiyokango氏が、現実的で実効性のあるインシデント対応をどう進めるべきか、語り合った。 ランサムウェア攻撃を受けた企業、約6割が「サプライチェーンのパートナー経由で影響を受けた」 OpenText調査

ランサムウェア攻撃を受けた企業、約6割が「サプライチェーンのパートナー経由で影響を受けた」 OpenText調査

OpenTextは「2024年グローバルランサムウェア調査」を発表した。サプライチェーン攻撃は広範囲に及んでおり、回答者の多くが懸念していることが分かった。 約9割の経営層が「ランサムウェアは危ない」と認識、だが約4割は「問題解決は自分の役割ではない」と考えている Vade調査

約9割の経営層が「ランサムウェアは危ない」と認識、だが約4割は「問題解決は自分の役割ではない」と考えている Vade調査

Vade Japanはランサムウェアに関する調査の結果を発表した。ランサムウェアの被害によって身代金を支払った割合は増加しているが、被害に遭った企業のデータ復旧率は低下傾向にあることが分かった。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ