安全なID管理を実現するための第一歩……Microsoft Entra IDで「パスワード」を管理する方法:今日から始めるMicrosoft Entra ID入門(5)

「Microsoft Entra ID」は、Microsoftのクラウドサービスを利用する際に欠かせないIDおよびアクセス管理サービスです。今回は、デジタル時代において依然として多くのシステムやサービスで利用される主要な認証手段「パスワード」の管理について解説します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Microsoft Entra IDにおけるパスワード管理

「パスワード」は、システムやサービス利用時の最も基本的な認証手段ですが、セキュリティ上の脆弱(ぜいじゃく)性も多く指摘されています。パスワードの使い回しや推測されやすい単純な組み合わせ(例:「password123」「abcd1234」)は、攻撃者にとって格好の標的となります。そのため、多くの組織では多要素認証(Multi-Factor Authentication:MFA)やパスワードレス認証といった、より安全な認証手段へ移行する流れが進んでいます。

しかし、「Microsoft Entra ID」をはじめとするクラウドサービスでは、最初にアカウントを作成し、ユーザーを認証する際にパスワード設定が必要となるサービスも多く存在しています。つまり、多要素認証やパスワードレス認証を導入するとしても、初回の認証時はパスワードに依存せざるを得ない状況です。そのため、適切なパスワード管理が欠かせないのです。

Microsoft Entra IDのパスワードポリシー

Microsoft Entra IDでは、パスワードの強度を確保するためのデフォルト(既定)の「ポリシー」が用意されています。一定の長さや複雑さを求めたり、過去に使用したパスワードの再利用を防いだり、パスワードに有効期限を設定したりしないなどをポリシーで制御できます。下表のパスワードのプロパティ中で、「パスワードの有効期限」以外のポリシーは変更できません。

| プロパティ | 必要条件 |

|---|---|

| 使用できる文字 | 英小文字(a-z)、英大文字(A-Z)、数字(0-9) 空白、記号 @ # $ % ^ & * - _ ! + = [ ] { } | \ : ' , . ? / ` ~ " ( ) ; < > |

| 使用できない文字 | Unicode 文字 |

| パスワードの制限 | 8文字以上256文字以下。次の4種類の文字のうち3つが必要です 英小文字、英大文字、数字、記号(使用できる文字欄を参照) |

| パスワードの有効期限 | 既定値:有効期限なし |

| パスワード変更履歴 | ユーザーがパスワードを変更する場合、前回のパスワードを再度使用できません |

| パスワードリセット履歴 | ユーザーがパスワードを忘れてリセットする場合、前回のパスワードを再度使用できます |

攻撃者に狙われるかも! 危険なパスワードリスト

Microsoftが保有する大規模なデータベースには、世界中で使われやすいパスワードや、流出したパスワードのリストが日々アップデートされています。これらの情報を基に、脆弱と判断される単語やフレーズを自動的にピックアップして、その単語やフレーズは「グローバル禁止パスワードリスト」に追加されます。このリストは、「Microsoft Entra テナント」の全てのユーザーに自動的に適用されます。

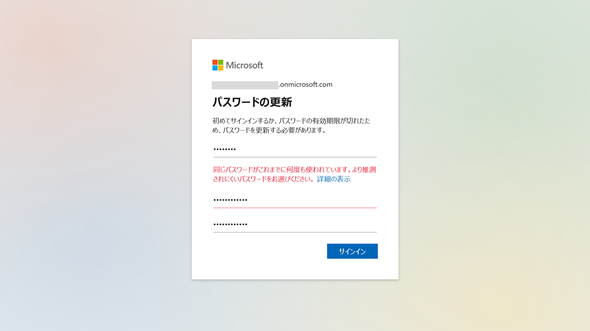

例えば、以下のようなパスワードは「グローバル禁止パスワードリスト」に含まれる可能性があります。このリストは定期的に更新され、最新のセキュリティ脅威に対応できるようになっています(画面1)。

- 一般的に使用されるパスワード(例:「password」「welcome」「123456」など)

- パターン化されたパスワード(例:「qwerty」「asdfgh」「1qaz2wsx」など)

- 過去に流出したパスワード(既知のデータ漏えいリストに含まれるもの)

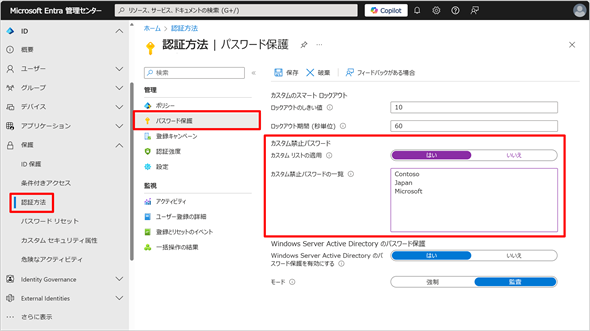

また、企業や組織によっては、独自に禁止したい単語やパスワードパターンがあるかもしれません。その場合は、Microsoft Entra IDの「カスタム禁止パスワードの一覧」に独自の単語を追加することで、組織固有の弱いパスワードを防ぐことができます。

カスタム禁止パスワードを追加したいときは、「Microsoft Entra管理センター」の左メニューにある[保護]→[認証方法]をクリックして、[パスワード保護]をクリックします。(※この設定は「Microsoft Entra ID P1」を保有していることが前提条件になります。)

何度もサインインに失敗……それ、本当にあなた?

Microsoft Entra IDには、アカウントの不正なサインイン(ログイン)を防ぐための「スマートロックアウト」(Smart Lockout)という機能があります。これは、繰り返しサインインに失敗した場合にアカウントを一時的にロックすることで、不正なアクセスを防止する仕組みです。しかし、一般的なロックアウト機能とは異なり、攻撃者と正規ユーザーを区別しながらロックアウトを適用するという点が大きな特徴です。

既定のロックアウトは、10回サインイン失敗した後、60秒ロックアウトされます。その後、攻撃者が再びパスワードを試行すると、ロックアウトの時間が段階的に延長されます。

これは、攻撃者の継続的な試行を抑止するための措置であり、同じIPアドレスから短時間に大量のサインインが試行された場合、より長時間のロックアウトが適用されます。一方、正規のユーザーが一時的に間違えた場合でも、通常のアクセス元であれば過去のサインイン履歴が考慮され、不必要なロックアウトを回避する設計になっています。

「10回失敗した後、60秒ロックアウトされる」というポリシーを変更したい場合は、前述のカスタム禁止パスワードリストと同じ画面から設定を変更できます(※この設定は「Microsoft Entra ID P1」ライセンスを保有していることが前提条件になります)。

しかし、パスワード保護だけでは十分ではありません。なぜなら、攻撃者は単なる総当たり攻撃(ブルートフォース攻撃)だけでなく、より巧妙な手法を使って不正アクセスを試みるからです。

例えば、「パスワードスプレー攻撃」は、一般的なパスワードを多数のアカウントに対して試すため、スマートロックアウトのような回数ベースの対策をすり抜ける可能性があります。また、「クレデンシャルスタッフィング攻撃」は、流出したユーザー名とパスワードの組み合わせを使ってサインインを試みるため、パスワード自体が正しければロックアウトされることなく突破されてしまいます。

こうした高度な攻撃に対応するには、単にパスワードの失敗回数を監視するだけでなく、「このサインインは通常と比べて不審ではないか?」を判断する仕組みが必要になります。ここで重要になるのが「Microsoft Entra ID Protection」の機能です。

見えない脅威を検知せよ! IDを守る次世代対策

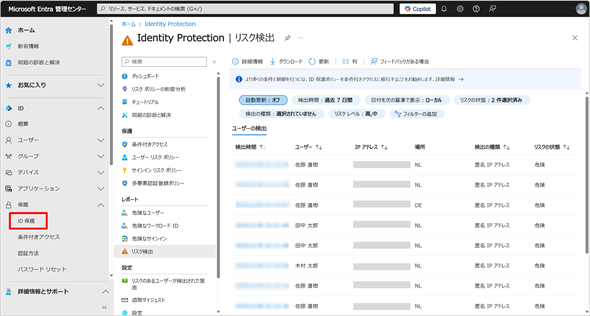

Microsoft Entra ID Protectionは、パスワード攻撃だけでなく、異常なサインインや盗まれた認証情報の使用を検出し、リスクレベルに応じて適切な対応を可能にします。

主に「Microsoft Entra ID P2」ライセンスで提供される機能ですが、P1ライセンスでも一部のリスク検出機能が利用可能です。具体的には、P1ライセンスでは「匿名IPアドレス」や「漏えいした資格情報」などのリスク検出が提供されます。一方、P2ライセンスでは、これらに加えて「異常なトークン」や「パスワードスプレー攻撃」など、より高度なリスク検出機能を利用できます。

なお、Microsoft Entra ID Protectionのリスク検出は、機械学習(ML)を活用して動的に行われるため、管理者がしきい値や検出基準を個別に調整することはできません。リスク判定はMicrosoftのクラウド全体で収集されたサインインデータや脅威インテリジェンスに基づいて行われ、常に最新の攻撃手法に適応するよう設計されています。そのため、管理者はリスクの検出結果を基にポリシーを適用する形で運用する必要があります。

また、P2ライセンスの重要な機能として、「リスクベースの条件付きアクセス」があります。条件付きアクセス自体はP1ライセンスでも利用可能ですが、P2ライセンスではサインインリスクやユーザーリスクに応じてアクセスの可否を動的に制御できる点が大きな違いです。

例えば、「リスクが低い場合は通常のサインインを許可」「リスクが中程度ならMFAを要求」「リスクが高い場合は即座にアクセスをブロック」といったリスクレベルに応じた柔軟なポリシー適用が可能になります。

今回は、Microsoft Entra IDにおけるパスワード管理の基本を押さえつつ、その必要性についても見ていきました。適切なパスワードポリシーを導入し、安全な運用を徹底することで、MFAやパスワードレス認証へスムーズに移行できる環境を整えることができます。

しかし、パスワード保護だけでは全ての攻撃を防ぐことはできません。攻撃者は漏えいした認証情報の悪用や巧妙な手口で侵入を試みるため、サインイン時の異常を検知し、リスクに応じた適切な対策を講じる仕組みを導入することが重要です。

安全なID管理を実現するには、パスワード保護とリスクベースの対策を組み合わせることが不可欠です。適切なライセンスを選択し、パスワード管理の強化だけでなく、包括的なIDセキュリティを導入することで、組織全体のセキュリティを強化していきましょう。

筆者紹介

森下 えみ(もりした えみ)

株式会社インテルレート 代表取締役。2010年からマイクロソフト認定トレーナーとして活動を開始。企業向けのクラウドサービス活用からセキュリティセミナーまで幅広い講師経験を持つ。Microsoft 365にはサービス提供開始時からセミナー講師として関わるだけでなく、プリセールス活動やMicrosoft 365の構築設計支援にも携わっている。プライベートでは『機動戦士ガンダムSEED DESTINY』を視聴中。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ