最近、十分なセキュリティ対策を施しているにもかかわらず、それが破られて不正アクセスされてしまった事件がいくつか起こっている。と、このセリフは1年後にこの記事を読んでも有効かもしれないと思うぐらい、こういった事件は日常茶飯事になっている感がある。

セキュリティ対策においては、“十分だ”という線を引くのは非常に難しい。リスクの洗い出しや、それらのリスクに対応できるようにすることは大変な仕事になる。

外部から弱点を発見するペネトレーションテスト

セキュリティ対策にもさまざまなものがあるが、その中の1つにペネトレーションテスト(penetration test)という方法がある。これは、既知の攻撃方法や侵入方法などをシステムに対して実際に行うことで、セキュリティ上の弱点を発見するテスト方法である。

この手法を用いれば、システムへの侵入や攻撃に利用されてしまいそうなセキュリティホールや設定の不備などに起因する問題を洗い出すことができるので、攻められる前に弱点を知り、手を打っておくことができる。

このペネトレーションテストは、実際の攻撃者や不正アクセスを行う側の使っている手法を用いて実施する必要がある。そのため、セキュリティを生業としていて、こういった知識に精通し、経験のある企業に頼んでペネトレーションテストを実施するのがよいだろう。

しかし、どこの企業もすべてのシステムのペネトレーションテストを外注して実施できるほどコストに余裕があるわけではない。完ぺきではないにしろ、できれば内部のコストとして自分たちで賄うことができないだろうかと思うのが人情だ。

ペネトレーションテストには攻撃者側の知識が必要になるが、ある程度はツールで補うことができる。ポートスキャナーに始まり、数多くの調査手法や攻撃手法を再現するセキュリティスキャナーと呼ばれるツールや、exploitツールと呼ばれる既知のセキュリティホールを利用した攻撃ツールなどがあると、一通りのことはできる。

ペネトレーションテストに利用できるツールは数多くあるので、それらの内容を知り手に入れてそろえるのにも手間がかかってしまう。こういった手間には多くの人が悩んでいる。そのため、これらのツールがあらかじめセットアップされている環境がOSごと提供されているのだ。

1CD Linux 「Whoppix」とは

KNOPPIXというLinuxを聞いたことがあるだろうか? KNOPPIXは1CD Linuxに分類されるもので、CDから起動できるためインストールなどを行う必要がない。

そのKNOPPIXをベースとして、ペネトレーションテスト用のツールを数多く組み込み、1CD LinuxとしてパッケージしたものがWhoppixである。Whoppixは下記のWebサイトから入手することができる。

このコラムを執筆している2005年6月14日現在では、Whoppix 2.7.1 Final (may26-1130.iso)が最新版である。よくバージョンアップするので、試してみる場合には最新版をダウンロードした方がよいだろう。

Whoppixの使い方

使い方は非常に簡単である。Webサイトに「Get it, Burn it, Boot it.」と書いてあるとおり、ダウンロードしたISOイメージをCDライティングソフトでCD-Rに焼いて、そのCDからブートさせるだけである。ISOイメージなので、VMwareなどの環境を使っても簡単に起動することができる。

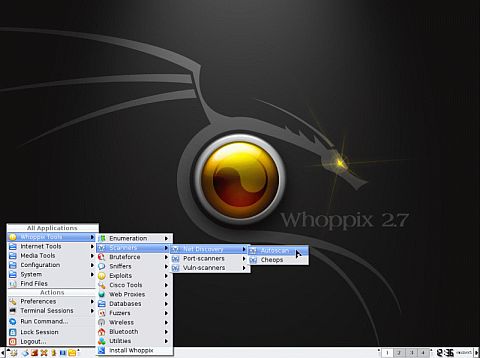

CDブートするとLinuxのブート画面が現れた後にGUIの画面が起動する。画面の下にアイコンが並んでいるのでKDEのアイコンをクリックして、その中の「Whoppix Tools」というメニューを開いてみよう(キャプチャ画面参照)。目的のペネトレーションテスト用のツールの多くがここから起動できる。また、メニューにはないが、コンソールを起動してコマンドを入力することで利用できるツールもある。

Whoppixには数多くのツールが含まれていて、このコラムではすべてを紹介しきれない。いくつか便利なツールだけを紹介しておこう。

なお、これらのツールは、ネットワークやシステムに負荷をかけ、場合によってはダウンさせてしまう可能性もあるので、ツールを実行する場合には自分の管理下のネットワーク内でのみ利用するべきである。万が一にも外部のコンピュータなどに対して実行してしまうと、不正アクセスになることがあるので気を付けていただきたい。

| Nessus | 定番のセキュリティスキャナー | |

| Hydra | 多くのプロトコルに対応したブルートフォースツール | |

| Cheops | 多機能ネットワーク管理ツール | |

| AutoScan | ネットワーク上の端末情報収集ツール | |

| Webscarab | ローカルプロキシ(HTTPリクエストを見ることができる) | |

| Amap | サーバのバナー情報取得 | |

| MetaSploit | 多機能exploitツール |

ここに挙げたツール以外にも数多くのツールが収録されているので、詳しくはWebページ(http://www.whoppix.net/tools.html)を参考にしていただきたい。

Whoppixを効果的に使うには

Whoppixは、インターネット上で入手できる有用なツール類を数多くそろえ、セットアップしてOSごと提供している環境というだけである。ペネトレーションテストに利用できるツールを数多くそろえているが、すべてを自動的に行ってくれるわけではない。ペネトレーションテストを行うための準備段階を省いてくれたが、実行は使い手次第である。

つまり、Whoppixがあるからといってペネトレーションテストが完ぺきに行えるというわけではない。ただし、浅い知識で使ったとしても、設定ミスによる問題やスクリプトキディからの攻撃ぐらいならば何とかなるはずだ(と、思いたい)。

こういったペネトレーションテストを含んだセキュリティ対策は、一度だけ実施すればよいというものではない。日々新たな攻撃手法が登場し続けているのだ。今日は大丈夫だったからといって、明日も安全であるとはいい切れない。システムが稼働している限り、定期的に自らのシステムを調査し、対策を実施して問題がないことを確かめ続ける必要がある。

世の中にはいまだ既知の攻撃手法に対して無防備なシステムが多く存在している。コストがかけられないとか時間がないとか嘆く前にできる限りの手は尽くすべきである。無防備なままインターネット上にシステムを放置したお陰で、踏み台にされたりウイルスに感染したりすることがある。そのシステムの利用者やほかのネットワークにまで被害が及ぶ可能性があることを意識してセキュリティ対策には気を使っていただきたい。

できれば、予算を組む段階でセキュリティ対策を必須項目としてコストと時間も確保していただけるとなおさらよい。

Profile

上野 宣(うえの せん)

1975年京都生まれ。情報セキュリティを世に広げるべく、講演や執筆活動とさまざまな方面で活動中。近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.