いつも使っていた自分のパソコンの様子がおかしい。どうもハードディスクの調子が悪いみたいだ。

思えば、お世話になったね。大事なお仕事のデータや思い出の写真、それに極々私的な機密情報なんかも入っている。ソフトやOSも入っていたけど、もうダメみたいだ。バックアップして新しいのに入れ替えたから、もう捨ててしまおう。

だけど、ハードディスクの中身、しっかり消さないと心配ですよね? そこで今回は安全にハードディスクを廃棄するためにいろいろと試行錯誤してみました。

頑固にこびりついたハードディスクのデータをどうする?

冒頭のような中身をだれにも見られたくないハードディスクは、皆さんもきっと持っているのではないでしょうか。私の思い出のハードディスクには、1年たたずにダメになったものもあれば、何年もずっと動いていて、1度電源を切ったらもう立ち上がらなくなったものなんていうのもありました。

さて、捨てる前に、中身をだれにも見られないように、ハードディスク内のデータを消してしまわないといけません。とはいえ、そんなに簡単なことではありません。「ごみ箱を空にする」程度ではデータが消えたことにはなりません。フォーマットしたところで、元に戻すこともできるんだそうで。それは、「データ復旧」などのキーワードで検索すれば、消したはずのデータを復旧させるためのたくさんの方法やサービス・製品などが出てくることからも、すぐに分かります。

データ消去ソフトで読み取りを困難にする

ハードディスクのデータの復旧を困難にするためには、フォーマットではなく、ハードディスクの全領域に何度も書き込むのがいいようです。ハードディスクなどのデータ消去に関する規格もあり、米国では組織によっては、データ消去に関するガイドラインが決められているそうです。

| 書き込みパターン | |

|---|---|

| NSA推奨方式 | 乱数2回→ゼロ |

| 米国防総省準拠方式 (DoD5220.22-M) |

固定値1→固定値1の補数→乱数→検証 |

| グートマン推奨方式 | 乱数4回→固定値1→……→固定値27→乱数4回 |

【関連記事】

ISMSで考える運用管理のヒント(2)

そのメディア、そのまま捨てて良いのでしょうか?

http://www.atmarkit.co.jp/fsecurity/rensai/isms_hint02/isms_hint01.html

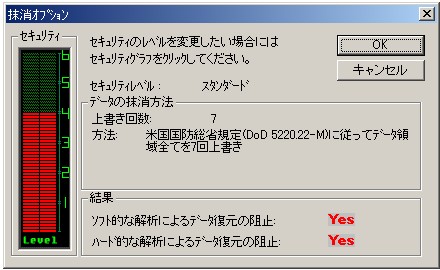

試しに手元にあったデータ消去ソフトで、「米国防総省規定(DoD5220.22-M)に従ってデータ領域をすべて7回上書き」というのを実行してみました。

使用したのは、SATA150の300GBのハードディスク。SATAに接続するのではなく、手軽さを優先してSATAをUSB 2.0で接続するコネクタを利用して、USB経由でマウントして消去してみましょう。

そして待つこと、約25時間……。

ようやくデータ消去が完了したようです。復旧作業を試してはいないのですが、恐らくこれでデータの復旧は相当困難なように思えます。それにしてもほったらかしとはいえ、1日以上も時間がかかるなんて……。まだあと何台もあるわけですから、もっと手軽にできる方法を考える必要がありそうです。

0.5秒で絶対に理解できる方法――破壊、破壊、破壊!

ハードディスクのデータを記録しているプラッタという部品は、非常に繊細なようです。傷が付いたり、曲がったりしてしまうと、物理的に読み取りが困難になるらしいとのこと。たしかに、1分間に何千回転もしている円盤が曲がったら、さぞ読み取るのは難しそうです。

プラッタは金属の板に磁性体が塗られているものなので、強力な磁石などを使って磁気を何とかすればよさそうですが、どれぐらいの磁力が必要なのか分かりません。この磁性体をヤスリで削ってはがした方が、効果が分かりやすいのではないでしょうか。

そのためには、まずハードディスクを分解しなければいけません。ハードディスクを見てみると、星形のねじ穴があります。どうも特殊なドライバーが必要なようですね。これを開けるにはヘクスローブドライバーというのが必要らしく、外骨格を外すのにT-8、内部を分解するのにT-6という型番のものを使うようです。

必要なものを手に入れるといえば、グミ指の材料までそろえられる百円均一ショップ。ということで早速買ってきました。100円じゃなくて210円でしたけど、特殊なドライバーが手に入るなんて、百円均一スゴイ。

ドライバーも手に入ったので、早速ハードディスクを分解してみよう。

●ヤスリで削る

まずは、磁性体をはがすべく、プラッタの表面をヤスリがけしてみましょう。

なでるぐらいでいいかなと思っていたら、意外としっかり力を入れないとプラッタに傷が付かないようです。片面をヤスリ掛けするのに30秒ぐらい必要。プラッタが5枚あるので、両面かけたら5分ぐらい。

数にもよりますが、プラッタにヤスリがけする仕事は結構疲れます。なので、別の方法を考えてみましょう。

●ドリルで穴を空ける

ここはわが家の文明の利器に登場してもらうことに。ドリルならば金属板ぐらい簡単に穴が空くはず……。

勢いよく回るドリルの刃とは裏腹に、空いた穴は実に地味。ボール盤の設備があれば、淡々と穴明け作業をこなせそうなのですが、ハンドドリルではどうにも効率が悪い。それより金属の粉の掃除が大変、ということで、次へ。

●手で曲げる

削り取ったり、穴を空けたりして、物理的に読めなくしてしまうわけではないのですが、データの読み取りを困難にするならば、手で曲げるぐらいでもいいのかもしれません。

ここまで曲げておけば、元のケースには収まりません。特殊な機械でもなければ読めないのではないでしょうか。

今回のハードディスクには見当たりませんでしたが、プラッタがガラス製のものもあるらしいので、試す際には気を付けてください。

ハードディスクを電子レンジに入れるとデータが消えるという都市伝説(?)をよく聞くので、電子レンジを試してみたかったのですが、プラッタは金属なので電子レンジに入れるのは怖いので(ウチの嫁さん的な意味で)やめておきました。

破壊専門の業者も登場

ハードディスク1台ぐらいならば自分で分解して壊してもいいのですが、何台もあるとさすがに嫌になってきます。

そんな折、ハードディスクを持ち込めばその場で破壊してくれるサービスをソフマップが始めたことを聞いたので、早速サービスを提供している ソフマップ 秋葉原 リユース総合館に持ち込んでみることにしました。

今回は2台のハードディスクを破壊してもらいましたが、1台10秒足らずで破壊できるのであっという間。目の前で破壊してくれるので、本当に壊れたところを見ることができるので安心感もあります。なお、1度の破壊で納得がいかない場合には、もう1回ぐらいは壊してくれるみたいです。

ちなみに破壊したハードディスクは、無料で引き取ってもらうこともできます。引き取ったハードディスクは、マテリアルリサイクルに回されるのだそうな。

今回は持ち込みのメディア破壊サービスを試しましたが、出張破壊サービスを提供している企業もあるようです。会社などで大量に廃棄する際には、そういうサービスを利用するとよいのではないでしょうか。

破壊したハードディスクを廃棄する場合には、各自治体のルールに従って廃棄するか、産業廃棄物として処分してもらうことになります。廃棄の仕方も悩ましい問題なので、先のソフマップのようなサービスを利用して、引き取ってもらうのがよさそうですね。

家にはここ何年かでダメになったハードディスクが山積みでしたが、ようやくデータの読み取りを困難にすることができました。これでアレな画像、もとい、極私的な機密情報が日の目を見ることもなくなり、安心して眠ることができます。

Profile

上野 宣(うえの せん)

株式会社トライコーダ代表取締役

ネットワーク・サーバー セキュリティ診断、セキュリティ対策・運用改善コンサルティングを主な業務としている。

近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。個人ブログは「うさぎ文学日記」

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.